Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Hasło na BIOS? Kilka tricków i sprzętowo je wyłączyli…

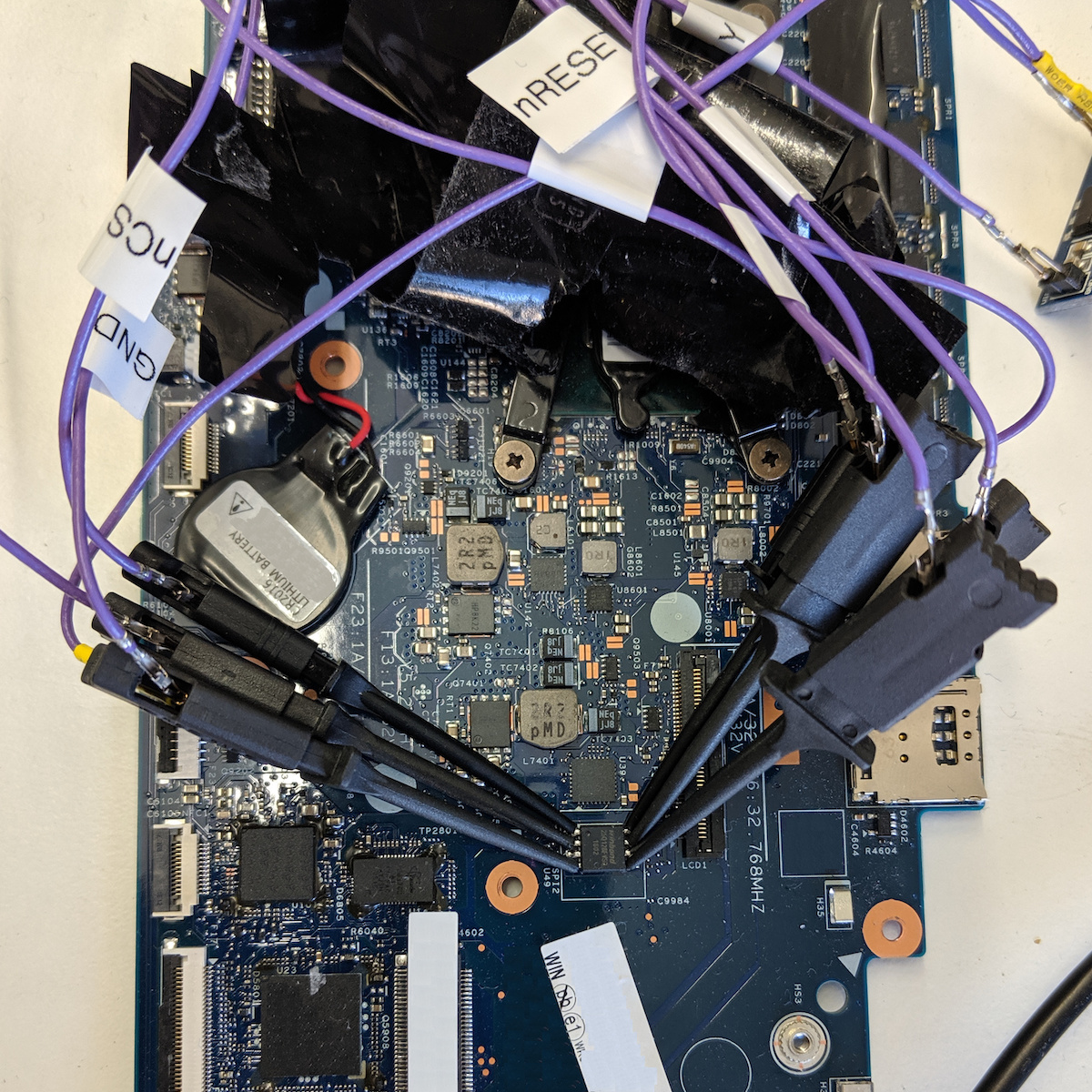

Ciekawa historia korporacyjnego laptopa, na którym było założone hasło na BIOS. To z kolei uniemożliwiło zbootowanie własnego systemu (innego niż Windows). Czy można takie hasło łatwo “zdjąć”? Okazuje się że w przypadku niektórych producentów – tak. Nie będę tutaj przepisywał całej treści oryginalnego researchu (swoją drogą – vendor jeszcze nie wypuścił patcha…). Krótka informacja jest taka: bazując na sprzętowym dostępie do kostek pamięci możemy zdumpować jej zawartość (a następnie ją przeanalizować). Możliwa też jest operacja w drugą stronę -> czyli wykonanie odpowiednich zmian w takiej pamięci:

Czy nie powinno to być jakoś zabezpieczone? Jakieś podpisy cyfrowe? Generalnie jest, ale czasem nie wszędzie i/lub zrobione niezbyt mądrze. W każdym razie robiąc to po raz pierwszy badacze nieco namieszali i wydawało się że całość została… zbrickowana. Finalnie z pomocą przyszedł wspierany przez Intela JTAG-over-USB (okazało się to wyjątkowo sprawnie działające – potrzebny był tylko stosowny kabel).

No dobra, a czy da się to zrobić jakoś prościej? Czasem tak (backdoorowe hasła do BIOSU, działające u niektórych producentów w niektórych modelach laptopów – hasła można wygenerować np. na podstawie numeru seryjnego laptopa…)

–ms

a u mnie bios-pw.org dało radę na dell 7440

15 lat temu ściągałem hasło z IBM-owskiego ThinkPada podobną metodą. PonyProg + “programator” I2C z dwóch rezystorów i diod Zenera + rumuński program do zdekodowania hasła z BIN-u zgranego z EEPROM-a 24C08.

Czyli niewiele się zmieniło…

Już myślałem, że uratowaliście mi życie. Mam elitebook 2570p. i założyłem na biosie kilka lat temu hasło i teraz obrazu nie mogę postawić. :(

A kto bazuje na haślę do biosu? Zamiast szyfrować dyski?

Korporacje/firmy, by pracownik nie mógł podłączać swojego dysku. Lub uruchamiać maszyny z nośnika inny niż dostarczony z komputerem. Proste.