Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Haktywiści przejmują komputer hakera działającego na zlecenie rządu Korei Północnej. Kulisy działania północnokoreańskich grup APT

Na początku 2025 r. dwóch hakerów posługujących się pseudonimami “Saber” oraz “cyb0rg” (ich tożsamość nie jest znana) uzyskali dostęp do infrastruktury, wyróżniającej się nietypowym zestawem narzędzi hakerskich. Postanowili dokładnie przeanalizować zawartość systemu oraz śledzić działania hakera, w celu ustalenia jak najwięcej szczegółów dotyczących jego aktywności.

TLDR:

- Dwóch hakerów “Saber” oraz “cyb0rg”, uważających się za haktywistów, przejęło kontrolę nad komputerem należącym do “Kima” – hakera z północnokoreańskiej grupy APT.

- Przez około cztery miesiące monitorowali jego działania, po czym w 72 wydaniu ezina opublikowali raport zawierający zgromadzone materiały.

- Głównym powodem upublicznienia raportu było dostarczenie społeczności artefaktów, pozwalających na wczesną detekcję oraz neutralizację wrogich ataków.

- Nie ujawnili, w jaki sposób udało im się zdobyć dostęp do komputera “Kima”, ponieważ jak sami uważają sposób ten może zostać ponownie wykorzystany przez nich w stosunku do innych członków APT.

- Haktywiści są świadomi, że ich działania były nielegalne i mogą skutkować poważnymi konsekwencjami, jednak dla dobra ogółu postanowili podzielić się ze społecznością wynikami swojej pracy.

Jak to wszystko się zaczęło?

Nie posiadamy wiedzy, w jaki sposób wykryto infrastrukturę, ani jaka metoda została wykorzystana, aby uzyskać do niej dostęp. Wiemy natomiast, że dwóch hakerów, utożsamiających się z haktywistami “przez przypadek” przejęło kontrolę nad maszyną należącą do cyberprzestępcy. Postanowili przez pewien czas obserwować jego aktywność, aby ustalić jak najwięcej szczegółów, w tym powiązań z grupami APT, a w międzyczasie skrupulatnie przejrzeć zawartość systemu.

Zgodnie z przypuszczeniami, infrastruktura należała do hakera działającego na zlecenie rządu Korei Północnej, współpracującego z grupą APT (prawdopodobnie Kimsuky). Na potrzeby artykułu przyjmiemy, że jego pseudonim to “Kim”.

Przez co najmniej cztery miesiące haktywiści monitorowali aktywność Kima i gromadzili informacje. Udało im się zrozumieć, co tak naprawdę było motywacją hakera oraz w jaki sposób wybierał cele ataku. Ustalili, że jego działania były zgodne z interesem Korei Północnej i miały na celu wspieranie reżimu, zarówno w kontekście wywiadu technologicznego (atak na firmy technologiczne z Korei Południowej i Tajwanu), jak również kradzieży kryptowalut (finansowanie programu nuklearnego). Efektami swoich prac postanowili podzielić się ze światem, narażając się tym samym na potencjalne represje ze strony reżimu.

Ujawnienie danych

Ruch wykonany przez “Sabera” oraz “cyb0rg”, czyli opublikowanie danych na portalu phrack budzi kontrowersje. Zamiast przekazać zgromadzone materiały w sposób dyskretny służbom lub firmom zajmujących się cyberbezpieczeństwem, postanowili upublicznić pozyskane informacje. Można przypuszczać, że głównym powodem ich działania była chęć zyskania sławy i popularności. Jednak jak sami stwierdzili:

“Keeping it for us wouldn’t have been really helpful (..)”. “By leaking it all to the public, hopefully we can give researchers some more ways to detect them.”

Co więcej, swoją postawą chcieli pokazać światu, że członkowie grup APT również popełniają błędy i też padają ofiarą hakerów.

Treść raportu

W raporcie zawarto szereg istotnych informacji, związanych m.in. z:

- wewnętrznymi zasobami Biura Kontrwywiadu Obronnego Korei Południowej,

- Ministerstwem Spraw Zagranicznych Korei Południowej,

- Infrastrukturą rządową i militarną Korei Południowej.

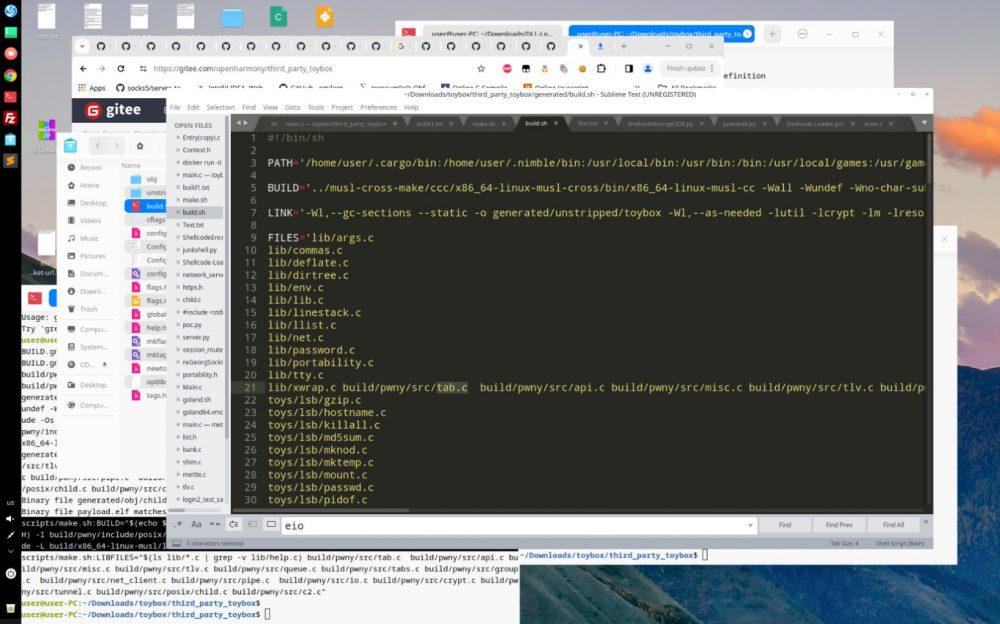

Ponadto, szczegółowo przedstawiono artefakty (narzędzia, backdoory) stosowane przez grupę Kimsuky, tj.:

- generatory fałszywych stron phishingowych,

- Tomcat Remote Kernel Backdoor,

- Private Cobalt Strike Beacon,

- Android Toybox,

- Ivanti Control (aka RootRot),

- Bushfire,

- Spawn Chimera and The Hankyoreh.

Wyżej wymienione narzędzia zostały skompilowane oraz zmodyfikowane przez członków grupy APT, aby z jednej strony uniknąć wykrycia przez skanera antywirusowe, z drugiej natomiast rozszerzyć ich funkcjonalność w stosunku do narzędzi dostępnych w publicznych repozytoriach. Całość raportu dostępna jest na portalu phrack.

Kim tak naprawdę jest Kim?

Na pierwszy rzut oka wydawałoby się, że Kim należy do grupy APT43 (Kimsuky), świadczą o tym m.in.: stosowanie północnokoreańskich ustawień systemowych, wykorzystanie narzędzi znanych z poprzednich kampanii realizowanych przez Kimsuky, czas aktywności zgodny z godzinami pracy w Korei Północnej, dobór celów ataku.

Z drugiej strony Kim nie pracował podczas chińskich świąt oraz zdarzyło mu się tłumaczyć niektóre dokumenty z języka koreańskiego na uproszczony chiński z wykorzystaniem Google Translate. Ponadto, jednym z jego celów ataku był Tajwan, co jest zgodne z kierunkiem działań chińskich grup APT.

Słowem podsumowania.

Działania “Saber” oraz “cyb0rg” niewątpliwie stanowią cenne źródło informacji dla społeczności zajmujacej się badaniem cyberbezpieczeństwa. Pokazują od kuchni jak wygląda praca członka grupy APT oraz z jakich narzędzi korzysta w codziennej pracy. Ujawnione przez nich materiały przyczynią się do wypracowania skutecznych metod ochrony przed działań północnokoreańskich hakerów. Co więcej, z opublikowanego raportu wynika, iż północnokoreańskie oraz chińskie grupy APT są ściśle ze sobą powiązane.

Źródło: techcrunch.com, ddosecrets.com

~_secmike

Mogliby jakiś ruskich zhakować i zobaczyć ile mamy zhakowanych ministerstw i służb

Tiaaa wyjąłeś mi to z ust

Tą rosyjska fobie powinno się leczyć.

Ciebie powinni leczyć ruski trolu.

“Tę” fobie. Miłość do teorii spiskowych i z nią powiązaną miłość do ruskich już się leczy.

Też jestem tego zdania.

Z jednej strony szkoda, że opublikowali wszystko, bo KRL już wie, które komponenty swojej infrastruktury musi już zrotować. Ale prędzej, czy później i tak by to zrobili, lub też wykryli włam jakimś swoim skanem. Tak czy inaczej, kawał roboty zrobili.

Ciekawe, na jakiego trojana złapał się haker.