Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Groźna podatność w Outlooku na Androida – możliwy dostęp do wiadomości ofiary poprzez spreparowany e-mail

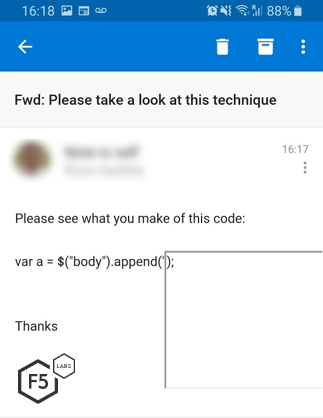

Mobilny klient poczty od Microsoft posiadał lukę (CVE-2019-1105, bardzo skromny opis na stronie firmy) umożliwiającą zdalne wykonanie kodu na Androidzie. Sprawa zaczęła się, kiedy Bryan Appleby z F5 Networks otrzymał od znajomego bezpieczny kod JavaScript w wiadomości. Ekspert zauważył, że e-mail został dziwnie sformatowany. Wyglądał następująco:

Element z szarym obramowaniem nie powinien być widoczny.

Natomiast po otwarciu e-maila w przeglądarce na laptopie (outlook.live.com) wszystko wyglądało poprawnie.

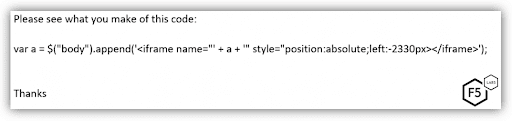

Ten sam kod otwarty w przeglądarce.

Po obejrzeniu źródła wiadomości było jasne, że kod JS został osadzony w ramce iframe (co w sumie już jest pewną podatnością). Appleby zamiast ramki wstawił znacznik <script>. Nie udało mu się, ponieważ Outlook posiada wbudowane zabezpieczenia przed osadzaniem tego tagu. Ale można było użyć adresu URL kodu JavaScript.

Wystarczył więc odpowiednio złośliwy kod w wiadomości i

My iframe JavaScript had full access to cookies, tokens and even some emails.

Możliwe to było tylko w aplikacji na Androida (ponad 100000000 instalacji). Microsoft został oczywiście powiadomiony o odkryciu podatności, po czym załatał ją… 6 miesięcy później. PoC został opublikowany przez The Hacker News w postaci filmu.

https://www.youtube.com/watch?v=l8MfTpckBcg

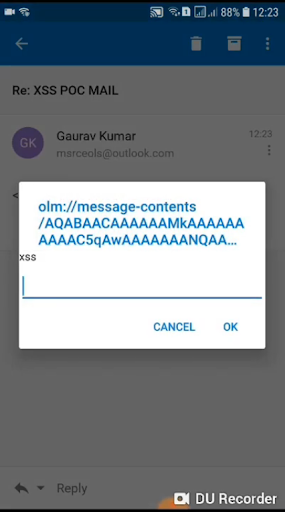

Z poziomu aplikacji w przeglądarce została wysłana wiadomość o treści

<div>Test: Test Test: “><img src=x onerror=prompt(“xss”); Test date: July 3, 2019<div>

Po odebraniu jej w aplikacji kod został pomyślnie wykonany, ponieważ wyświetlił się komunikat:

Domyślne ustawienia Google Play sprawiają, że aktualizacje pobierają się automatycznie. Jeśli w naszym przypadku jest inaczej, należy zrobić to ręcznie (a najlepiej powrócić do ustawień domyślnych).

–mg