Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

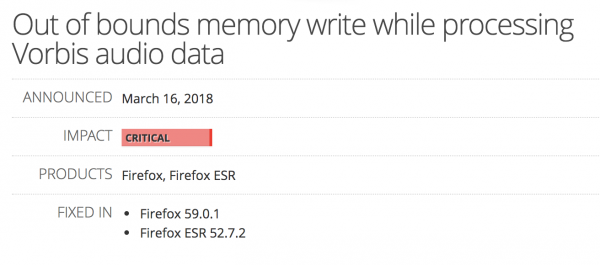

Ostatni konkurs organizowany przez ZeroDayInitiative przyniósł wiele grubych podatności. Richard Zhu (@RZ_fluorescence) dwa dni temu odpalił swojego 0-daya na Firefoksa, który za pierwszym podejściem dokonał dzieła:

Boom! No drama for@RZ_fluorescence today as he takes down FireFox on his first attempt. Now off to the disclosure room for confirmation and vendor notification.

Tak naprawdę podatność to tylko element większego combo – albowiem można było wykonać również kod w Windows – oczywiście z pełnymi uprawnieniami:

He used an out-of-bounds (OOB) write in the browser followed by an integer overflow in the Windows kernel.

Co na to ekipa tworząca Firefoksa? Wczoraj wypuszczono łatę na podatność. Dzisiaj z kolei (17.03.2018) nadgania zaległości ekipa Tor Browsera – podniesiono Firefoksa do właśnie załatanej wersji: 52.7.2esr.

FF fix

PS

We wspomnianym konkursie celem był również m.in. VirtualBox, a trakcie całej “zabawy” exploit prawie zadziałał, ale już moment później mamy pełne wyskoczenie z guesta do głównego OS:

Got my 1st VM escape vulns in @Oracle VirtualBox, via unprivileged guest to hypervisor on the host. A little late for #pwn2own… Still a personal record: one month from zero (knowledge about the target) to zero (day).

Ta podatność nie wygląda na załataną – szykujcie się wiec niebawem na większe patchowanie.

–ms

Wyskakiwanie z VM. Ciekawe jak oni szukają takich podatności?