Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Exim: najpopularniejszy serwer pocztowy na świecie – nie włączaj szyfrowanych połączeń (lub łataj!) bo ktoś zdalnie może dostać roota. Dostępny exploit.

Niezmiernie rzadko zdarza się podatność w popularnym oprogramowaniu serwerowym, która daje roota na docelowym systemie. Tak jest w przypadku tej luki w Eximie:

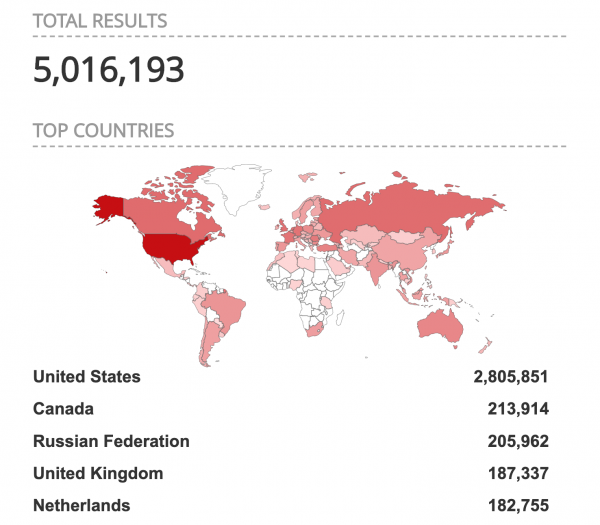

Exim na świecie

Jak na złość podatność można osiągnąć poprzez szyfrowane połączenie TLS do serwera:

If your Exim server accepts TLS connections, it is vulnerable. This does not depend on the TLS libray, so both, GnuTLS and OpenSSL are affected.

The vulnerability is exploitable by sending a SNI ending in a backslash-null sequence during the initial TLS handshake. The exploit exists as a POC. For more details see the document qualys.mbx

Bardziej szczegółowy opis exploitu można znaleźć tutaj. Łata dostępna jest w wersji 4.92.2 (spora część dystrybucji Linuksa jeszcze nie przygotowała patchy).

–ms

Nie włączaj połączeń szyfrowanych? Chyba, wyłącz albo lataj.

A mnie rzecznik Policji szczecin spamuje.

##############

Received: (wp-smtpd mx.tlen.pl 23006 invoked from network); 6 Sep 2019 16:29:19 +0200

Received: from poczta.szczecin.policja.gov.pl ([212.14.63.211])

(envelope-sender )

Mitigation

==========

Do not offer TLS. (This mitigation is not recommended.)

For a attacking TLS client the following ACL snippet should work:

# to be prepended to your mail acl (the ACL referenced

# by the acl_smtp_mail main config option)

deny condition = ${if eq{\\}{${substr{-1}{1}{$tls_in_sni}}}}

deny condition = ${if eq{\\}{${substr{-1}{1}{$tls_in_peerdn}}}}