Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Dwa niezałatane 0days w Microsoft Exchange. Są wykorzystywane w atakach…

O szczegółach CVE-2022-41040 (SSRF) oraz CVE-2022-41082 (RCE) Microsoft donosi tutaj. Od razu warto zaznaczyć, że wykorzystanie luk (i przejęcie serwera) wymaga posiadania konta dowolnego użytkownika (trzymamy kciuki za odpowiednio silne hasła Waszych użytkowników – jeśli chodzi o dostęp do Exchange):

At this time, Microsoft is aware of limited targeted attacks using the two vulnerabilities to get into users’ systems. In these attacks, CVE-2022-41040 can enable an authenticated attacker to remotely trigger CVE-2022-41082.

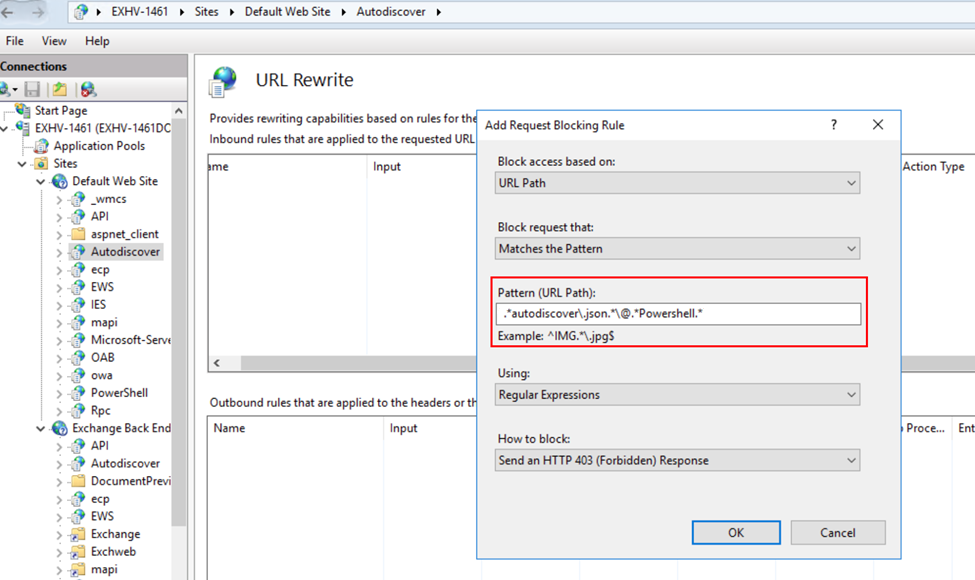

Microsoft na razie nie udostępnia łatki (ale pracuje nad nią intensywnie), za to proponuje workaround, który sprowadza się do zablokowania na wystawionym do świata serwerze IIS, wywołania pewnej ścieżki URL (która umożliwia odpalenie atakującemu Powershella):

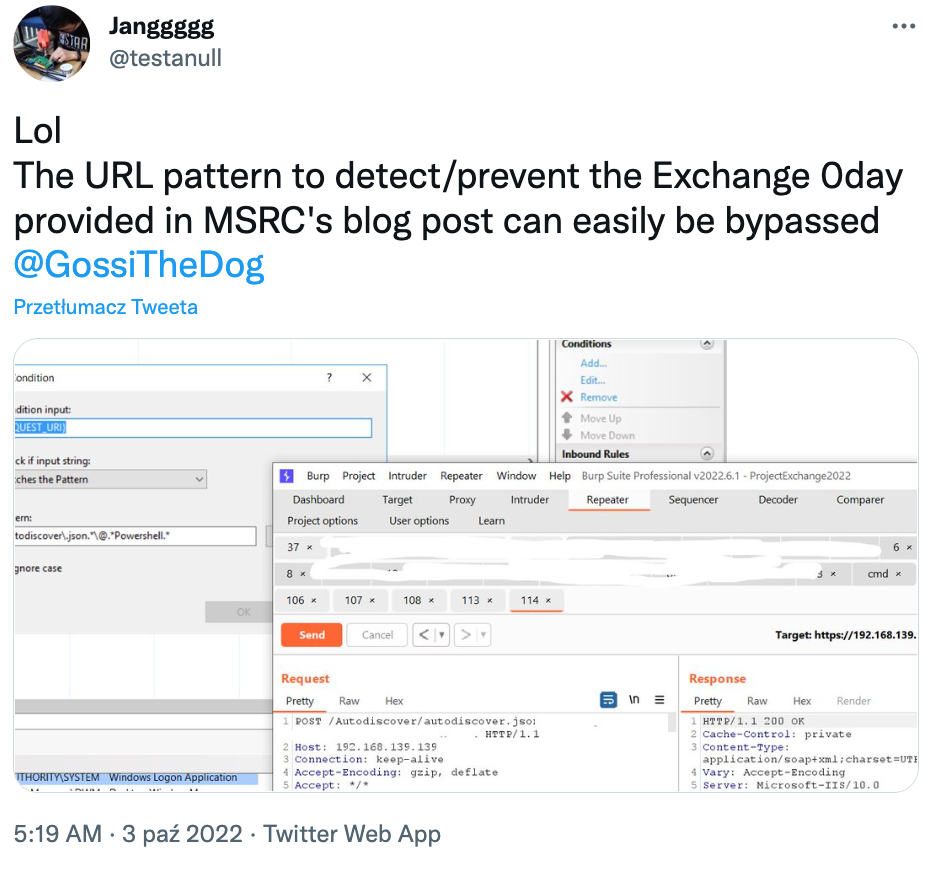

Aktualizacja: ponoć sugerowany przez Microsoft workaround można łatwo ominąć:

~ms

Ludzie kupują licencje za ciężkie pieniądze, a tu takie kwiatki…

Czemu tu na stronie sekuraka jest screen dotyczący strony autodiscover a na Microsoft nakazuje dodać wpisy na Default Web Site myślę że kilka osób może się nabrać :)

Link do pełnego workaround we wpisie ;) Przy czym udało się go ominąć (aktualizacja). Być może Microsoft już coś odpowiedział.

Workaround taki, ze mozna go obejsc: https://www.reddit.com/r/exchangeserver/comments/xuhjfl/exchange_zero_day_mitigation_bypassed/

Tak, mamy już aktualizację wpisu ;)