Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

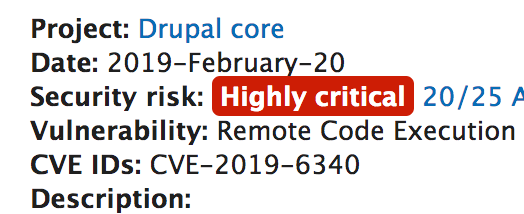

Drupal Core – krytyczna podatność w API umożliwiająca przejęcie serwera

Właśnie załatano krytyczną podatność w Drupalu. Wiemy na razie niezbyt wiele – na pewno można ją wykorzystać bez uwierzytelnienia oraz ma ona miejsce w module API.

Warunkiem możliwości wykorzystania podatności jest prawdopodobnie udostępnienie / włączenie jakiegokolwiek API. Więc na szybko Drupal zaleca wyłączenie metod RESTowych: PUT/PATCH/POST (choć najlepiej podnieść do wersji 8.6.10 lub 8.5.11; dla wersji 7 “wystarczy” zaktualizować stosowne zewnętrzne moduły):

To immediately mitigate the vulnerability, you can disable all web services modules, or configure your web server(s) to not allow PUT/PATCH/POST requests to web services resources. Note that web services resources may be available on multiple paths depending on the configuration of your server(s). For Drupal 7, resources are for example typically available via paths (clean URLs) and via arguments to the “q” query argument. For Drupal 8, paths may still function when prefixed with index.php/.