Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Chińskie kamery z krytycznymi podatnościami – Dahua Hero C1 i inne

Rumuńska firma Bitdefender opublikowała broszurę, w której informuje o załatanych niedawno podatnościach odnalezionych w kamerach chińskiego producenta Dahua. Badacze zaznaczają, że podczas wewnętrznego audytu firmy wytwarzającej te kamery ujawniono dłuższą listę podatnych urządzeń. Użytkownicy modeli:

- Dahua Hero C1 (firmware: V2.810.9992002.0.R (Build Date: 2024-01-23) oraz ONVIF 21.06 i Web UI V3.2.1.1452137)

oraz

- IPC-2XXX Series

- IPC-1XXX Series

- IPC-WX Series

- IPC-ECXX Series

- SD3A Series

- SD2A Series

- SD3D Series

- SDT2A Series

- SD2C Series

(wszystkie firmware wydane przed 16.04.2025)

powinni jak najszybciej dokonać aktualizacji urządzeń.

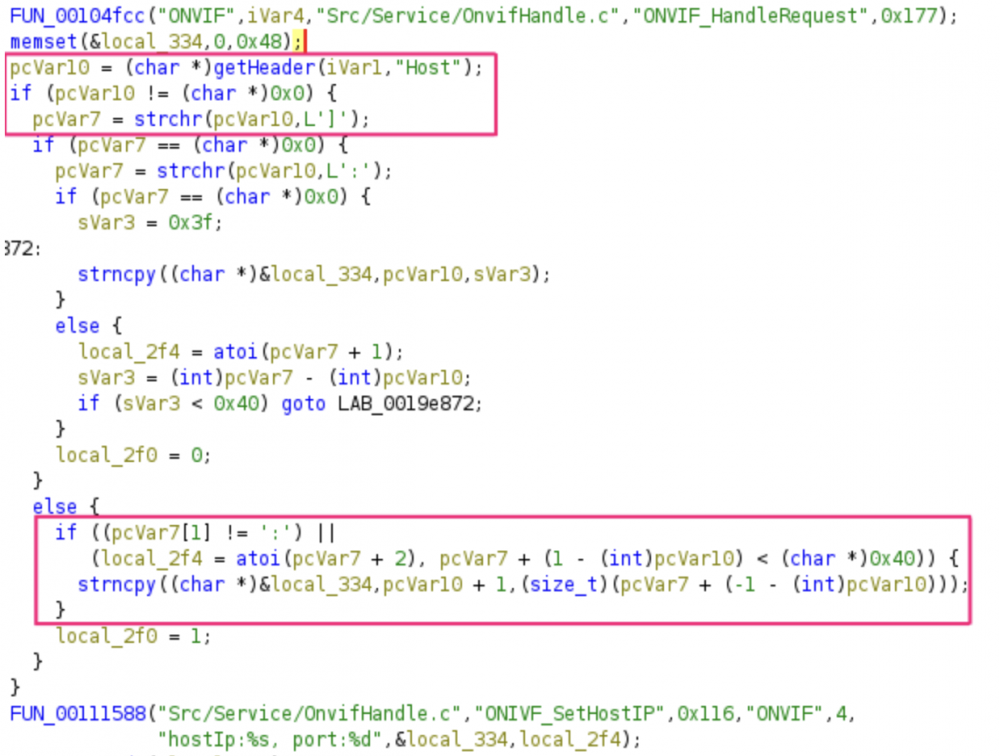

Wykryte podatności to błędy typu memory corruption, które pozwalają na zdalne wykonanie poleceń systemowych bez konieczności uwierzytelnienia. Pierwszy problem kryje się za niepoprawną obsługą nagłówka HTTP w zapytaniu ONVIF.

ONVIF czyli Open Network Video Interface Forum to protokół bazujący na SOAPie, który ma na celu ujednolicenie metody połączenia kamer IP z urządzeniami typu NVR (Network Video Recorder). Dzięki temu produkty różnych producentów mogą ze sobą współpracować.

Omawiana podatność CVE-2025-31700 powstała w wyniku błędnej obsługi nagłówka Host. Atakujący może przesłać wartość dowolnej długości co prowadzi do nadpisania adresu powrotu na stosie.

Uzbrojony PoC uruchamia połączenie zwrotne i pozwala atakującym na wykonywanie poleceń na urządzeniu, co de facto równa się jego przejęciu.

Druga podatność skatalogowana jako CVE-2025-31701 to ponownie wynik błędnej obsługi nagłówka. Tym razem jednak w zapytaniu do nieudokumentowanego adresu, atakujący jest w stanie przekazać nagłówek Cseq dowolnej długości, który następnie umieszczany jest w określonym miejscu w pamięci. Jeśli jego długość wykracza poza to, co założyli sobie programiści, to dochodzi do nadpisania danych w segmencie .bss, gdzie znajdują się zmienne globalne. Wśród nich jest struktura, przechowująca wskaźniki do funkcji obsługujących sesję użytkownika. Zręczna modyfikacja tych wartości pozwala na przekierowanie przepływu do funkcji system(), a to znów oznacza epickie zwycięstwo atakującego. :)

Część z podatnych urządzeń utrudnia skuteczne wykorzystanie podatności, stosując różne metody zabezpieczające ≠ między innymi ASLR. Jednak jest to dość “kosztowny” mechanizm i rzadko występujący w urządzeniach wbudowanych.

Autorzy badania wskazują, że narażone są zarówno urządzenia wystawione do sieci Internet z wykorzystaniem mechanizmu forwardowania portów, ale także te, które umożliwiają rekonfigurację z wykorzystaniem protokołu UPnP. Badacze ostrzegają, że po przejęciu urządzenia istnieje wiele metod na pozostawienie sobie furtki w systemie, którą szalenie trudno będzie usunąć.

Co teraz? Najlepiej wcale nie wystawiać urządzeń takich jak kamery do sieci i wyłączyć protokół UPnP. Ponadto należy zadbać o należytą segmentację sieci, czyli izolację kamer (jak i innych słabo zabezpieczonych urządzeń) w oddzielnych VLANach. Na koniec polecamy monitorowanie informacji producenta oraz stosowanie wszystkich łatek bezpieczeństwa.

~Black Hat Logan