Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Chiński backdoor znaleziony w urządzeniach medycznych.

Aktualizacja (6.02.2025): Badacze, którzy jako pierwsi znaleźli te problemy, opublikowali bardziej dokładny opis całości. W szczególności wg ich informacji, żeby urządzenie zaczęło łączyć się z zewnętrznym serwerem, należy nacisnąć fizyczny przycisk na obudowie urządzenia, co zmniejsza realne ryzyko ataku. Tak czy siak badacze polecają w szczególności zablokować komunikację ze swojej sieci do sieci: 202.114.4.0/24.

Chodzi o urządzenia do monitorowania pacjentów: Contec CMS8000 (urządzenie dostępne jest również w Polsce) oraz Epsimed MN-120.

Backdoor umożliwia na pełen dostęp do urządzenia na uprawnieniach administracyjnych (kontrola wszystkich parametrów urządzenia, dostęp do danych, ale też możliwość dalszego atakowania sieci).

Od strony technicznej – urządzenie montuje zdalny zasób sieciowy poprzez NFS, kopiuje z niego pliki i umieszcza w katalogu /opt/bin – to finalnie umożliwia podstawienie przez potencjalnych atakujących pliku, który uruchomi się z pełnymi uprawnieniami. Zdalny adres IP, z którego montowany jest zasób należy do “pewnego uniwersytetu”, a wg doniesień chodzi o Chiny. Jak widać atak może się odbyć również wtedy, kiedy filtrujemy na firewallu komunikację przychodzącą.

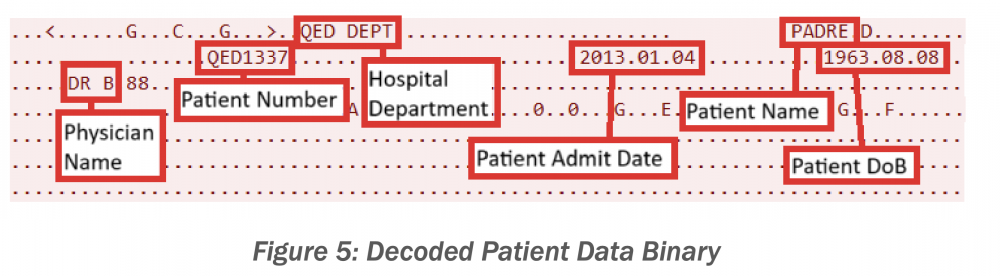

A, jako “bonus” urządzenie podczas startu wysyła do ww. adresu IP podstawowe dane pacjenta.

Trwa przygotowywanie skutecznej łatki przez producenta, ale na razie nie jest ona dostępna.

~ms

Czego to człowiek nie znajdzie na Sekuraku w niedzielę wieczorem. Gdybym leżał na oddziale, to przejrzałbym otoczenie i w razie co “niechcący” odłączył się od sieci. (-: Pewnie bym alarm uruchomił, ale co tam.

Na takie rzeczy to tylko e2guardian, albo inne proxy na wychodzący ruch http z możliwością przechwytywania szyfrowanej transmisji poprzez podstawianie własnych certyfikatów ssl. A ruch http wychodzący na porcie innym, niż 8080 zablokować i logować. Niczemu już nie warto ufać.

Dzięki że piszecie, ostatnio widziałem ten news to nikt nie wspomniał że ten uniwersytet jest w Chinach, a to jakby całkiem zmienia obraz sytuacji… Trzeba dostroić skill czytania między wierszami…

Przynajmniej u nas w najlepszym wypadku trafia tam samo nazwisko, bo przez zbyt toporny interfejs pielęgniarkom się nie chce wklikiwać danych. Samo urządzenie jest używane w tylu różnych przypadkach, tak że na podstawie tylko danych z niego ciężko wyciągnąć czemu pacjent został podłączony. Interfejs sieciowy urządzenia służy do monitorowania parametrów z dyżurki, gdzie w pl jednak głównie jest stosowane na salach obserwacyjnych z personelem siedzącym w tej samej sali i polegającym na alarmach dźwiękowych. Oczywiście zastaje kwestia odpalania kodu w infrastrukturze itp, ale sam atak na pacjenta przez urządzenie jest raczej mało realny. Niby można sfałszować odczyty(saturacje i ekg), ale pewnie szybko zostanie wyłapane że coś jest nie tak jeśli nie będzie się to pokrywać ze stanem pacjenta. Ewentualnie na jakiś vipów być może jest możliwe przepuszczenie większego napięcia przez elektrody od pomiaru EKG, ale dziwne połączenia ścieżek raczej zwróciły by uwagę na serwisie i była by to raczej jednorazowa akcja.

Ale to producent jest chiński i sam będzie się paczował, czy w chińskiej fabryce dodali coś od siebie?

Pewnie takie urządzenia “kupował” (wydzierżawił za duże pieniądze) Owsik

Szkoda komentpwac

Mam nadzieję, że jak trafisz do szpitala, w którym funkcjonują urządzenia z serduszkiem to honorowo odmówisz leczenia. Ale zaraz, przecież u was to honor, Bóg, ojczyzna to tylko na sloganach.

“honorowo odmówisz leczenia”

Kolega to chyba myśli, że 99% sprzętu w szpitalu jest ze środków WOŚP…

Oo cćo ten hejt? Nie masz pojęcia jak się sprzęt kupuje to się nie wtrącaj. Orkiestra kupuje sprzęt renomowanych firm. Chiński sprzęt wchodzi w postępowaniach przetargowych w szpitalach bo jest najtańszy i wystawiony bedzie dla niego każdy certyfikat i zaświadczenie “na żądanie”. Takie mamy prawo zamówień publicznych:(

Musiałeś… Jpdl! Ręce opadają

jak dla mnie to takie formy powinny być pociągnięte do odpowiedzialności i przed sąd. Backdoor + wysyłka danych ewidentne łamanie prawa, tylko czemu nikt nie wyciąga konsekwencji od takich firm

To chyba częściowo odpowiada na pytanie skąd chińscy naukowcy medyczni biorą dane do tych wszystkich badań

Myślę, że artykuł należy jeszcze raz zaktualizować. Zgodnie z artykułem na z3s, ciężko mówić o backdorze, jeśli możliwość zmiany adresu ip jest wprost podana w instrukcji konfiguracji urządzenia. To tylko ustawienia domyślne.

Ale jest aktualizacja na górze tekstu. Przy czym, całość znowu nie jest tak prosta jak się wydaje ;)

Tj.:

1) Od początku (z opisu powyżej i na CISA) było wiadomo, że nie jest to backdoor sensu stricte – tj pobierający polecenia z jakiegoś miejsca i je odpalający.

2) Badacze to też trochę ananasy ;)

a) W filmie tutaj https://www.youtube.com/watch?v=lHZtDS7jPbo

badacze chyba niespecjalnie mówią, że do ataku potrzebne jest fizyczne naciśnięcie przycisku na urządzeniu (jeśli się mylę, daj znać).

Co więcej w opisie filmu stoi: “In this attack, Team82 is able to access a patient monitoring system remotely, inject code into the device’s logic, and alter vital signs readings on the device. This, of course, would impact a physician’s ability to accurately diagnose and treat a patient.”

Zaznaczam: “remotely”, a nie “locally”. Pokazują też że można tam wrzucić ransomware (kto by wrzucał ransomware lokalnie na takie urządzenie? bez sensu ;)

b) Teraz się trochę obudzili, że jednak to nie jest jakaś mega gruba sprawa (publikacja z 2.02.2025, linkowana u nas na górze).

Więc chyba sami chcieli ten temat podkręcić, a teraz jak to CISA podkręciła, to już nie chcą podkręcać ? ;-)

c) Sami też używają kilka razy słowa ‘backdoor’ (OK, w kontekście tego że sami go wrzucili korzystając z tych ‘funkcji’, ale ewidentnie świecą tym po oczach oglądających)

3) Anyway – w tym naszym researchu ‘backdoor’ to nie był taki klasyczny backdoor z wykonywaniem poleceń pobieranych bezpośrednio z Chin:

https://sekurak.pl/tp-link-httptftp-backdoor/

A nawet SANS ostatnio też użył słowa backdoor na określenie tego tematu: https://isc.sans.edu/diary/31442

4) Kto wie może CISA / CVE zaktualizują info (na co liczę). Na razie jest tak: https://www.cve.org/CVERecord?id=CVE-2025-0626

https://www.cisa.gov/news-events/alerts/2025/01/30/cisa-releases-fact-sheet-detailing-embedded-backdoor-function-contec-cms8000-firmware