Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Botnet od kilku lat przejmuje TP-linki i używa ich jako undergroundowej platformy SMS-as-a-service

Tego chyba jeszcze nie grali. Na tegorocznej edycji konferencji Virus Bulletin badacze zaprezentowali dość unikalne znalezisko:

Since at least 2016, a threat actor has hijacked TP-Link routers as part of a botnet that abused a built-in SMS capability to run an underground Messaging-as-a-Service operation.

Chodzi o to urządzenie – popularne również w Polsce:

Ten router LTE, po włożeniu karty SIM umożliwia również m.in. wysyłkę / obiór SMS-ów – i wygląda, że w tę opcję celowali właśnie operatorzy botnetu.

Zaczęło się od analizy jednego z urządzeń, na którym ktoś chyba nie pomyślał i użył nie prepaidowej karty SIM:

(…) he was asked to investigate a hacked 4G-capable router that yielded a huge phone bill for its owner—most of which came from a large number of outgoing SMS messages sent from the SIM card that was inserted into the device.

Jak atakowane były urządzenia? Badacze wskazują na tę podatność z 2015 roku (sama operacja trwała od około 2016 roku). Niby prosty path traversal bez uwierzytelnienia, ale po pewnej adaptacji prawdopodobnie umożliwił on na dostęp do wysyłki / obioru SMS-ów:

GET /login/../../../etc/passwd HTTP/1.1

Host: $host

->

HTTP/1.1 200 OK

Server: Router Webserver

Connection: Keep-Alive

Keep-Alive:

Persist:

WWW-Authenticate: Basic realm=”TP-LINK Wireless Dual Band Gigabit Router WDR4300″

Content-Length: 683

Content-Type: text/html

root:x:0:0:root:/root:/bin/sh

Admin:x:0:0:root:/root:/bin/sh

bin:x:1:1:bin:/bin:/bin/sh

daemon:x:2:2:daemon:/usr/sbin:/bin/sh

adm:x:3:4:adm:/adm:/bin/sh

lp:x:4:7:lp:/var/spool/lpd:/bin/sh

sync:x:5:0:sync:/bin:/bin/sync

Badacze wskazują, że całość posłużyła do zaoferowania dość taniej funkcji wysyłania (spamowania) SMSów:

The theory is that the threat actor hijacked the routers, organized them into an easy-to-control botnet, and then started offering the ability to send cheap SMS messages to various entities.

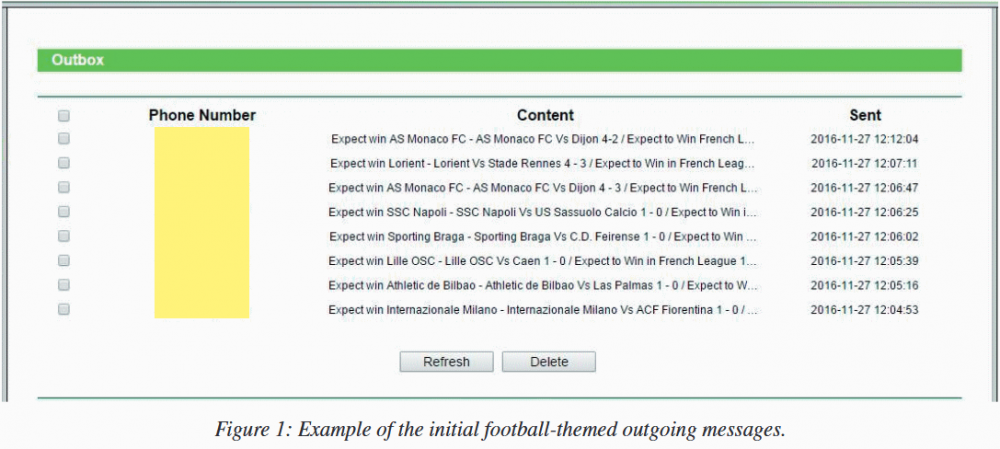

Przykłady takiego spamu? Bardzo proszę:

–Michał Sajdak

Całkiem sprytna konstrukcja, widać że mają kolejne pomysły na zarabianie na błędach w sofcie. Oczywiście nie dla właściciela routera to już gorzej :)

Ale gdyby interfejs zarządzania nie był wystawiony po WAN-ie, to pewnie nic by nie było, prawda?

> na którym ktoś chyba nie pomyślał i użył nie prepaidowej karty SIM

Czemu „nie pomyślał”? Ja akurat jestem internetowym dziadem i całe lato przejechałem na prepaidowej promocji Oryndża (120GB za 15 zł na 3 miechy), a ostatniego września odpaliłem podobną ofertę z Plusha (200GB/20zł/3msc), ale bez przesady… normalni ludzie dla wygody biorą abonament.

TP-Linki często nie mają wsparcia już po wyjęciu z pudełka. Ludzie je kupują, bo są względnie tańsze niż porównywalne urządzenia i proste w konfiguracji. Przy pomocy narzędzia w Kali Linux sprawdziłem swój stary router ADSL TP-Linka (ze standardem WiFi 4) pod względem podatności. Lista była bardzo długa, łącznie z krytycznymi podatnościami. Nie rozumiem, czemu producent blokuje łatwiejsze flashowanie np. OpenWRT jeżeli na danym modelu to firmware działa bez problemu i ma aktualne łatki bezpieczeństwa. Trzeba się posuwać do hackowania własnego routera, aby wgrać coś innego niż fabryczny firmware.

Nie jestem za regulacjami na poziomie UE, ale powinni wprowadzić obowiązek wspierania aktualizacjami bezpieczeństwa tak kluczowych urządzeń min. 5 lat od zakupu. Skończyło by się szybkie porzucanie wsparcia i produkowanie tego samego modelu lekko zmodyfikowanego w paru wersjach HW. Ewentualnie pełna dokumentacja techniczna i możliwość instalacji jakiegoś firmware Open Source.

Trend na takie urządzenia powoli się zmienia, bo operatorzy ISP często wymuszają na zwykłych użytkownikach dzierżawę ich routera z ONT (w przypadku światłowodów) i to na nich spoczywa aktualizowanie takich urządzeń. Z drugiej strony często te routery nie mają takich podstawowych możliwości jak zmiana serwera DNS na inny niż operatora lub tryb „bridge”. (nie wspominając o bardziej zaawansowanych funkcjach)

W kwestii routerów z LTE to niestety, ale urządzenia operatorskie często nie spełniają podstawowych wymagań przy trochę bardziej rozbudowanych sieciach domowych lub większych domkach i zazwyczaj bierze się to co jest w sklepie na miejscu.

Łatajcie?

Wykopalisko jak najbardziej ciekawe, tym bardziej, że TP-Link jest dość popularny, moim zdaniem głównie ze względu na cenę. Najgorsze jest w tym wszystkim to, że większość osób korzystających z takiego sprzętu w domu czy małych firmach nigdy go nie aktualizowało, więc wykorzystywanie luk ciągle jest „opłacalne”.