Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Bezpieczeństwo IT w samolotach i towarzyszącej infrastrukturze

Na fali ostatnich doniesień o ’ataku hackerskim’ na PLL LOT, w artykule opisuję kilka ciekawych zasobów dotyczących ogólnie bezpieczeństwa IT w szeroko rozumianym przemyśle lotniczym.

Zdecydowanie nie zalecamy testowania bezpieczeństwa żywej infrastruktury lotniczej czy samolotów!

Problemy bezpieczeństwa IT w samolotach

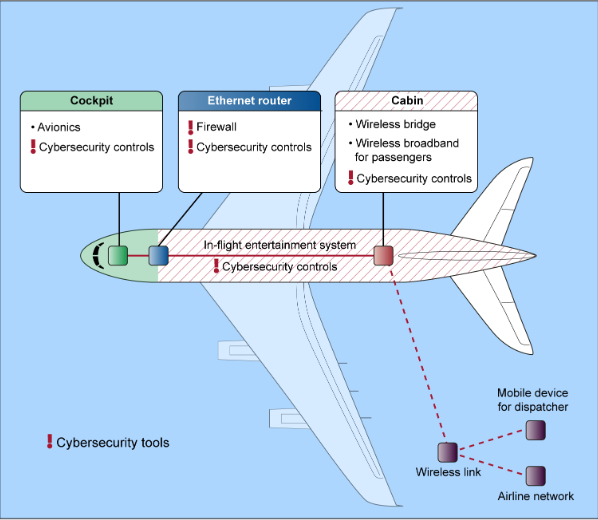

Zacznijmy od najbardziej medialnego problemu czy bezpośredni atak na sam samolot (tj. jego systemy IT). Nowoczesne samoloty posiadają co najmniej kilka styków sieci nawigacyjnej z siecią 'zwykłych’ użytkowników (czyli potencjalnych atakujących):

Zacznijmy od pierwszego z nich.

a) Hack z wykorzystaniem samolotowych systemów rozrywki (in-flight entertainment system)

Tutaj niedawno pokazało się parę interesujących doniesień spekulujących możliwość dostania się do sterowania samolotem, poprzez… systemy wyświetlające filmy czy inne pożyteczne pasażerom informacje. Przypadek taki, opisywany w maju tego roku, wiązał się z dostępem przez odpowiednio zmodyfikowany kabel ethernetowy do gniazdka sieciowego nieopodal ekranu pasażera. Dalej, dostęp ten umożliwił przeniknięcie do systemu sterowania lotem i wydania odpowiednich poleceń samolotowi. Tak przynajmniej zeznał Chris Roberts podejrzany o wielokrotne shackowanie samolotów:

He also said, according to the document, that once he had hacked into the systems and then overwrote code, enabling him to issue a „CLB,” or climb, command. (…) He stated that he thereby caused one of the airplane engines to climb resulting in a lateral or sideways movement of the plane during one of these flights.

FBI solidnie go przesłuchała, przeszukała mieszkanie (znajdując sporo oprogramowania klasy malware), potwierdzono też fizyczną ingerencję w systemy klasy entertaintment w samolotach gdzie leciał sam hacker (Boeing 737-800, 737-900, 757-200, Airbus A320). Boeing stwierdził z kolei tak:

One of the plane manufacturers has cast doubt on the hacking claims. Boeing said its entertainment systems are „isolated from flight and navigation systems.”

Czyli w zasadzie, nawet jeśli przeniknięcie do sieci jest możliwe, to nie do systemów nawigacyjnych. Dużo więcej informacji tutaj nie udzielono, zakrywając się wrażliwością tego typu informacji.

Można się też zastanawiać jaki cel miał sam Rober Chris ujawniając konkretne dziury w samolocie. Sam wyjaśnił to tak:

The FBI noted, „Chris Roberts furnished the information because he would like the vulnerabilities to be fixed.”

Czyli zdecydowała tutaj chęć niesienia pomocy a nie złośliwego działania – choć można się zastanowić czy sama ingerencja w systemu kontrolne samolotu nie mogła doprowadzić do katastrofy.

b) Hack z wykorzystaniem WiFi.

Inny jeszcze bardziej istotny problem, to możliwość dostania się do samolotu z wykorzystaniem sieci WiFi udostępnionej na pokładzie. We wcześniej opisywanym scenariuszu konieczna była fizyczna ingerencja w okablowanie (pod siedzeniem), w przypadku sieci bezprzewodowej nie jest to w ogóle potrzebne. Czy taki atak jest możliwy? Tak sugerują ostrzeżenia zgłoszone przez amerykański Federal Aviation Administration czy też inne rządowe raporty (USA):

Boeing 787 Dreamliner jets, as well as Airbus A350 and A380 aircraft, have Wi-Fi passenger networks that use the same network as the avionics systems of the planes, raising the possibility that a hacker could hijack the navigation system or commandeer the plane through the in-plane network, according to the US Government Accountability Office.

Czyli w wolnym tłumaczeniu – istnieje potencjalna możliwość, że w wybranych samolotach sieć WiFi nie jest odpowiednio odseparowana od sieci sterującej samolotem. Nie powinno to się zdarzyć? Oczywiście że, nie. Ale teoria teorią, a praktyka praktyką (patrz np. nasze opracowanie dotyczące bezpieczeństwa wrażliwych sieci przemysłowych).

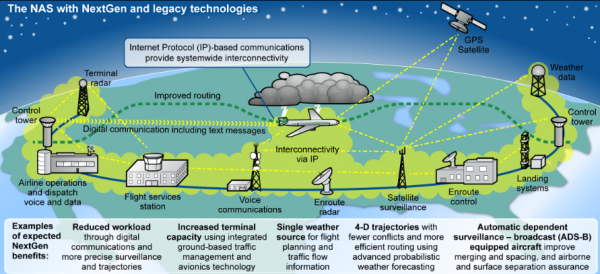

Warto zresztą zobaczyć jeszcze świeży raport United States Government Accountability Office, zatytułowany: FAA Needs a More Comprehensive Approach to Address Cybersecurity AsAgency Transitions to NextGen. Sam raport rekomenduje choćby podejście związane z analizą ryzyka przy projektowaniu systemów IT samolotu, ale także przy ich wdrażaniu czy oczywiście użytkowaniu. Wskazane jest też coraz większe poleganie na protokole IP – czyli najpopularniejszego protokołu Internetu – w nowoczesnym lotnictwie (zrzut ekranowy poniżej). A protokół IP – to znane już powszechnie problemy bezpieczeństwa… Widać też jak wiele różnych systemów wpływa na bezpieczeństwo lotu a może być potencjalnie zaatakowana:

c) Hacki z wykorzystaniem komunikacji radiowych

Na powyższym zrzucie ekranowym uwagę zwracają oczywiście różne komunikacje radiowe, które również mogą podlegać naruszeniom (atak w takim przypadku dochodzi spoza samolotu). Zainteresowanych tą tematyką odsyłam po pierwsze do incydentu z RQ-170 (przejęcie amerykańskiego drona RQ-170 przez Iran – od upadku – aż do reverse engineeringu). Iran „chwali się” tutaj właśnie wykorzystaniem odpowiedniego hacku, choć zdania odnośnie szczegółów ataku są podzielone i dość mgliste.

ADS-B

Przechodzimy płynnie do defconowej prezentacji dostępnej na youtube: „Hacker and Airplanes No Good Can Come Of This„, mówiącej głównie o systemie ADS-B, wysyłającym z samolotów do stacji naziemnych m.in. informacje o identyfikatorze samolotu, wysokości, prędkości, itp. Odbiorniki takiej komunikacji można zbudować niskim kosztem (<$100), ale co więcej, prezentacja pokazuje, że komunikaty te nie mają zapewnionej ani poufności ani uwierzytelnienia.

Wskazywane są też takie ataki jak: oczywisty podsłuch 'surowych’ komunikatów, ale też np. wstrzykiwanie 'ghost flights’ czy zagłuszanie sygnału. Sam system ADS-B jest też stosunkowo nowy i ma być obowiązkowy (przynajmniej w USA) od 2020 roku. System wykorzystują też choćby serwisy typu http://planefinder.net/ gdzie na bieżąco można śledzić trasy samolotów. Sama prezentacja dostępna jest tutaj:

ACARS

Inna tematyka to choćby bezpieczeństwo systemów ACARS (Aircraft Communications Addressing and Reporting System). Podobnie jak w przypadku ADS-B komunikacja odbywa się nieszyfrowanym kanałem i nie jest uwierzytelniania, dlatego wszystkie przesyłane wiadomości mogą zostać podsłuchane. Faktem jest jednak, że jednostki wojskowe oraz niektóre linie lotnicze starają się wprowadzić własne mechanizmy bezpieczeństwa. Więcej o problemach bezpieczeństwa ACARS, w prezentacji, której wideo linkuję nieco niżej.

FMS

Kolejny potencjalnie problematyczny element to FMS (Flight Management Systems) – wyspecjalizowany system sterowania lotem zintegrowany z takimi elementami jak autopilot oraz systemy nawigacyjne samolotu. Najczęściej składa się z dwóch elementów: jednostki komputerowej oraz jednostki interfejsu, za pomocą którego pilot odczytuje lub wpisuje dane. Jak analizować bezpieczeństwo czegoś takiego? Tego typu systemu można spokojnie dostać na ebay-u, np.: coś takiego jak poniżej.

Jak zachwala sprzedający – sprzęt trochę przechodzony, ale sprawny ;) This is used and in good condition. It is aviaition surplus and will require service/certification.

Prezentacja opisująca właśnie problemy z ACARS czy FMS:

Inne problemy

Warto przy okazji wspomnieć też inne potencjalne problemy wpływające na bezpieczeństwo lotów. Mogą to być np. historie z ustalaniem planów rejsów dla pilotów (w 2015 roku, problemy w tym procesie spowodowały opóźnienia wielu lotów w USA), czy problemami samych lotnisk, gdzie niby niewielkie włamanie potencjalnie może się przerodzić w większą aferę (np. w przypadku braku odpowiedniej separacji sieci).

Same systemy kontroli lotów też są potencjalnie wrażliwym celem. Tutaj polecam przykładowy raport: REVIEW OF WEB APPLICATIONS SECURITY AND INTRUSION DETECTION IN AIR TRAFFIC CONTROL SYSTEMS.

Przy okazji na pewno warto zwrócić uwagę na branżę wojskową – gdzie jednym z potentatów jest firma Lockheed Martin. Są to zarówno specjaliści w branży lotniczej (np.: prace nad myśliwcem F-35 Lightning 2, satelity komunikacyjne/wojskowe, systemy rakietowe – do wyboru, do koloru ;), ale również w branży ITsec. Kto tylko zajmuje się podejściem defensywnym w bezpieczeństwie IT na pewno słyszał o czymś co nazywa się Cyber Kill Chain (R), czy też o innych, otwartych dokumentach sygnowanych przez Locheed-a, a związanych z defensywą ITsec. Ataki na tą branże są jak najbardziej popularne, zatem sama ich defensywa musi stać na odpowiednim poziomie.

Jeśli chodzi o wspomniane przy okazji Lockheed-a, satelity – też mamy tu sporo problemów – chętnie zresztą opisywanych na prezentacjach, ale też w mediach (również na sekuraku). Tematy te jednak tylko zaznaczam, bo publicznych informacji jest tu na tyle dużo, że wystarczyłoby na osobny artykuł.

— Michał Sajdak – konsultant d/s bezpieczeństwa w Securitum.

Podziękowania dla Marcina Burego za pomoc w opracowaniu wybranych elementów.