Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Backdoor na kartach SIM był/jest używany do szpiegowania przez ostatnie 2 lata. Atak jest niezależny od telefonu!

Tak twierdzi firma AdaptiveMobile Security, a atak opiera się na specjalnym oprogramowaniu wgranym na pewne karty SIM. Jak może niektórzy wiedzą, karta SIM to nie takie całkiem głupie urządzenie – posiada bowiem całkiem sporo pamięci i prosty procesor. Można tam wgrać zatem oprogramowanie – np. S@T Browser, który jest (był/jest) używany do celów diagnostycznych. Zacytujmy obszerniejszy fragment:

This S@T Browser software is not well known, is quite old, and its initial purpose was to enable services such as getting your account balance through the SIM card. Globally, its function has been mostly superseded by other technologies, and its specification has not been updated since 2009, however, like many legacy technologies it is still been used while remaining in the background. In this case we have observed the S@T protocol being used by mobile operators in at least 30 countries whose cumulative population adds up to over a billion people, so a sizable amount of people are potentially affected.

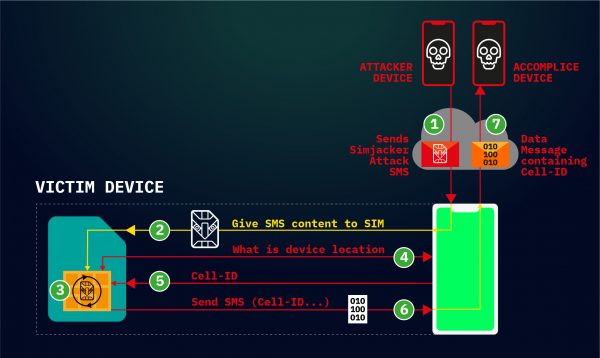

Jak całość działa? Prosto – atakujący wysyła do ofiary SMS-a, a zwrotnie dostaje informację o geolokalizacji ofiary. Co ciekawe ofiara nie widzi SMS-a, który “zaatakował”:

Atak

Martwić też może fakt, że wg badaczy taki exploit to nie teoria, ale praktyka używana bojowo od dłuższego czasu:

We are quite confident that this exploit has been developed by a specific private company that works with governments to monitor individuals.

Co więcej potrafi tajemnicze oprogramowanie? Otworzyć stronę w przeglądarce telefonu (np. z exploitem), wysłać SMS-a w imieniu ofiary, wykonać połączenie telefoniczne w imieniu ofiary. Całość jest też niezależna od marki telefonu:

We have observed devices from nearly every manufacturer being successfully targeted to retrieve location: Apple, ZTE, Motorola, Samsung, Google, Huawei, and even IoT devices with SIM cards.

Mało zabawnie.

–ms

Czy producenci telefonow odniesli sie do tego problemu? Przeciez to telefon jest glownym systemem i teoretycznie mozna by takie akcje blokowac badz wylaczyc wykonywanie programow z SIM

No to mamy killera eSIMów.

Współczesne smartfony można zaatakować poprzez:

1. system operacyjny

2. baseband

3. kartę sim

4. ?

To w takim razie na ile procent jest bezpieczny najnowszy iPhone?

Różnie z tym bywa :P https://sekurak.pl/apple-przez-przypadek-wprowadza-do-iphone-ow-juz-zalatana-podatnosc-root-na-najnowszej-wersji-systemu/

Wiem, czytałem. Z Androidowymi jednorazówkami jest jeszcze gorzej. A zwykły telefon też przynajmniej Javę ma.

Na thehackernews możemy przeczytać.

“…S@T Browser (a dynamic SIM toolkit), embedded on most SIM cards that is widely being used by mobile operators in at least 30 countries…”

“As a potential victim, it appears, there is nothing much a mobile device user can do if they are using a SIM card with S@T Browser technology deployed on it, except requesting for a replacement of their SIM that has proprietary security mechanisms in place.”

W związku z tym jest jakiś sposób sprawdzić czy nasza karta SIM jest narażona?

Ciekawe jak wygląda bezpieczeństwo w przypadku e-sim. Tutaj producent urządzenia powinien mieć większą kontrolę nad łączem gsm.

Karta SIm/płatniczą mają maszynę Javy możliwość komunikowania się z stacjami operatora poza systemem telefonu, możliwość wykonywania połączeń SMS na poziomie karty wystarczy zasilanie i dostęp do hw anteny. Karta teoretycznie szyfruje połączenie GSM więc telefon nie może w to integrować.

Przyjdzie sobie taki sms jak użytkownik będzie spał w nocy, pootwiera strony z nielegalnymi treściami, wszystko się zsynchronizuje do chmury, tam zainteresuje się tym FBI, przekaże namiary naszym organom ścigania i … będzie bardzo trudno się wytłumaczyć, że się samo zrobiło.

To może niech Sekurak jako redakcja wystąpi z pytaniem to polskich operatorów czy ich karty mają takie luki, a jeśli miały to do kiedy ? Ale ta luka tłumaczy działanie Pegasusa lub podobnego softu. Dostajesz takiego sms-a z linkiem który otwiera ci przeglądarkę i przekierowuje na odpowiednią stronę.

spoko, tylko trzeba poczekać jeszcze “parę momentów” na pełne informacje od firmy która wskazała na problem…

>Ale ta luka tłumaczy działanie Pegasusa lub podobnego softu. Dostajesz takiego sms-a z linkiem który otwiera ci przeglądarkę i przekierowuje na odpowiednią stronę.

nawet bez tej luki możesz dostać smsa z pegasusem

“… and even IoT devices with SIM cards.”

Ja bym jeszcze dodał alarmy i net mobilny (laptop).

Ale wybrał serio?

Już od ponad 5 lat było o tym wiadomo…

https://youtu.be/31D94QOo2gY

Czyli podjadą IMSI catcher-em , wyślą ci sms-a, „wtłoczą” do tel co chcą i po temacie. Chyba trzeba wrócić do Xaos Gamma, bo to był jedyny odporny tel na „jaskółki” i każdy soft ze swoim systemem i mocnym szyfrowaniem. Produkt polski, ale firmy już nie ma, bo zrobiła za dobry system kryptografii ( ABW sklinało n a nagrania szyfrowanych rozmów) i nawet w Stanach, Rosji, Chinach oraz Izraelu ten tel był na czarnej liście. Do zestawienia polaczenia szyfrowanego wystarczyła transmisja CSD ( faxowa )

A Techlab został po cichu rozparcelowany i wchłonięty przez firmy z branży zbrojeniowej.

co z kartami esim dostepnymi w pl do orange min dla sprzetu apple? zegarek/tablet/sluchawka?