Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Automatyczna analiza złośliwego oprogramowania

Zaawansowana analiza podejrzanego oprogramowania w celu ustalenia jego rzeczywistej natury stanowi nie lada wyzwanie. Jak możemy więc szybko sprawdzić, czy otrzymany program lub dokument nie ma przypadkiem ukrytych złośliwych funkcji?

Codziennie korzystamy z setek programów oraz rozmaitych dokumentów. Wiele z nich pochodzi z przypadkowych i zupełnie niezaufanych źródeł. Na co dzień polegamy na oprogramowaniu antywirusowym, jednak nie jest to rozwiązanie mogące nas uchronić przed wszelkimi zagrożeniami ze strony złośliwego oprogramowania.

Nawet jeśli korzystamy z rozwiązań takich jak VirusTotal, które oferują skanowanie antywirusowe z jednoczesnym wykorzystaniem kilkudziesięciu różnych silników antywirusowych, nie mamy żadnej pewności, że zagrożenie zostanie wykryte. Poza tym, czasem niezbędne jest ustalenie tego, jakie zmiany oraz złośliwe akcje dany malware wykonał już w naszych systemach i sieciach.

W takim wypadku niezbędna staje się zaawansowana analiza danego programu lub dokumentu z reverse engineeringiem włącznie. Jest to jednak zadanie wymagające sporych umiejętności, odpowiednich narzędzi oraz często bardzo czasochłonne. Jeśli jednak nie chcemy zgłębiać tajników tej sztuki lub po prostu musimy przeprowadzić szybką analizę, możemy skorzystać z usług jednego z darmowych serwisów oferujących analizę złośliwego oprogramowania. Spójrzmy na najciekawsze z nich.

Anubis: Analyzing Unknown Binaries

Anubis to sprawdzony serwis oferujący darmową (nie jest wymagana nawet rejestracja) analizę plików wykonywalnych pochodzących z systemów Windows oraz oprogramowania w formacie Andorid APK. Możliwe jest również badanie adresów internetowych pod kątem ich wpływu na działanie Internet Explorera.

Analiza sprowadza się tak naprawdę do wykonania programu w testowym środowisku i następnie zarejestrowania wszelkich zmian (w rejestrze, plikach, procesach, usługach itd.) dotyczących systemu operacyjnego. Rejestrowane są również wszystkie połączenia sieciowe. W wyniku analizy otrzymujemy przejrzysty raport, na którego podstawie w prosty sposób możemy ocenić intencje danego kodu. Raport dla przykładowego złośliwego oprogramowania Email-Worm.Win32.Sober.E możemy przeanalizować pod tym adresem.

Joe Sandbox Document

Powyższy serwis działa na podobnej zasadzie co Anubis, w tym wypadku możliwa jest jednak analiza dokumentów w popularnych formatach, takich jak:

- pdf,

- doc,

- ppt,

- xls,

- docx,

- pptx,

- xlsx.

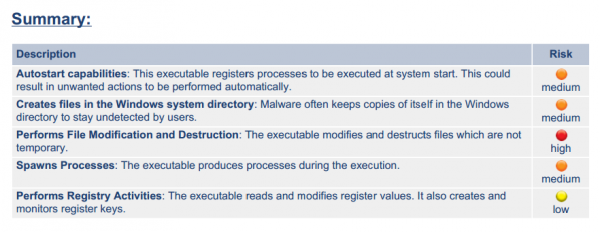

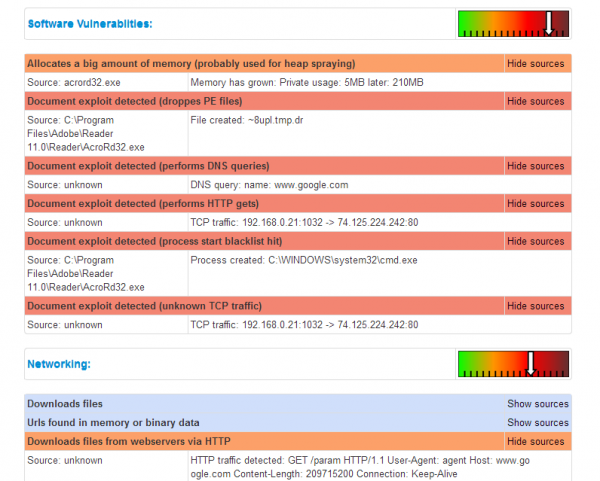

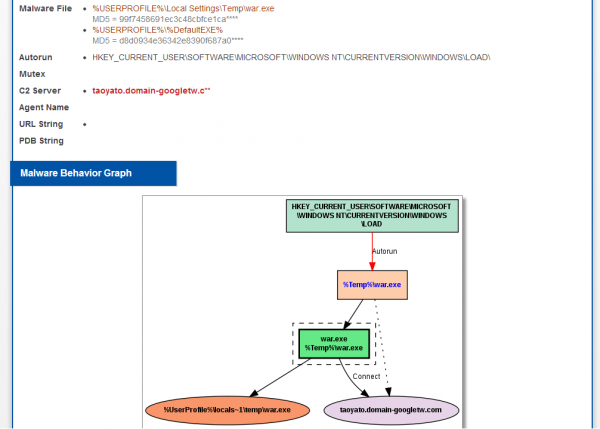

W tym wypadku dokument jest uruchamiany w testowym środowisku za pomocą odpowiedniego oprogramowania (np. Acrobat Reader, MS Word itp.), a następnie obserwowane jest wynikowe zachowanie aplikacji. Odpowiednie reguły behawioralne wykrywają ewentualne złośliwe akcje. Raport dla przykładowego złośliwego dokumentu zawiera bardzo szczegółowe informacje odnośnie wszystkich wykrytych zagrożeń i nie pozostawia wątpliwości co do skuteczności tego narzędzia.

XecScan Rapid APT Identification Service

XecScan to interesujący serwis pozwalający w założeniu na identyfikowanie zagrożeń związanych z coraz popularniejszymi kierowanymi atakami przeprowadzanymi z wykorzystaniem złośliwych dokumentów. Twórcy serwisu twierdzą, że XecScan jest w stanie zidentyfikować ataki (również typu zero-day) ukryte w popularnych plikach i dokumentach takich jak PDF, ZIP/RAR czy MS Office.

Niestety z serwisu nie dowiemy się zbyt wiele o jego zasadach działania oraz zastosowanych w nim rozwiązaniach. Za to analizując przykładowe raporty, można dojść do wniosku, że mając podejrzany dokument, warto z jego usług skorzystać.

Oczywiście tego typu serwisów znajdziemy w Internecie o wiele więcej. Jeśli więc znacie jakieś inne szczególnie przydatne i sprawdzone rozwiązanie, zachęcamy do podzielenia się tymi informacjami. Wszystkich, których temat automatycznej analizy złośliwego oprogramowania zainteresował w szczególnym stopniu, zachęcamy natomiast do zapoznania się z narzędziami oraz metodami pozwalającymi na budowę własnych laboratoriów.

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

Ja w zakładkach mam jeszcze

http://camas.comodo.com/cgi-bin/submit

https://mwanalysis.org/?page=submit

http://www.threatexpert.com/submit.aspx

Podziekowac! Nie znalem dotad ani Joe Sandboxa ani XecScan, ale obydwa wielce mi sie przydadza na codzien. W ramach wymiany polecam

https://malwr.com/ – podobnie jak ANUBIS przeznaczony do analizy binarek, jednak wg mnie bardziej rozbudowany.

Ok we need a freak lighting storm in San Fran so we can postpone this debacle! Please baseball gods?!!! Please!! led recessed lighting http://www.fledlights.com/led_Downlights