Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Atak ransomware sparaliżował placówki zdrowotne w Ameryce Łacińskiej

Keralty – międzynarodowa organizacja opieki zdrowotnej – padła w zeszłą niedzielę ofiarą ataku grupy RansomHouse. Atak ransomware zakłócił działanie operacyjne firmy oraz stron internetowych. Oberwało się także spółkom zależnym (Colsanitas i EPS Sanitas). Keralty świadczy usługi medyczne obsługując międzynarodową sieć 12 szpitali oraz ponad 370 centrów medycznych w Ameryce Łacińskiej, Hiszpanii, USA i Azji. Grupa zatrudnia ponad 24 000 osób i 10 000 lekarzy, który zapewniają opiekę zdrowotną łącznie ponad 6 milionom pacjentów.

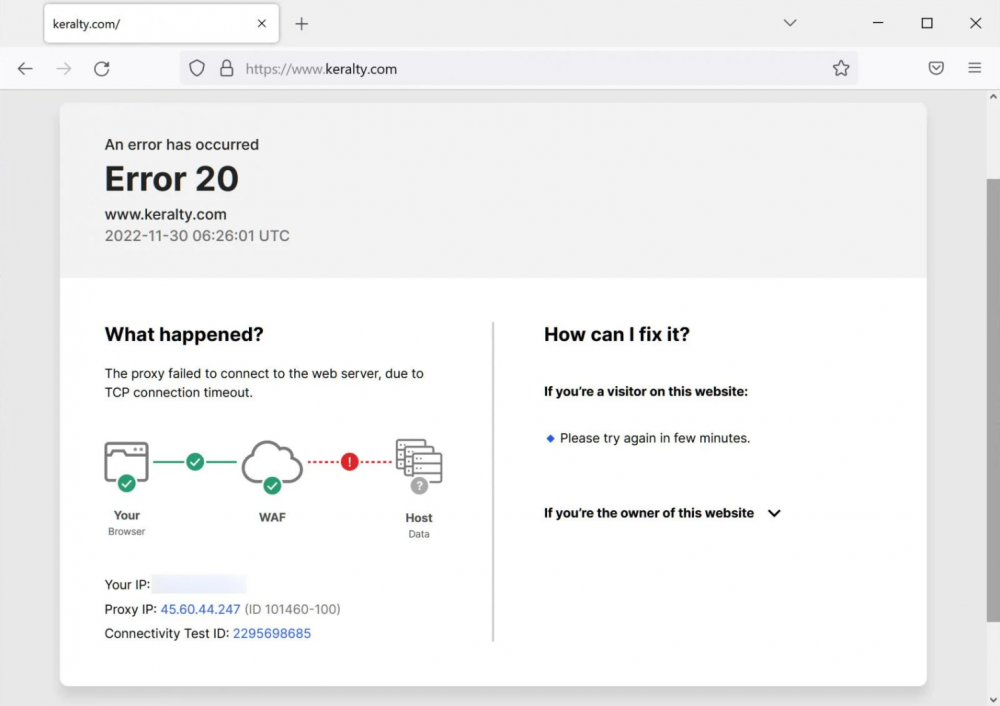

Rys. 1. Błąd wyświetlany podczas przeglądania strony keralty.com

Jak poinformowały lokalne media, atak miał duży wpływ na jakość świadczonych usług medycznych. Pacjenci musieli oczekiwać co najmniej po 12 godzin zanim zostali obsłużeni ze względu na konieczność posługiwania się dokumentacją papierową. Niektórzy z nich doznawali osłabień i mdleli. Keralty następnego dnia wydało oświadczenie w mediach, w którym potwierdzają cyberatak i pracują nad przywróceniem działania systemów przez 24 godziny na dobę. Przeglądając ich stronę w dniu dzisiejszym, także natrafiamy na komunikat informujący, że nie wszystko jeszcze jest OK.

Rys. 2. Walki z wpływem na sieć Keralty ciąg dalszy

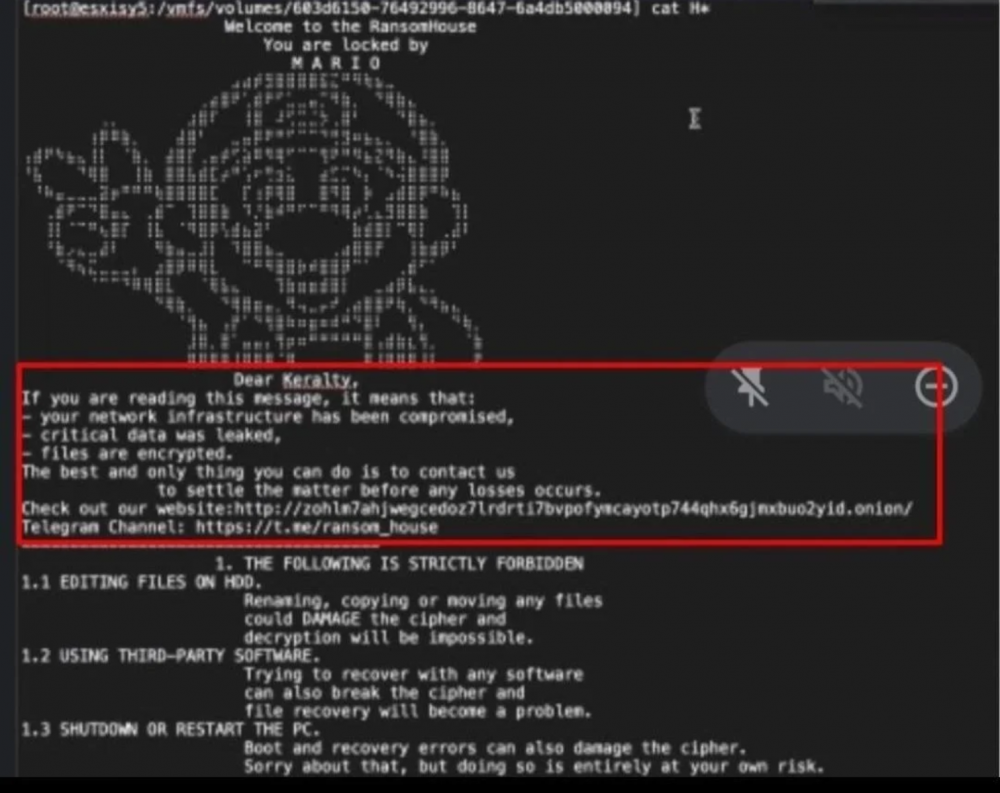

Za atak ma odpowiadać grupa RansomHouse – jak poinformował na swoim profilu użytkownik xfalexx wrzucając także zrzut ekranu zanim jego profil został zbanowany. Grupa działała wcześniej pod nazwą White Rabbit. Zrzut ekranu z rys. 3 z informacją o okupie ma świadczyć o zainfekowaniu serwera VMware ESXi. Zrzut był wykonany podczas wideokonferencji grupy przez jednego z członków.

Rys. 3. Zrzut ekranu od jednego z przestępców z zainfekowanego serwera VMware ESXi, źródło.

RansomHouse jest stosunkowo nową grupą, która penetruje sieci ofiar wykorzystując znane podatności w celu wykradania danych i żądania od ofiar okupu. Wycieki zostają wystawione na licytację “kto da więcej”. Grupa ma też unikalny sposób promowania się. Ogłaszają się jako samozwańczy pentesterzy i bug bounterzy. Po udanej penetracji żądają od ofiar okupu i oferują przywrócenie danych oraz raport z przeprowadzonego ataku

Źródło:

- https://www.malwarebytes.com/blog/news/2022/05/threat-profile-ransomhouse-makes-extortion-work-without-ransomware

- https://www.infosecurity-magazine.com/news/ransomware-target-colombias-health/

~tt