Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Aktywnie wykorzystywany 0day w MS Office. Wystarczy otworzyć spreparowany dokument. Łatki na razie brak.

W tej notce Microsoft ostrzega w sposób następujący:

Microsoft is investigating reports of a series of remote code execution vulnerabilities impacting Windows and Office products. Microsoft is aware of targeted attacks that attempt to exploit these vulnerabilities by using specially-crafted Microsoft Office documents. An attacker could create a specially crafted Microsoft Office document that enables them to perform remote code execution in the context of the victim. However, an attacker would have to convince the victim to open the malicious file.

Jak widać, można wykonać kod na komputerze ofiary, przesyłając jej odpowiednio spreparowany plik MS Office. Aby atak się aktywował, wystarczy zaledwie otworzyć taki plik.

W innym miejscu Microsoft wskazuje, że exploit na podatność był / jest wykorzystywany przez rosyjską grupę APT. Sposób dostarczenia zatrutego pliku Office, to jak można się domyślać – phishing. Na celowniku są organizacje rządowe oraz związane z obronnością z Europy / Północnej Ameryki, a wszystko to w tle wojny na Ukrainie…

a phishing campaign conducted by the threat actor tracked as Storm-0978 targeting defense and government entities in Europe and North America. The campaign involved the abuse of CVE-2023-36884, which included a remote code execution vulnerability exploited before disclosure to Microsoft via Word documents, using lures related to the Ukrainian World Congress.

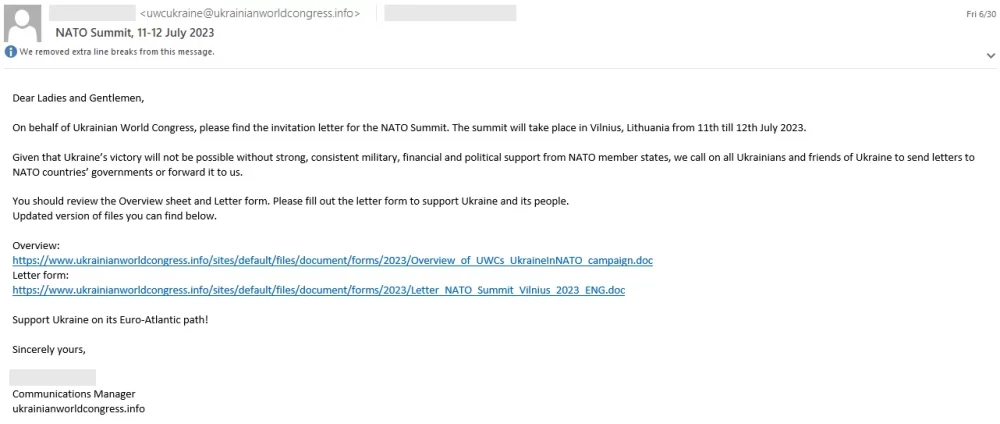

Mail-przynęta może wyglądać w ten sposób:

Podatność zgłosiła do Microsoftu ekipa Google, uzupełniając ją również o drugie znalezisko (eskalacja uprawnień do administratora Windows). Połączenie tych dwóch luk daje uprawnienia administratora po otwarciu pliku-przynęty.

Microsoft w tym miejscu wskazuje dodatkowe mechanizmy ochronne przed luką, które można wdrożyć, jeśli ktoś z jakiegoś powodu nie może zaaplikować najnowszej łatki na MS Office (aktualizacja: na moment przygotowywania newsa, łatka jeszcze nie jest dostępna). W szczególności polecane jest rozwiązanie Microsoft Defender for Office.

~ms

„(…) jeśli ktoś z jakiegoś powodu nie może zaaplikować najnowszej łatki na MS Office”

Nie ma w ogóle łatki jeszcze na tę lukę, Michał:

„This CVE will be updated with new information and links to security updates when they become available.”

[https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2023-36884]

Ło panie, racja! Update w tekście.

O, są już patche :P

a za moment bypassy :P

Z kronikarskiego obowiązku:

bogaczy strzeże Microsoft Defender for Office – tylko skanowanie załączników

ultra bogaczy zainstalowane Microsoft 365 Apps (Wersje 2302+) – ochrona przed exploitami

dla biedoty – ustawienie rejestru FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION

Plotka głosi, że nadchodząca na dniach konfernecja jest sponsorem omawianego RCE.

Gdy otwieramy dokumenty office pobrane z internetu to często office wyłącza możliwość edycji tych dokumentów (pojawia się komunikat z ostrzeżeniem i opcją odblokowania). Jak się to ma do tego zagrożenia?

Odpowiedź jest w tekście, wystarczy doczytać chociaż do 2 akapitu…

To może ja odpowiem w bardziej pomocny sposób. Trochę nijak się ma, z prostego powodu. Atak ten pozwala na niemalże pełną(a może nawet i całkowitą) kontrolę nad komputerem ofiary. Nieważne jakie zabezpieczenia, o ile nie masz jakichś haseł, które nie są nigdzie zapisane w pamięci, to wszystko dla takiego hackera jest gotowe do użycia. Samo otwarcie pliku już uruchamia dostęp hackerowi i nie powstrzymasz tego niestety. Mam nadzieję, że pomogło.

Hej,

Czy ustawienie reguły ASR w trybie blokowania Block all Office applications from creating child processes (GUID: d4f940ab-401b-4efc-aadc-ad5f3c50688a)

wystarczy ?