Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

“Aktorzy” odpalili skuteczną socjotechnikę na pracowników Mailchimpa, następnie poszły scam mailingi (z prawdziwych domen!) do klientów.

Zerknijcie na ten świeży opis incydentu bezpieczeństwa:

On January 11, our Security team identified an unauthorized actor accessing one of our tools used by customer-facing teams for customer support and account administration. The unauthorized actor conducted a social engineering attack on Mailchimp employees and contractors, and obtained access using employee credentials compromised in that attack.

Z tym “unauthorized actor” chyba nieco przesadzili (chodziło zapewne o threat actor czy malicious actor, a bardziej swojsko – “hackerzy”).

Mailchimp to serwis, który oferuje m.in. możliwość hurtowego wysyłania e-maili w waszym imieniu (korzystają z tego często biznesy). Co się więc może wydarzyć jeśli ktoś przejmie konto pracownika Mailchimpa? Może przejmować konta klientów:

Based on our investigation to date, it appears that 133 Mailchimp accounts were affected in this targeted incident.

A następnie wysyłać mailingi w ich imieniu… Co gorsza, taki mail przychodzi z całkiem prawidłowej domeny!

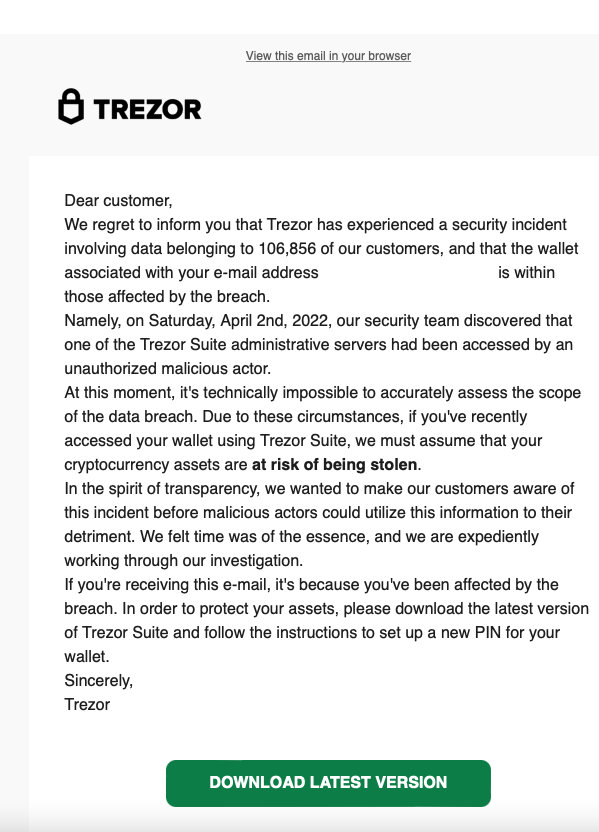

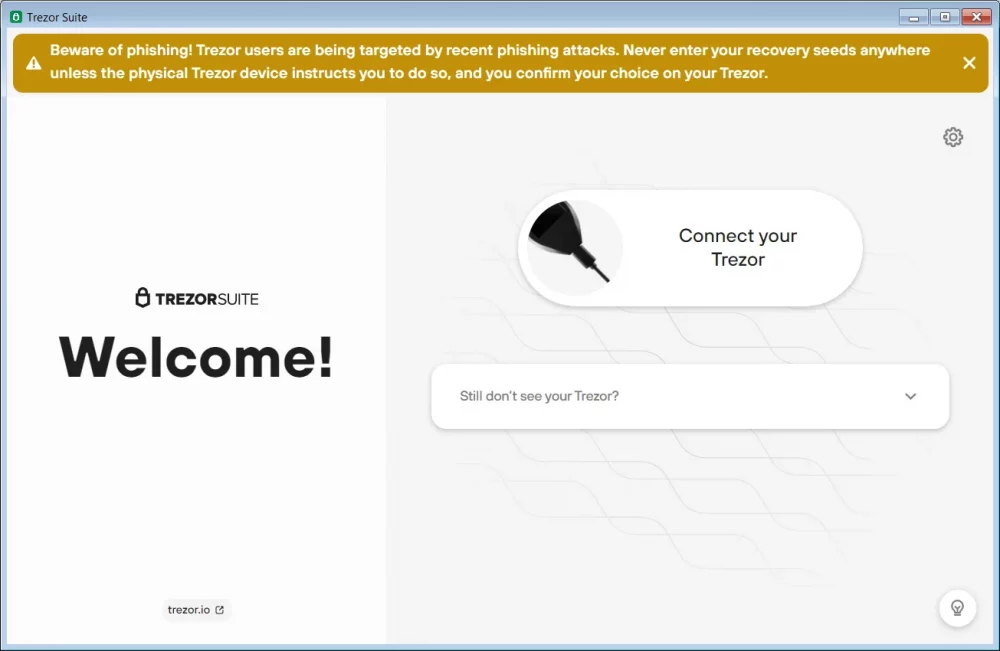

Co więcej, niedawno Mailchimp miał podobny incydent i w jego wyniku scamowano np. użytkowników Trezora. W mailu czytamy, że był ten tego incydent bezpieczeństwa i trzeba zainstalować sobie nową appkę [złośliwą appkę!]

~Michał Sajdak

Widzę znaczny krok na przód, to właściwie może być przełom! Aktorzy! Aktorzy i badacze