Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Ważna informacja dla użytkowników kluczy U2F na X (Twitterze) [poradnik]

X (Twitter) ogłosił, że 10 listopada całkowicie przestanie używać starej domeny twitter[.]com. O ile znaczna większość funkcjonalności platformy została bezproblemowo przeniesiona na x[.]com, o tyle jedna – dość istotna – nie daje takiej możliwości.

TLDR:

- X (Twitter) zmienia zasady dotyczące kluczy U2F, czyli sprzętowych tokenów do uwierzytelniania dwuetapowego (np. Yubico) – dotychczas skonfigurowane klucze przestaną działać.

- Firma przestanie całkowicie korzystać z domeny twitter[.]com, a więc i logowanie przestanie pod nią funkcjonować.

- Tokeny U2F generują indywidualne klucze dla każdej domeny, zatem konieczne jest ponowne skonfigurowanie urządzeń pod x[.]com

- Zmiana nie dotyczy użytkowników korzystających z SMS ani kodów w aplikacji do uwierzytelniania dwuetapowego.

Mowa o sprzętowych kluczach U2F (choć precyzyjnie mówiąc, chodzi o urządzenia w standardzie FIDO2), które są jedną z możliwości włączenia dwuetapowego uwierzytelniania na platformie. W takim mechanizmie oprócz poprawnego loginu i hasła, do zalogowania niezbędny jest drugi składnik.

Może być nim jednorazowy kod SMS (beznadziejne rozwiązanie), kod z aplikacji (TOTP, lepsze rozwiązanie) lub właśnie klucz sprzętowy (najlepsze rozwiązanie). Korzystając z okazji, za chwilę porównamy wszystkie, ale najpierw musimy zasmucić użytkowników ostatniej metody.

Jeśli używacie na Twitterze kluczy sprzętowych, to po pierwsze – brawo dla Was, a po drugie – musicie niestety ponownie je skonfigurować. Wynika to z faktu, że token w standardzie FIDO2 generuje dla każdej domeny unikalną parę kluczy, które później wykorzystuje do podpisu kryptograficznego przy logowaniu. Oznacza to, że prawidłowy podpis dla domeny twitter[.]com nie zostanie zatwierdzony dla x[.]com.

Domena twitter[.]com od 10 listopada 2025 nie będzie już wykorzystywana do logowania, co oznacza że musicie ponownie dodać swoje klucze pod x[.]com. Nie dysponujemy informacjami, jakoby działanie to było wynikiem incydentu bezpieczeństwa, nic też na to nie wskazuje. Jest to po prostu ograniczenie techniczne, które użytkownicy kluczy muszą znieść w zamian za ochronę przed phishingiem.

Zmiana ta nie dotyczy użytkowników, którzy do dwuetapowego uwierzytelniania korzystają z innych narzędzi lub też nie mają go w ogóle włączonego. Poza sprzętowymi kluczami są dostępne dwie metody.

Pierwszą z nich są kody SMS, których zdecydowanie nie polecamy, bo są podatne na dwa rodzaje ataków: phishing i SIM swapping. Taki kod użytkownik może – niczego nie podejrzewając – wpisać na fałszywej stronie udającej ekran logowania. Ponadto w niektórych przypadkach możliwe jest nieautoryzowane sklonowanie cudzej karty SIM, przed czym ostrzegało nawet FBI.

Drugą – lepszą – są kody w aplikacji (TOTP), które również można nieświadomie wpisać na phishingowej stronie, ale nie ma (prostej) możliwości nieautoryzowanego przekierowania ich na inne urządzenie. Atakujący musiałby w tym celu przejąć kontrolę nad naszym smartfonem, a wtedy dostęp do kodów byłyby najmniejszym problemem…

Oczywiście jeśli chcemy korzystać z kodów SMS, to taka opcja zawsze będzie lepsza niż brak jakiegokolwiek drugiego składnika przy uwierzytelnianiu.

Do pełnej ochrony przed phishingiem niezbędne będą klucze sprzętowe (i wyłączenie wszystkich pozostałych metod 2FA, takich jak wspomniane kody). Jeśli dysponujesz takim kluczem, polecamy dodać go jako wspomniany drugi składnik. Jeśli korzystasz już z niego na X/Twitterze, to najlepiej skonfiguruj go ponownie przed 10 listopada 2025, aby zachować dostęp do konta.

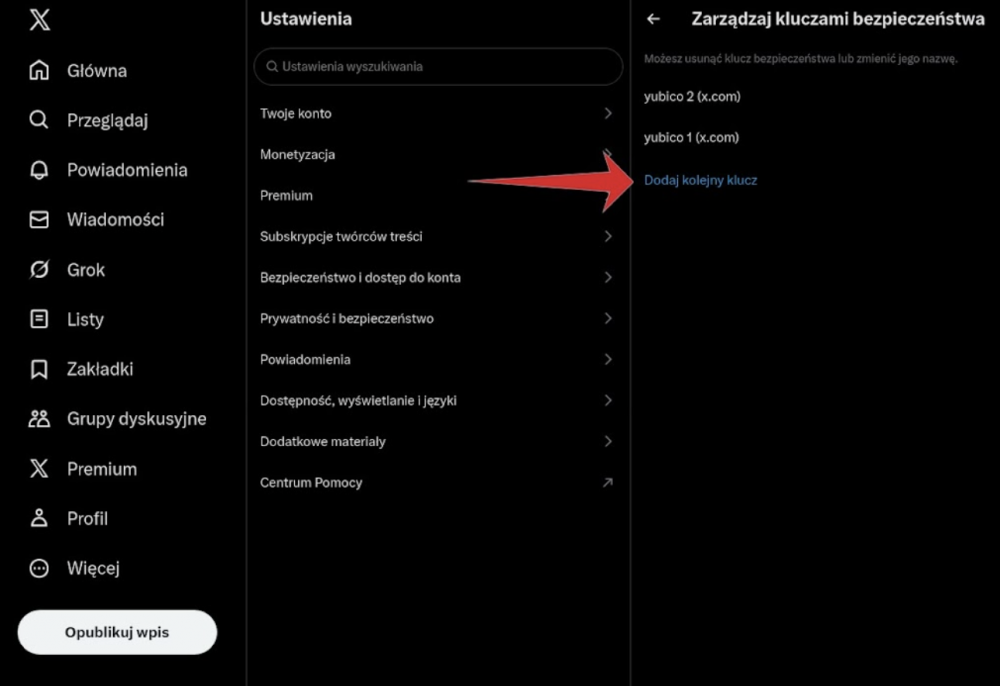

Polecamy używać minimum dwóch kluczy, aby w razie zgubienia jednego z nich można było użyć drugiego. Oto krótka instrukcja, jak skonfigurować klucze na X/Twitterze.

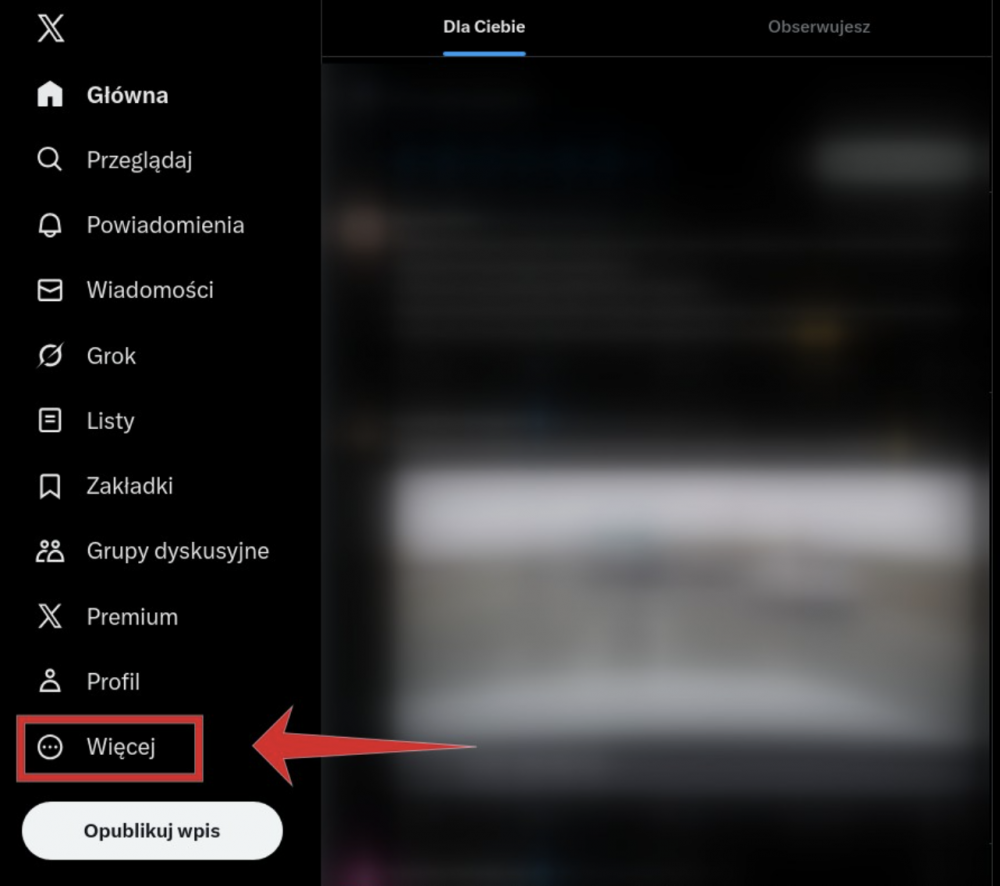

1. Na stronie głównej klikamy Więcej → Ustawienia i prywatność.

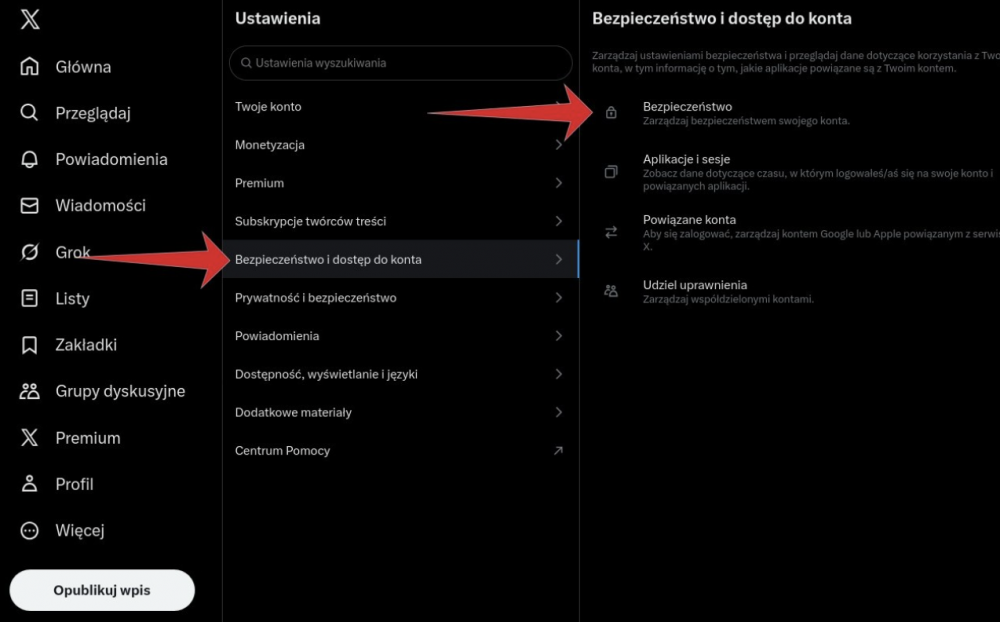

2. Przechodzimy do zakładki Bezpieczeństwo i dostęp do konta → Bezpieczeństwo.

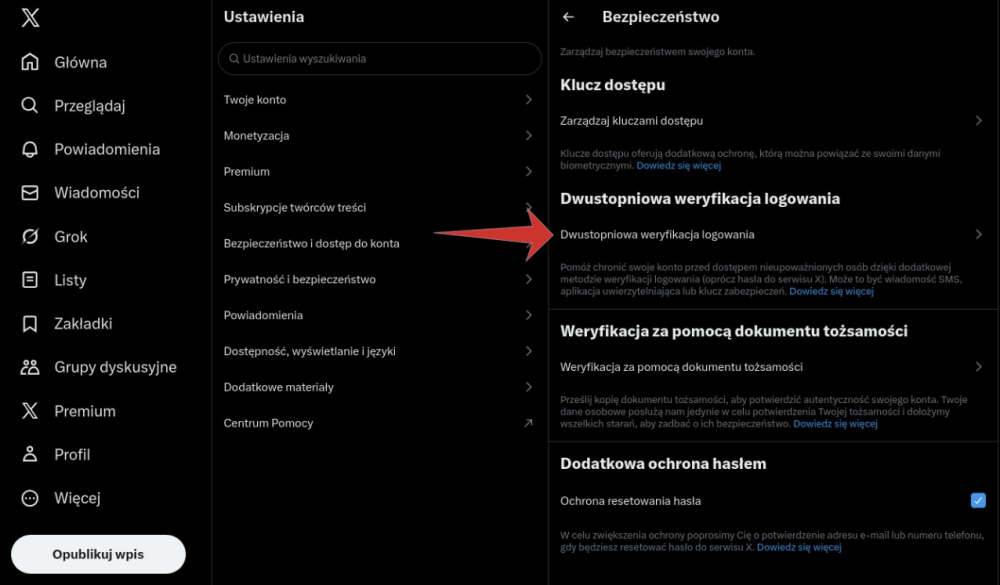

3. Klikamy Dwustopniowa weryfikacja logowania. Na tym etapie będziemy mogli dostosować, z których form 2FA (kody SMS, kody w aplikacji, klucze sprzętowe) chcemy korzystać.

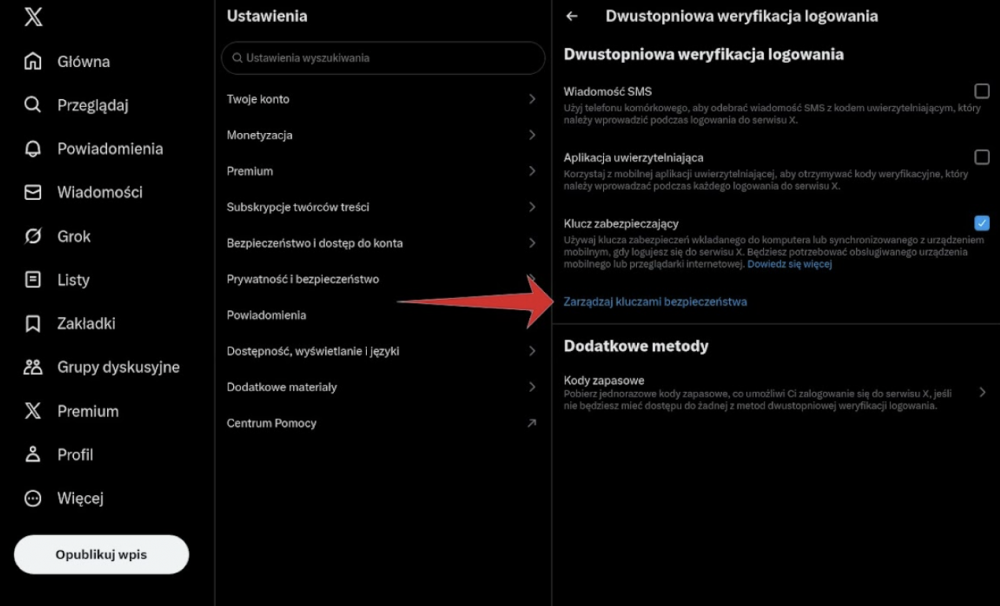

4. Następnie – aby skonfigurować klucze sprzętowe – klikamy Zarządzaj kluczami bezpieczeństwa

5. Wystarczy dodać na nowo nasze klucze (polecamy minimum dwa) i usunąć dotychczasowe (dodane pod starą domeną).

W ten sposób skonfigurowane klucze będą działać z nową domeną x[.]com. Jeśli na którymś etapie napotkasz problem, polecamy nasz kompleksowy poradnik o kluczach sprzętowych.

Źródło: x.com

~Tymoteusz Jóźwiak