Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

29 września 2025 r. Broadcom poinformował o luce bezpieczeństwa CVE-2025-41244 w oprogramowaniu VMware Tools i VMware Aria, umożliwiającej lokalną eskalację uprawnień. Zgodnie z opinią badaczy z NVISO, luka była aktywnie wykorzystywana jako zero-day od co najmniej października 2024 roku. Za atakami stała grupa UNC5174 utożsamiana przez analityków z chińskim aparatem wywiadowczym, działająca na zlecenie chińskich służb specjalnych. Grupa ta prowadzi działania m.in. przeciwko instytucjom rządowym, militarnym, firmom technologicznym w USA, Europie i Azji.

TLDR:

VMware Tools oraz VMware Aria należą do komponentów wspierających zarządzanie środowiskami wirtualnymi w infrastrukturach VMware. VMware Tools operuje na poziomie pojedynczej maszyny wirtualnej. VMware Aria oferuje natomiast narzędzia umożliwiające monitorowanie oraz optymalizację środowisk chmurowych i hybrydowych.

Luka CVE-2025-41244 obejmuje tryby pracy credential-less (VMware Tools) oraz credential-based service discovery (VMware Aria Operations). Występuje w następujących wersjach oprogramowania:

Ponadto, obejmuje również open-vm-tools (wersje 11.x.x, 12.x.x), czyli zestaw narzędzi dedykowanych do maszyn wirtualnych z systemem Linux.

Tryb pracy credential-less charakteryzuje się tym, że nie są wymagane żadne dodatkowe dane logowania, ponieważ cały proces zbierania metryk wykonuje się bezpośrednio w uprzywilejowanym kontekście VMware Tools na maszynie wirtualnej użytkownika. Tryb credential based charakteryzuje się uruchomieniem na maszynach wirtualnych skryptów zbierających metryki z poziomu administratora (uprawnionego użytkownika). Logika agregacji danych odbywa się przez VMware Aria Operations, natomiast VMware Tools na maszynie użytkownika pełni rolę pośrednika wykonywanych operacji.

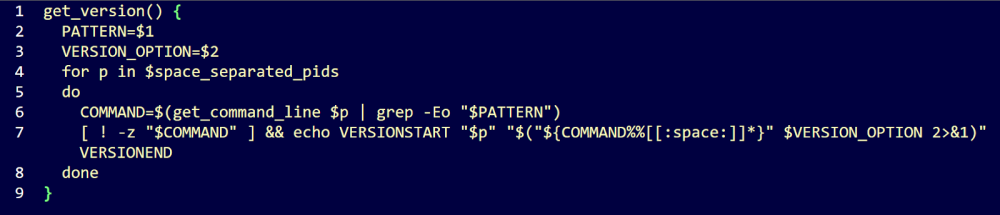

Podatność występuje w mechanizmie identyfikowania wersji usługi (service discovery) działającej na maszynie wirtualnej. W praktyce, skrypt get-version.sh, nie jest w stanie poprawnie zweryfikować ścieżki do uruchomionego pliku wykonywalnego. Oznacza to, że istnieje możliwość uruchomienia dowolnego skryptu/programu (w tym również umieszczonego przez atakującego), co skutkuje lokalną eskalacją uprawnień do roota. W nomenklaturze cyberbezpieczeństwa mamy tu do czynienia z klasycznym przykładem błędu typu untrusted search path (CWE-426).

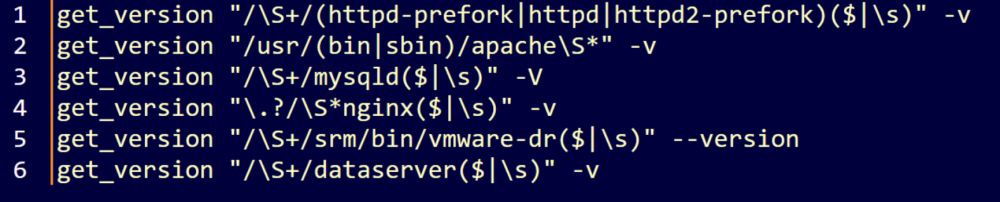

Funkcja get_version() wywoływana jest z różnymi wzorcami wyrażeń regularnych, które pozwalają na identyfikację plików binarnych obsługiwanych usług (np. serwer Apache). Korzysta jednak z niepoprawnie zaimplementowanego mechanizmu dopasowywania ciągów do wzorca (regex), a co za tym idzie wyrażenie:

/\S+/httpd

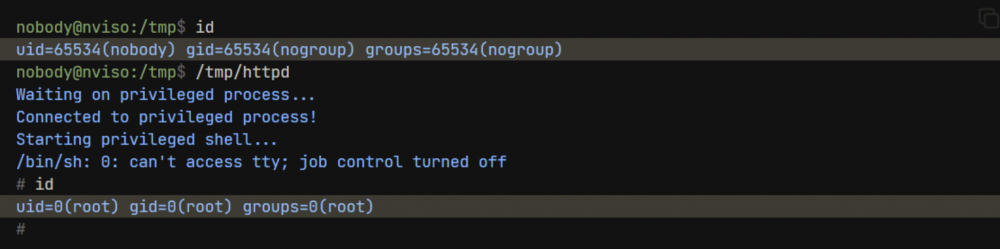

pozwoli na dopasowanie każdego pliku o nazwie httpd w dowolnym katalogu, a nie tylko w systemowym /usr/bin/httpd. Potencjalny atakujący może więc w katalogu ogólnodostępnym do zapisu (np. /tmp/) umieścić złośliwy plik wykonywalny o nazwie pasującej do jednego z obsługiwanych procesów (np. httpd). W konsekwencji oprogramowanie VMware wykona je z najwyższymi uprawnieniami.

Istotą błędu jest przede wszystkim brak weryfikacji lokalizacji pliku.

Korzystając z powyższej techniki, atakujący może przejąć kontrolę nad maszyną wirtualną (eskalacja uprawnień), wykonać polecenie systemowe na maszynie użytkownika lub nawiązać połączenie z własnym serwerem (reverse shell).

Broadcom opublikował już poprawkę oraz wydał oficjalny komunikat bezpieczeństwa. Zaleca się jak najszybszą aktualizację podatnych wersji oprogramowania VMware.

Źródło: blog.nviso.eu, support.broadcom.com

~_secmike