Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Burger King – obejście uwierzytelniania pozwalało na podsłuch rozmów z drive-thru

Restaurant Brands International, czyli firma stojąca za siecią Burger King, Tim Hortons i Popeyes utrzymuje platformę asystenta, służącą do obsługi tabletów, ekranów drive-thru i interkomów do komunikacji między pracownikami i klientami. Badacze ustalili, że do jej działania wykorzystywane są 3 domeny:

- assistant[.]bk[.]com

- assistant[.]popeyes[.]com

- assistant[.]timhortons[.]com

W trakcie testowania okazało się, że serwisy te do uwierzytelniania użytkowników korzystają z AWS Cognito. Co gorsza, nie wyłączono opcji rejestracji. Możliwe było utworzenie nowego konta, z którego można było bez problemu zalogować się do systemu.

TLDR:

– Badacze odkryli szereg poważnych luk w platformie obsługującej Burger King, Tim Hortons i Popeyes – otwarta rejestracja użytkowników, czy nawet hasła zapisane jawnie w kodzie stron.

– Uzyskali dostęp do danych pracowników, nagrań rozmów z klientami (drive-thru), oraz administracji systemem – zmian w konfiguracji, wysyłania powiadomień na tablety i wgrywania własnych plików do bucketa S3.

– Mimo załatania podatności tego samego dnia, artykuł badaczy został szybko usunięty po zgłoszeniu DMCA. Sugeruje to, że firmie zależało przede wszystkim na szybkim ukryciu znalezionych błędów.

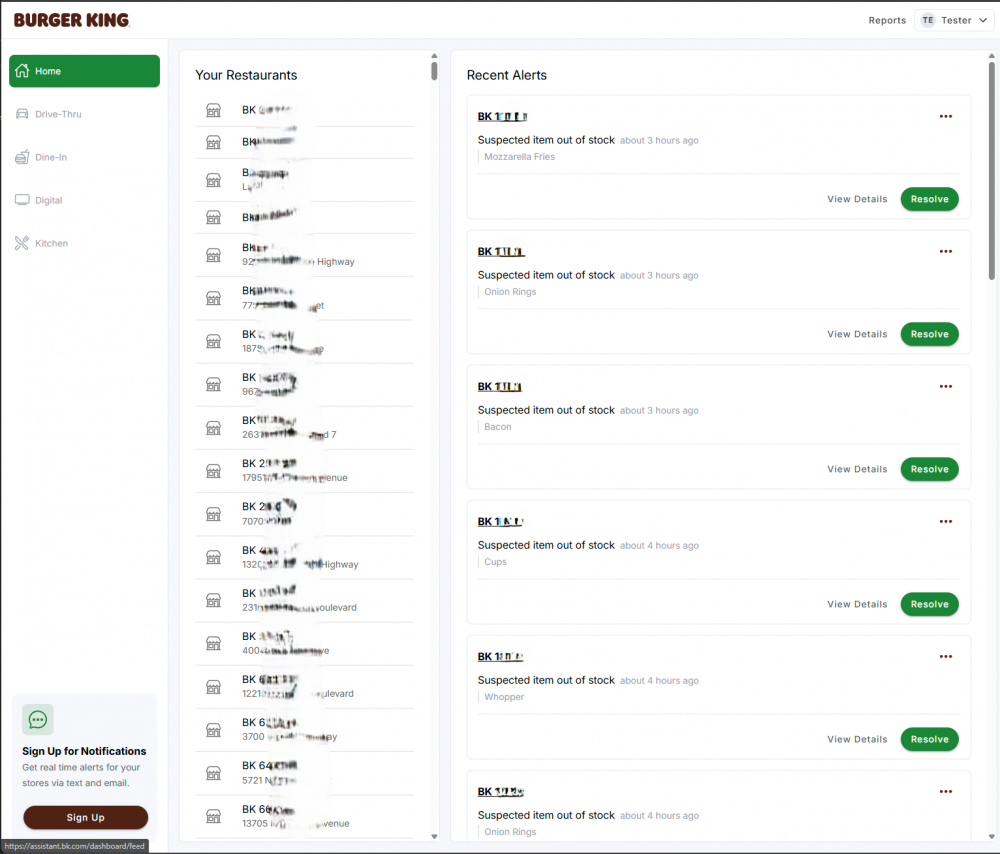

Kolejnym odkryciem był fakt, że konto można założyć wykonując żądanie do GraphQL – wtedy całkowicie pomijano etap weryfikacji adresu e-mail. Po zalogowaniu możliwe było obejrzenie listy sklepów wraz z dostępem do danych pracowników:

Za pomocą GraphQL – bez jakiegokolwiek uwierzytelnienia – możliwe było stworzenie tokena, który z kolei pozwalał na zmianę uprawnień (roli) użytkownika. Efekt – badacz uzyskał dostęp do panelu administracyjnego całej platformy.

Badacze znaleźli również stronę służącą do zgłaszania RBI (Restaurant Brand International) zamówień wyposażenia. Ona już była chroniona – nie pozwalała złożyć zamówienia bez podania hasła. Jak się okazało, sprawdzenie jego poprawności następowało na front-endzie (czyli po stronie przeglądarki, a nie serwera), a samo hasło było w formie jawnej zapisane w kodzie strony.

Można więc było swobodnie zamówić np. zestaw do obsługi drive-thru z modułem audio, tabletem i uchwytem do niego. Cena wynosiła 595 dolarów, ale nie było już zapasu w magazynie. Taki sprzęt nie jest jednak potrzebny, by uzyskać dostęp do interfejsu obsługi drive-thru.

Wspomniane tablety wyświetlały aplikację webową pod adresem:

hxxps://assistant[.]bk[.]com/screens/main?authToken=TOKEN

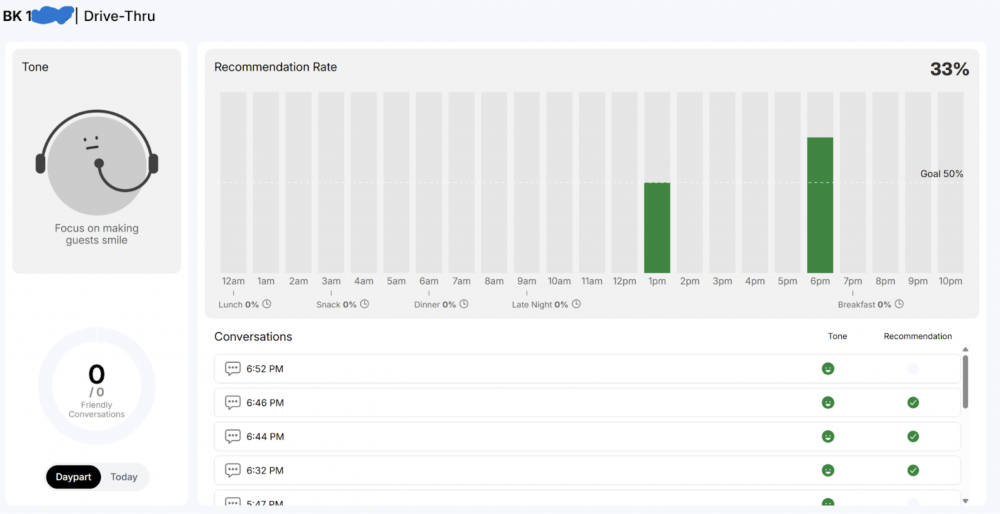

Oczywiście potrzebny był token, ale przecież można go sobie bez problemu wygenerować. Po jego podaniu wyświetlał się panel drive-thru:

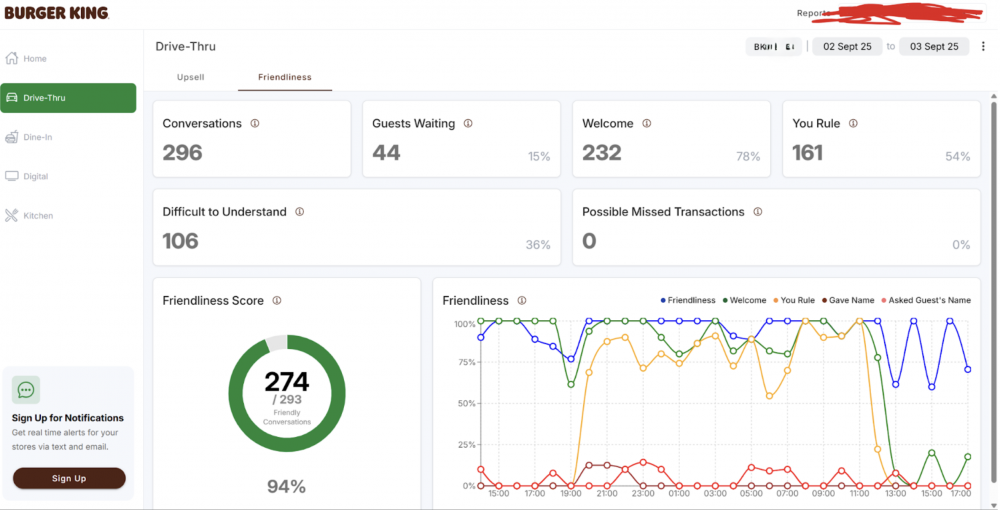

W panelu widoczna jest lista rozmów z klientami oraz przejrzenie wskazówek udzielanych pracownikom – jakim tonem powinni rozmawiać. Były również transkrypcje tych konwersacji. Zresztą, nie tylko transkrypcje.

Można było odsłuchać wszystkie rozmowy z klientami drive-thru, a wraz z nimi także wszystkie dźwięki tła – rozmowy klientów w ich samochodach, radia itp. Nagrania te były przechowywane, aby sztuczna inteligencja przeanalizowała:

- nastroje klientów,

- przyjazność pracowników,

- wskaźniki skuteczności sprzedaży dodatkowych produktów,

- czas realizacji zamówień,

- ile razy pracownicy powiedzieli You rule

Analizowanie rozmów przez AI pokazuje, jak mocno technologie tego typu pojawiają się w zwykłych, codziennych usługach, z których korzystają na co dzień klienci – niekoniecznie świadomi, co dzieje się z ich danymi. Budzi to wątpliwości względem etyki takich praktyk i prywatności użytkowników.

W ramach panelu drive-thru był również interfejs diagnostyczny – chroniony hasłem. Szkoda, że i to hasło było zapisane w kodzie strony. Czy było trudne do zgadnięcia? Cóż, użyto zupełnie nieprzewidywalnego ciągu znaków: admin. Z poziomu tego panelu można było np. regulować głośność rozmów.

W konfiguracji zapisany był także token JWT do wysyłania plików na Amazon S3. Po sprawdzeniu, jak powinno wyglądać poprawne zapytanie, możliwe było wgrywanie dowolnych plików na używany przez RBI bucket w infrastrukturze AWS.

W restauracjach Burger King tablety wykorzystywane są również do zbierania ocen czystości w toaletach. Strona pod adresem hxxps://assistant[.]bk[.]com/feedback/ID_LOKALU wyświetlała ankietę satysfakcji z możliwością podania szczegółów, np. zgłoszenia braku mydła. Do wyświetlenia i przesłania ankiety nie jest wymagane żadne uwierzytelnienie.

Można więc z dowolnego miejsca na świecie wysyłać masowe żądania, wpływając tym samym na wyniki danego lokalu.

Badacze uzyskali dostęp do tysięcy nagrań zawierających dane osobowe oraz do danych pracowników. Mieli także możliwość wysyłania plików na bucket S3 czy powiadomień na tablet w dowolnym lokalu. Mogli potencjalnie również utworzyć w systemie własny lokal lub usunąć istniejący. Co ciekawe, w tym przypadku podatności i braki w uwierzytelnianiu zostały naprawione tego samego dnia.

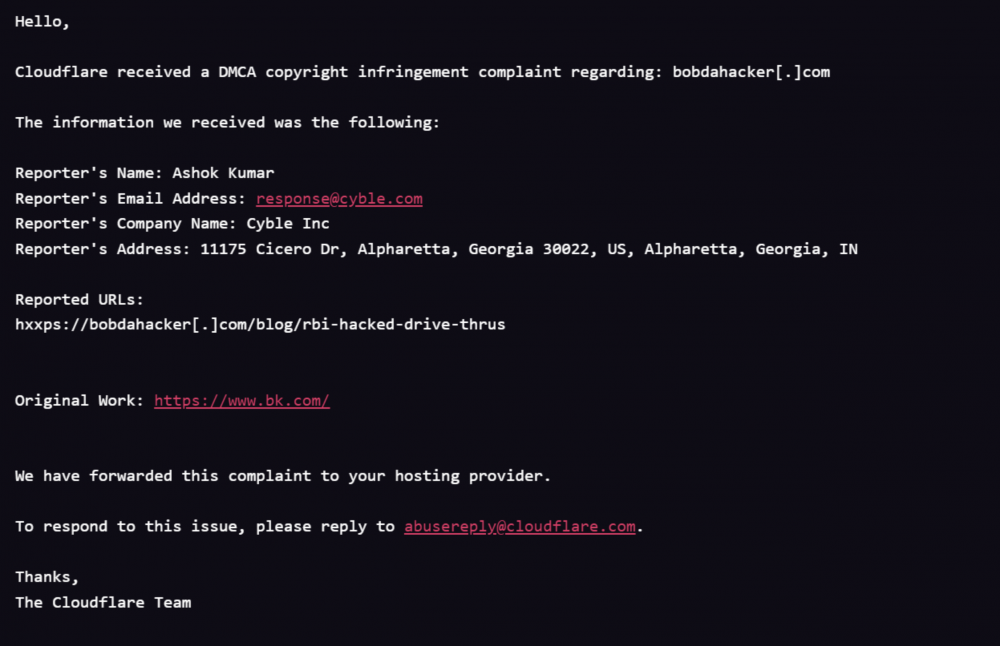

Niestety, badacze nie otrzymali odpowiedzi na swoje zgłoszenie. Zamiast niej przyszło powiadomienie z Cloudflare, że strona na której opublikowali rezultaty swoich testów, została zgłoszona za naruszenie praw autorskich.

Podjęli więc decyzję o usunięciu artykułu ze strony, jednak społeczność szybko rozpowszechniła linki do jego zapisów w archiwach:

Zastanawiające jest, dlaczego zastosowano procedurę notice and takedown, wynikającą z amerykańskiego Digital Millennium Copyright Act (DMCA), skoro w podobnych sytuacjach podmioty zazwyczaj powołują się na naruszenie dóbr osobistych lub wizerunku, a niekoniecznie praw autorskich.

Ewidentnie firmie zależało bardziej na możliwie najszybszym usunięciu artykułu, niż na wyciąganiu poważnych konsekwencji. Choć może nie być to ostatni krok podjęty wobec badaczy.

Oryginalne źródło: bobdahacker.com (niedostępny – zob. linki do archiwów)

~Tymoteusz Jóźwiak

Web archive już nie działa. Jest tylko ten drugi. Nieźle.

Ale widać, że analizowanie zachowań klientów aby sprzedać im więcej, to gigantyczny przemysł i żadna firma nie ma ochoty zdradzać swoich tajemnic.