Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

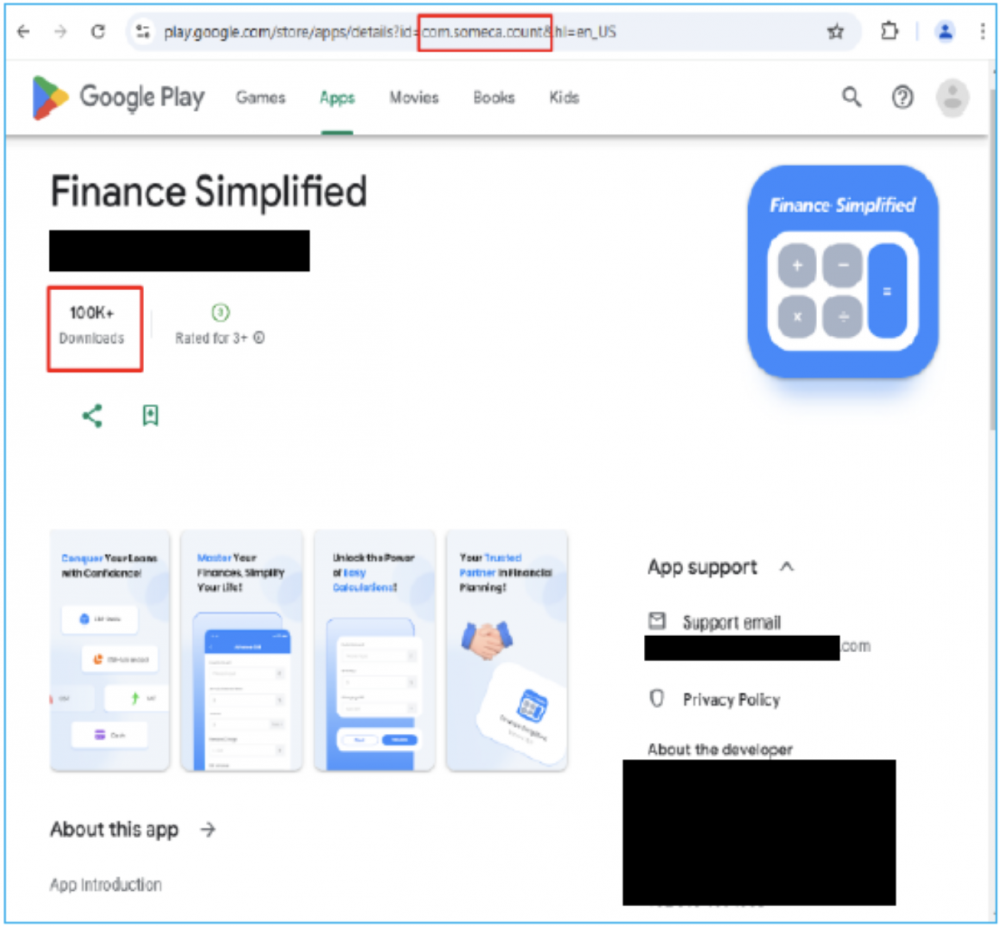

Aplikacja mobilna z malware pobrana ponad 100 000 razy z Google Play

CYFIRMA opublikowało raport na temat nowego zagrożenia dla użytkowników Androida. Chodzi o złośliwe oprogramowanie o nazwie SpyLend, kryjące się pod aplikacją o nazwie Finance Simplified.

TLDR:

❌ Aplikacja mobilna na Androida o nazwie Finance Simplified okazała się złośliwym oprogramowaniem SpyLend.

❌ Z Google Play Store pobrało ją ponad 100 000 osób (!) zanim została usunięta.

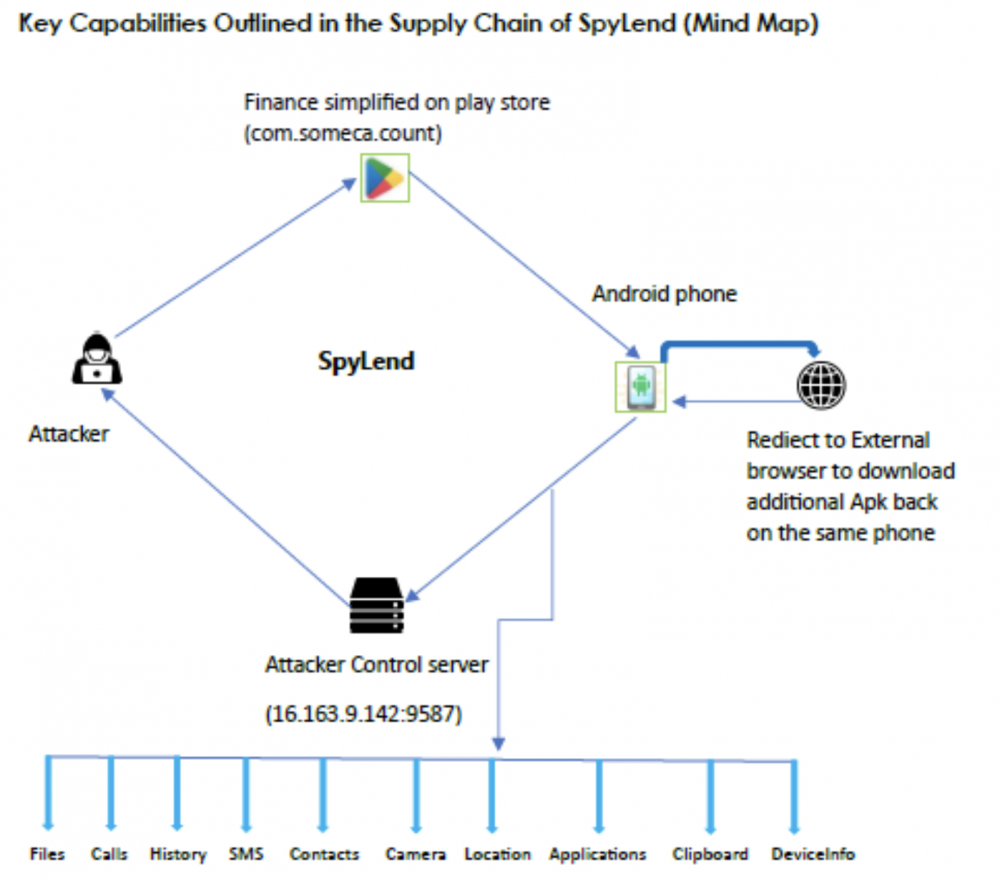

❌ Appka przedstawiała się jako legalne narzędzie do zarządzania finansami, ale dla użytkowników z Indii ładowała komponent WebView, który przekierowywał na zewnętrzne strony internetowe, gdzie użytkownicy był zmuszani do pobrania oddzielnych złośliwych plików APK.

❌ SpyLend żądał szerokich uprawnień, w tym dostępu do rejestru połączeń, SMS-ów, kontaktów, kamery i danych schowka.

❌ Cyberprzestępcy szantażowali pożyczkobiorców, np. tworząc deepfake z ukradzionymi im zdjęciami i wymuszali zapłatę wysokich odsetek.

Chociaż aplikacja została już usunięta ze sklepu Google Play, może nadal działać w tle, zbierając poufne informacje z zainfekowanych urządzeń.

Badacze twierdzą, że odkryli również dodatkowe złośliwe pliki APK, które wydają się być wariantami tej samej kampanii złośliwego oprogramowania, a mianowicie KreditApple, PokketMe i StashFur.

Aplikacja, należąca do grupy złośliwych aplikacji na Androida zwanych ,,SpyLoan’’, była dostępna w Google Play Store jako ,,legalne’’ narzędzie do zarządzania finansami z możliwością udzielania korzystnych pożyczek przy minimum formalności.

Po instalacji żądała nadmiernych uprawnień, umożliwiając innym aplikacjom kradzież danych osobowych.

Oto podsumowanie danych zbieranych przez złośliwe oprogramowanie:

- Kontakty, rejestry połączeń, wiadomości SMS i szczegóły urządzenia.

- Zdjęcia, filmy i dokumenty z pamięci wewnętrznej i zewnętrznej.

- Śledzenie lokalizacji na żywo (aktualizowane co 3 sekundy), historyczne dane o lokalizacji i adres IP.

- Ostatnie 20 wpisów tekstowych skopiowanych do schowka.

- Historia pożyczek i wiadomości SMS z transakcjami bankowymi.

Zebrane informacje były następnie wykorzystywane do nękania, wymuszania i szantażowania użytkowników, zwłaszcza jeśli nie spełnili warunków spłaty pożyczki.

,,Bardzo, bardzo, bardzo zła aplikacja. Udzielili mi małej pożyczki, a potem nękali by spłacić dużo więcej, inaczej przerobią moje zdjęcia na nagie i roześlą’’ – czytamy recenzję użytkownika w sklepie Google Play.

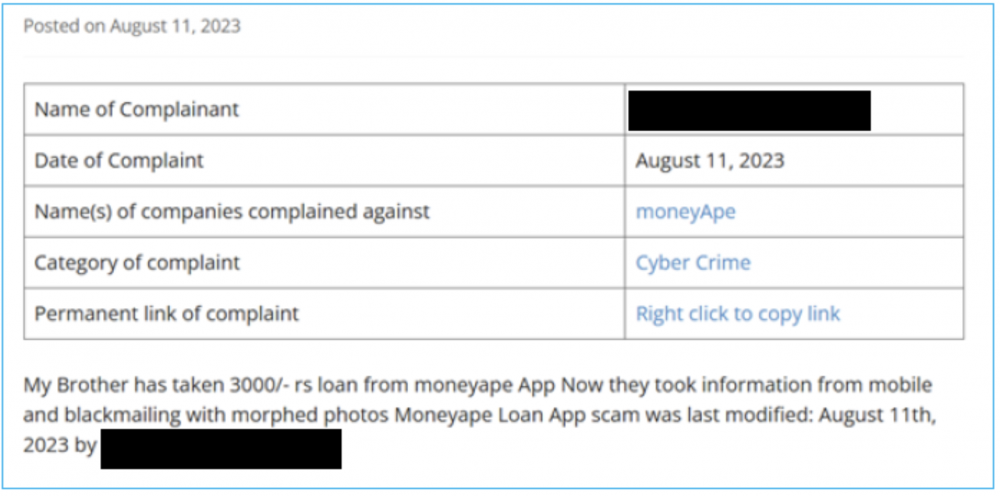

CYFIRMA dotarła też do skargi złożonej na jedną z aplikacji pożyczkowych Moneyape na prywatnej platformie konsultacyjnej. Oskarżyciel opisuje, że jego brat wziął pożyczkę przez wskazaną appke, a następnie cyberprzestępcy wykradli dane z jego telefonu i próbowali go zastraszać.

Aby uniknąć wykrycia w sklepie Google Play, aplikacja Finance Simplified ładowała widok WebView z domeny adv[.]rp5[.]org, a po interakcji przekierowywała użytkowników do zewnętrznej strony internetowej, z której pobierali plik APK aplikacji pożyczkowej hostowany na serwerze Amazon EC2.

Domena adv[.]rp5[.]org zawiera endpointy API, które umożliwiają dynamiczne ładowanie treści związanych z pożyczkami w aplikacji Finance Simplified.

Według badaczy CYFIRMA te endpointy odpowiadają za pobieranie i wyświetlanie zewnętrznych wniosków o pożyczki, konfigurację parametrów pożyczek oraz śledzenie interakcji użytkowników. Poniżej kluczowe endpointy:

- app/product/app/list → pobiera listę wniosków o pożyczki lub usług finansowych wyświetlanych w WebView.

- app/loan/config → pobiera parametry pożyczek, oprocentowanie, kwotę, nazwę aplikacji itp.

- app/loan/method → pobiera dostępne metody lub opcje spłaty pożyczek.

- app/user/saveVisitor → rejestruje interakcje użytkownika i śledzi dane odwiedzających.

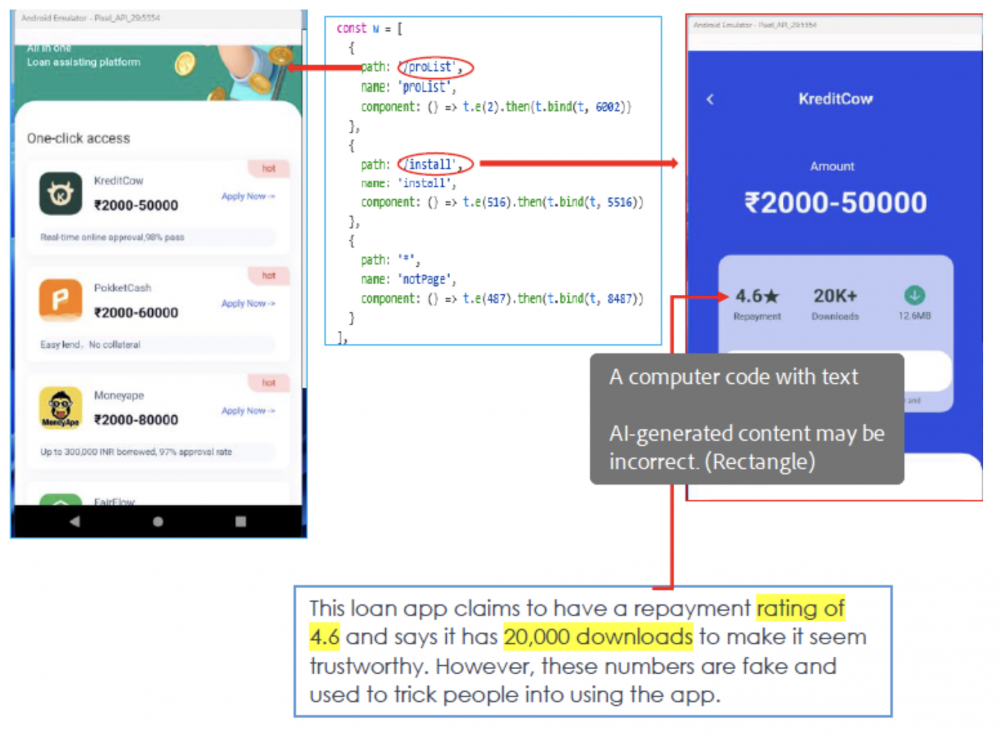

Aplikacja ma routy takie jak:

- /proList (adv[.]rp5[.]org/#/proList): Służy do dynamicznego wyświetlania listy różnych wniosków o pożyczki.

- /install (adv[.]rp5[.]org/#/install): Umożliwia dostęp do strony instalacji zewnętrznej aplikacji. Po kliknięciu przycisku „Install” użytkownik jest przekierowywany na zewnętrzną stronę (serwer Amazon EC2), z pominięciem oficjalnego sklepu Play, aby bezpośrednio pobrać plik APK.

Co ciekawe, badacze odkryli, że aplikacja wczytywała zwodniczy interfejs tylko wtedy, gdy lokalizacją użytkownika były Indie, co pokazuje, że kampania ma konkretne ukierunkowanie.

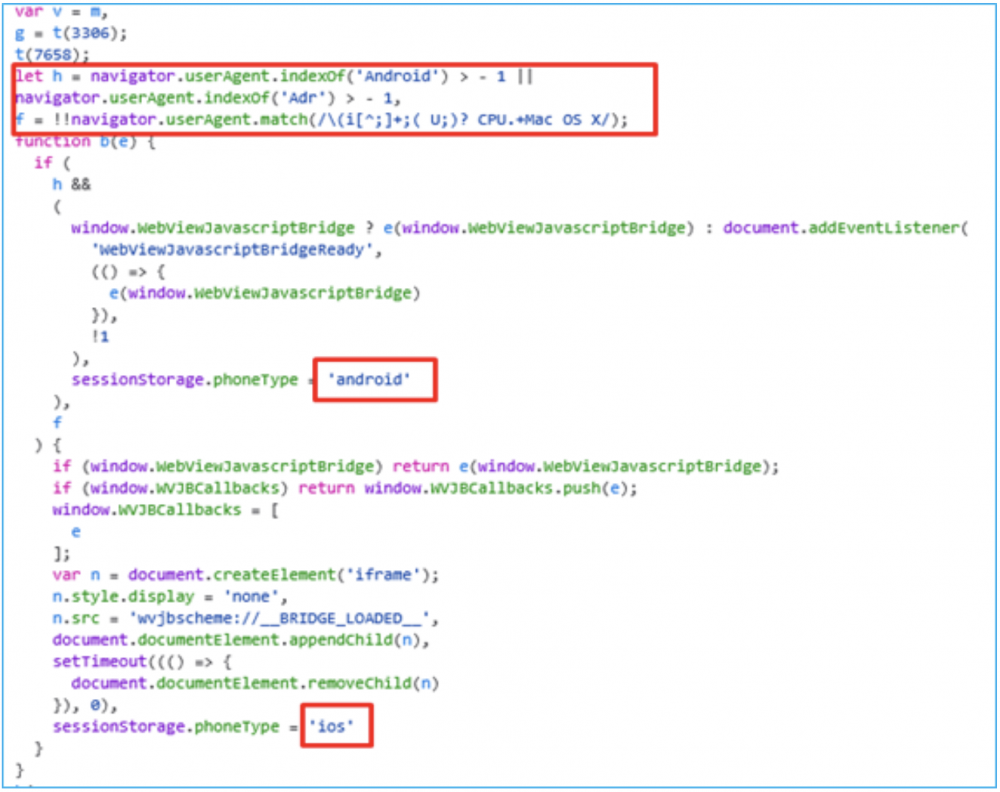

Dodatkowo kod JavaScript w aplikacji wykrywał typ systemu operacyjnego (OS)

i dostosowywał swoje zachowanie na podstawie wykrytej platformy… Zdaniem CYFIRMA twórcy mogli atakować zarówno użytkowników Androida, jak i iPhone’a.

Mamy tu kolejny przykład wykorzystywania przez cyberprzestępców pozornie legalnych aplikacji do przeprowadzania oszustw finansowych i manipulacji psychologicznej.

Nowe kampanie phishingowe pojawiają się, jak grzyby po deszczu (borowiki podobno rosną dwa tygodnie!), a ich twórcy coraz częściej wykorzystują duże, zaufane platformy do ich rozprzestrzeniania. Tutaj całkiem niedawno pisaliśmy o podobnej sprawie na Steam.

Co robić, jak żyć?

- Nie pobierajcie aplikacji z nieznanych źródeł. W tym przypadku wyjatkową czujność powinno wzbudzić przekierowanie przez aplikację na zewnętrzną stronę i próba skłonienia do pobrania kolejnej aplikacji już poza sklepem Google 🚩

- Dokładnie sprawdzajcie uprawnienia przyznawane aplikacjom i zachowajcie szczególną ostrożność wobec tych, które żądają nadmiernego dostępu do danych osobowych.

Co, jeżeli już zainstalowałem?

- Oczywiście natychmiast usuń appkę, zresetuj uprawnienia, a najlepiej przywróć ustawienia fabryczne urządzenia.

- O ile to możliwe, zmień wszystkie dane które podałeś przez appkę, np. wymień dowód osobisty, zmień numer telefonu, dane logowania do kont bankowych i bądź czujny….jeżeli cyberprzestępcy już raz uzyskali Twoje dane, to mogą je wykorzystywać w kolejnych scamach.

~Natalia Idźkowska

No to nieźle Google sprawdza aplikacje. Nie każda osoba jest na tyle czujna aby to wychwycić

Nie wiem, każdy może tam wrzucić swoją apkę, wystarczy 25$ czy coś koło tego aby mieć profil developera