Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

4chan z problemami czyli o ataku na popularny imageboard

Internet pełen jest portali społecznościowych czy forów. Do tych bardziej popularnych, chociaż owianych złą sławą, ze względu szerokie spektrum dopuszczalnych treści, należy 4chan. Portal założony pod koniec 2003 roku stał się sławny za sprawą działań swoich anonimowych użytkowników oraz kontrowersyjnych memów. 4chan zasłynął z różnych akcji, takich jak namierzanie flagi zawieszonej przez popularnego artystę Shia LeBouf’a.

TLDR:

- Wieczorem 14.04.2025 użytkownicy popularnego serwisu 4chan zaobserwowali, że nie mogą odwiedzić strony ze śmiesznymi kotkami

- Jeszcze przed niedostępnością serwisu, wrócił na niego zdjęty cztery lata wcześniej board /qa/ z dopiskiem /QA/ F****G WON

- Następnego dnia z rana, pojawiły się informacje o ataku. W sieci zamieszczono zrzuty z ekranu prezentujące panel administratora PhpMyAdmin oraz informacje o moderatorach, między innymi ich adresy mailowe

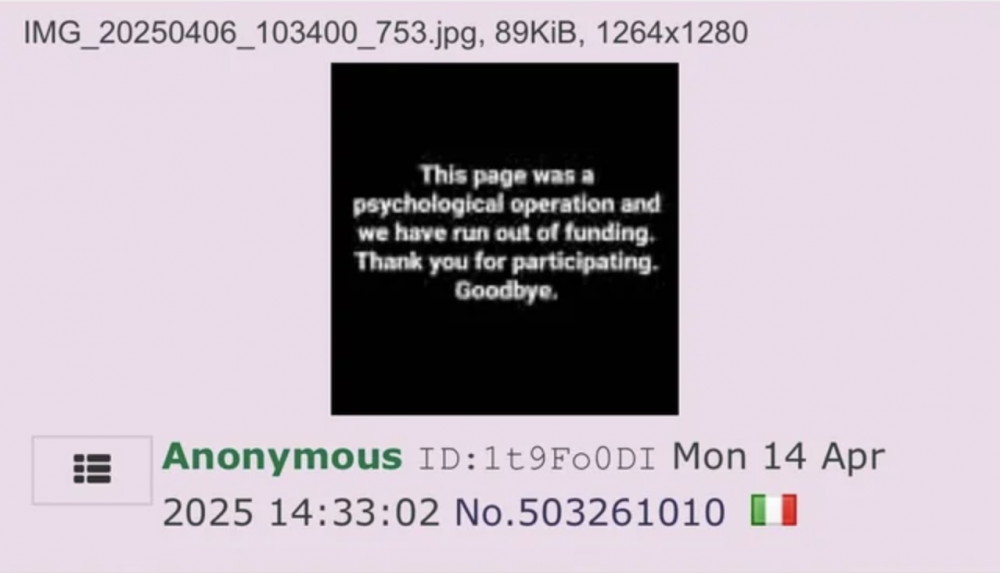

Użytkownicy odwiedzający portal 14 kwietnia 2025 mogli doświadczyć jednego z dwóch zjawisk. Początkowo na portalu przywrócono podforum /qa/, które zostało zdjęte kilka lat wcześniej. Później serwis przestał działać. W międzyczasie na twitterze/X pojawiły się wpisy sugerujące, że portal z obrazkami mógł paść ofiarą ataku.

Oprócz tego opublikowano listę adresów mailowych moderatorów, administratorów i konserwatorów powierzchni płaskich (ang. janitors – osoby odpowiedzialne za usuwanie treści naruszających nieliczne reguły portalu). Atakujący udokumentowali dostęp do panelu PhpMyAdmin służącego do zarządzania bazą danych.

Na działającym jeszcze portalu pojawił się także użytkownik w randze administratora (hiroyuki).

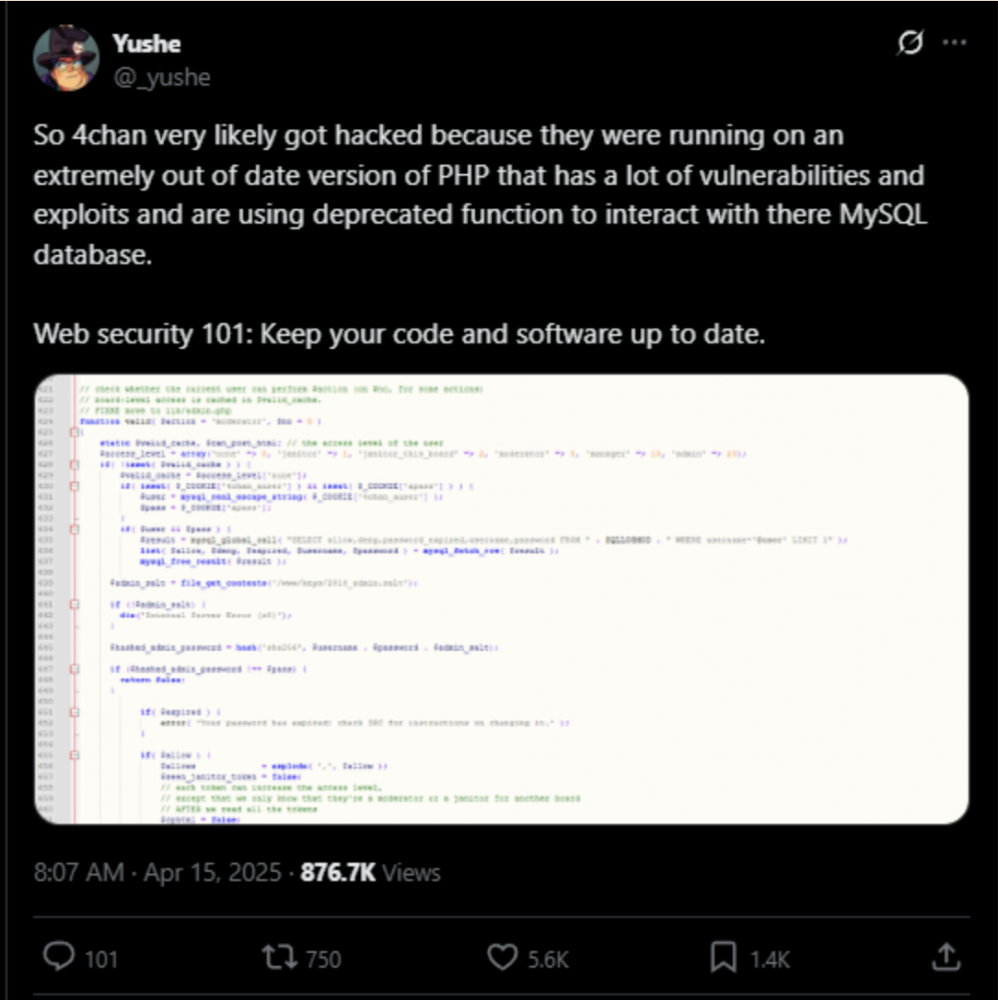

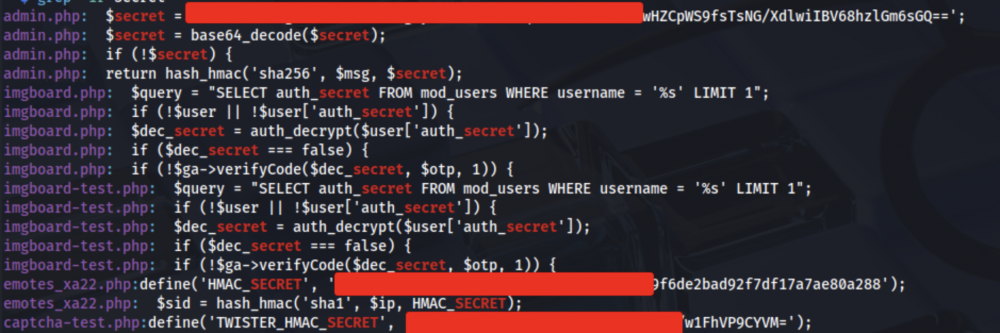

W sieci znalazł się także kod źródłowy, rzekomo pochodzący z serwera 4chana. Na ten moment nie byliśmy w stanie jednoznacznie potwierdzić czy są to rzeczywiste źródła portalu, jednak wyglądają wiarygodnie (jeśli to troll, to bardzo dobry i wymagał wielu godzin pracy i vibe codingu). Na samym wstępie analizy, można dostrzec, że forum używało stosunkowo starych rozwiązań zarówno pod względem samej architektury jak i konkretnych implementacji (np. funkcji mysql_real_escape_string do próby zabezpieczenia się przed SQL Injection). To pewnie jeden z powodów, przez który atakujący uzyskali dostęp do serwisu. Możliwości zademonstrowane przez cyberzbójów potwierdzają posiadanie dostępu administracyjnego do chana oraz uzyskania roota na serwerze. Wraz z wyciekiem maili i kodu źródłowego, opublikowane zostały sekrety wykorzystywane np. w procesie podpisywania z wykorzystaniem funkcji HMAC. Jakość kodu źródłowego w PHP trochę odstaje od dzisiejszych standardów…

4chan, jak każdy kontrowersyjny portal, miał swoich przeciwników i zwolenników. Kiedyś doszło do rozłamu w społeczności i część użytkowników przeniosła się na Soyjak Party. Użyte memy oraz wypowiedzi atakujących nawiązujące do mema soyjak mogą sugerować powiązanie z tą grupą. Jednak na ten moment nie podejmiemy się atrybucji.

Jedno jest pewne – anonimowość zarejestrowanych kont o podwyższonych uprawnieniach była złudna. W przedstawionych zrzutach bazy danych pojawiają się adresy email. Patrząc na wiek portalu, może się okazać, że część z tych maili może w łatwy sposób zdeanonimizować moderatorów forum – mogli założyć konta w czasie, gdy nie przejmowali się jeszcze tak bardzo OPSEC-iem. Upublicznione zostały także aplikacje na konkretne stanowiska na portalu. Nie jest to świetna wiadomość, dla użytkowników, których prywatność została naruszona tym wyciekiem – zwłaszcza, że jedno trzeba oddać użytkownikom 4chana. W sprawie OSINTu idzie im całkiem nieźle (chociaż nie zawsze…).

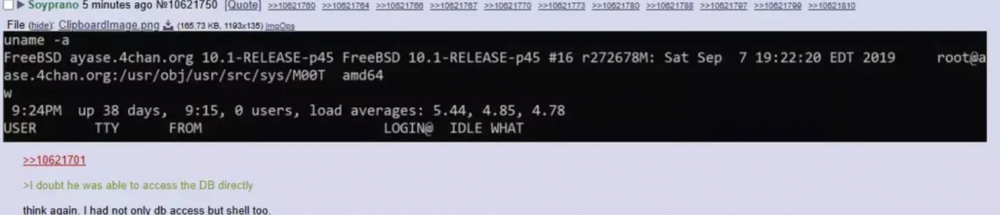

Z innych ciekawostek, jak zauważa Landluke, forum korzystało z dystrybucji FreeBSD, która straciła wsparcie 9 lat temu. Aktualizacja, stosowanie dobrych praktyk – zdecydowanie nie należały do ulubionych zajęć administratorów serwisu.

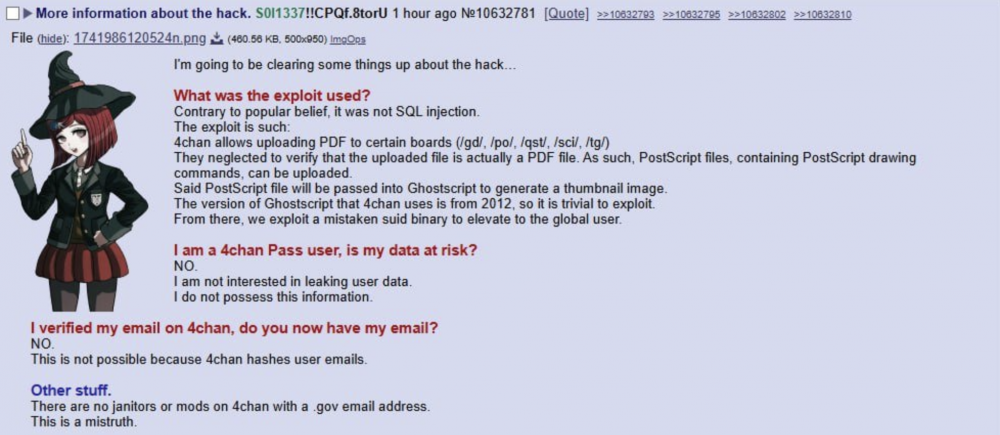

Jak doszło do włamu? Atakujący uchylają rąbka tajemnicy i przedstawiona wersja jest zbieżna z naszymi przeczuciami – tj. lata zaniedbań doprowadziły do wykorzystania podatnych komponentów. Jednym z tych komponentów był GhostScript wykorzystywany na niektórych boardach do generowania miniaturek plików PDF. Podatna wersja z 2012 roku oraz brak walidacji typu wgrywanego pliku (można było wgrać czysty skrypt PostScripta) pozwolił na otrzymanie zdalnego wykonania kodu (RCE). Stamtąd ścieżka do roota była już prosta – standardowo podniesienie uprawnień przez wykorzystanie SUID binary.

Obecnie portal nie działa (odpowiedź na zapytanie do serwera przychodzi z pośredniczącego Cloudflare). Być może już więcej o nim nie usłyszycie. Z drugiej strony – w przypadku tak nieprzewidywalnego portalu wszystko jest możliwe. Jeśli jednak forum nie zostanie przywrócone i załatane, to w Internecie jest pełno konkurencyjnych portali, które przygarną użytkowników 4chana.

Może i 4chan był miejscem chaosu i absurdu, ale atak na niego pokazuje bardzo uporządkowaną lekcję: brak dbałości o bezpieczeństwo prędzej czy później kończy się spektakularnym upadkiem. I choć ten wypadek był może śmieszny z memicznego punktu widzenia, dla wielu moderatorów — był bardzo realny.

Jeśli coś nas nauczył ten włam, to że nawet najsilniejsze memy nie obronią cię przed luką z 2012 roku. A może to po prostu internetowy sposób na powiedzenie: „czas na aktualizacje, bo zaraz wróci /qa/ z piekła”.

~Black Hat Logan && Promised Consort Evilcat

Jeszcze od siebie podpowiem, że prawdopodobnie strona nie dostała ŻADNEGO update’u zabezpieczeń od czasów odsprzedaży portalu przez jego założyciela w 2015.

Dodatkowo niektóre maile administratorów okazały się mailami od instytucji edukacyjnych, typu imię-nazwisko@XYZ.edu, dzięki czemu część moderacji błyskawicznie wystalkowano

PHP xD

I nikt nie napisze “biedni użytkownicy 4chana!”? :D