Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Zhackowali system KIA. Pokazali jak można przejmować samochody: zdalne otwieranie, uruchamianie samochodów, dostęp do kamer (!)

Całość to kontynuacja w pewnym sensie researchu wykonanego na BMW, który opisywaliśmy tutaj. Pełen szczegółowy opis znajdziecie tutaj (sekcja: Full Vehicle Takeover on Kia via Deprecated Dealer Portal).

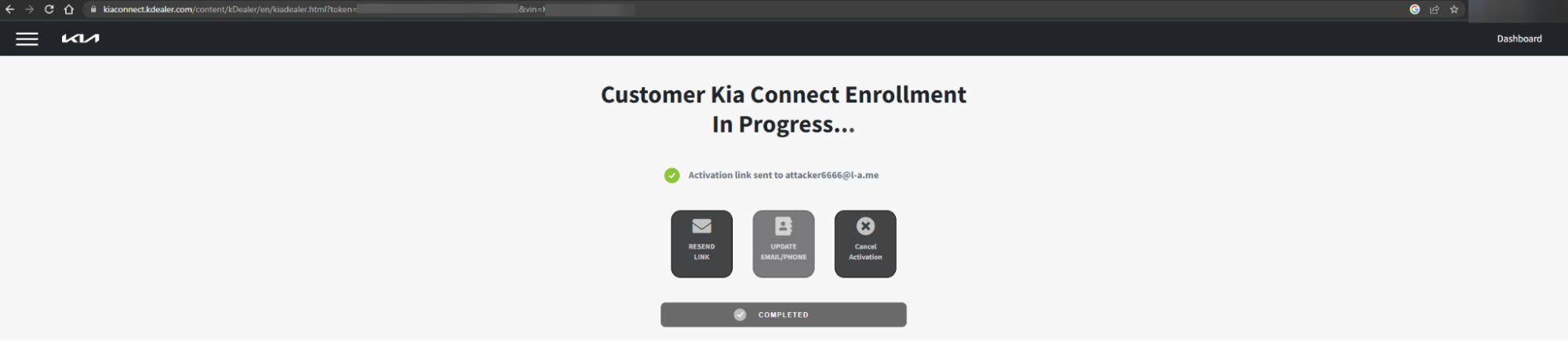

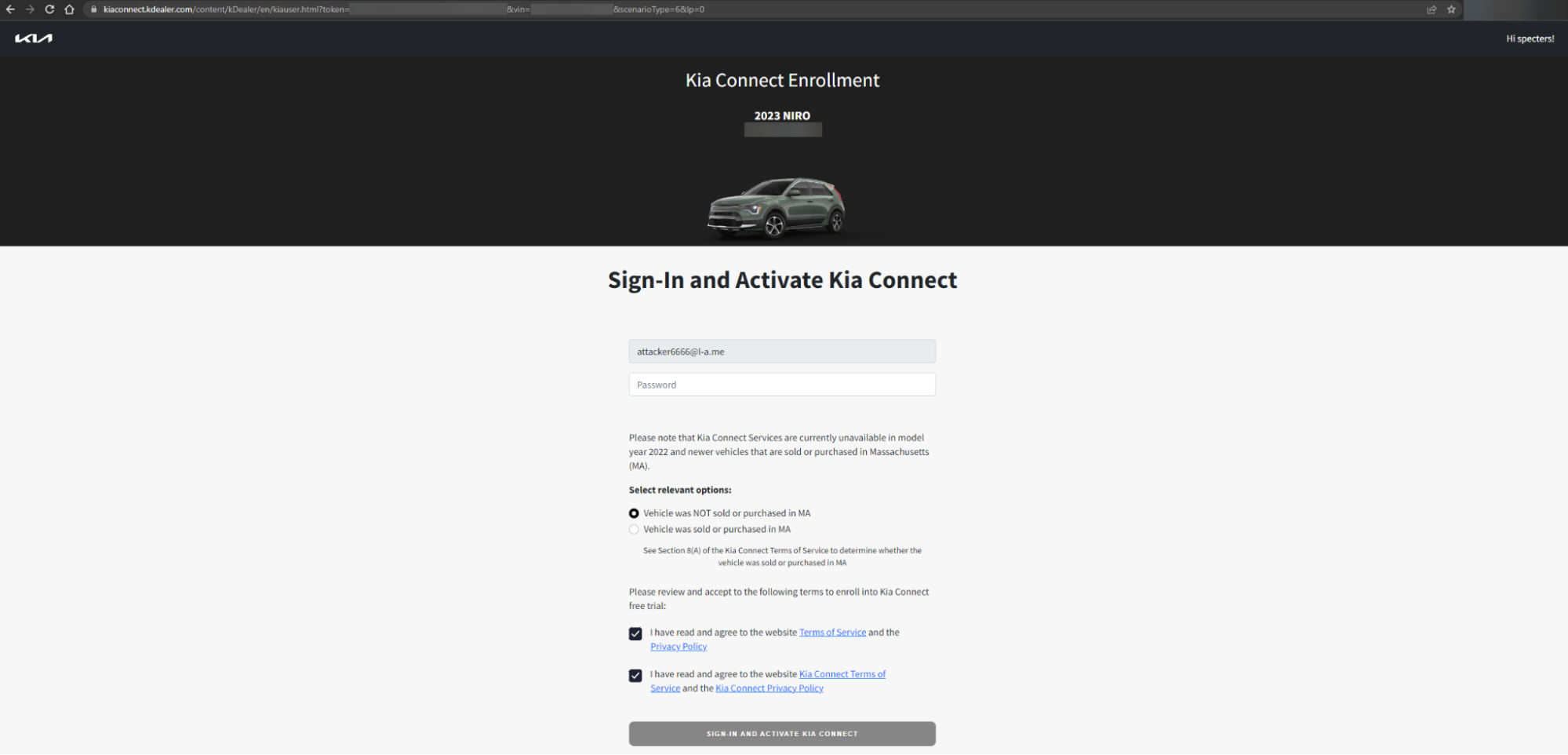

Kluczem w tym przypadku był serwis kiaconnect.kdealer.com gdzie jak się okazało można było wybrać dowolny VIN i połączyć go ze swoim kontem:

“kdelaer.com” domain where dealers are able to register for an account to activate Kia connect for customers who purchase vehicles. At this point, we found the domain “kiaconnect.kdealer.com” which allowed us to enroll an arbitrary VIN but required a valid session to work.

Aby połączyć VIN z kontem atakującego i finalnie dać możliwość zdalnego dostępu do samochodu, potrzebny był jeszcze klucz sesji – udało się go zorganizować, kopiując bezczelnie z innego serwisu (owners.kia.com – tutaj jak rozumiemy atakujący mieli własne legalne konto; przy czym oczywiście powyższy VIN nie należał do atakujących).

Efekt? Dostęp do funkcji dealerskiej, aktywującej Kia Connect (dowolny VIN, konto atakującego):

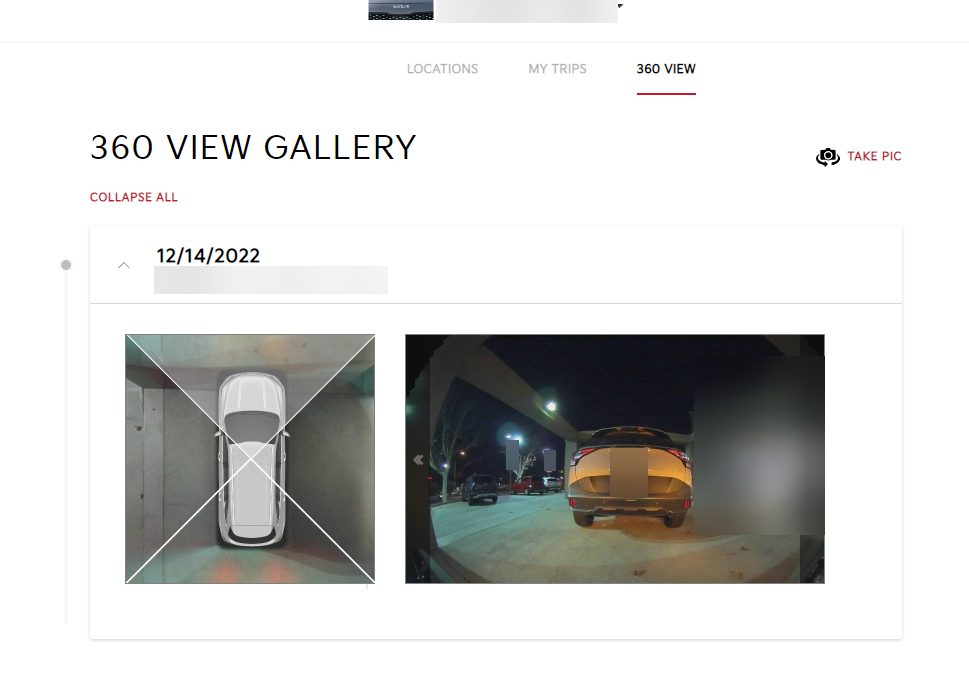

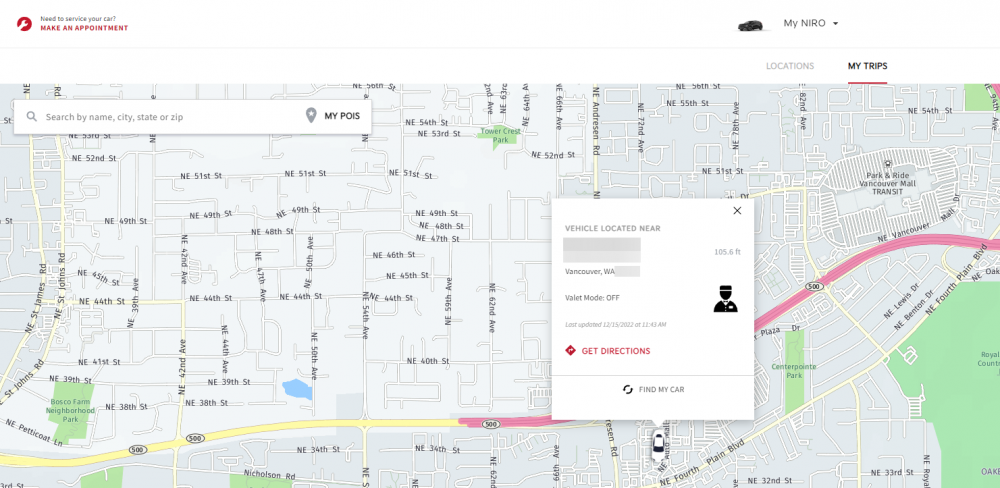

Minuta-dwie oczekiwania i badacze uzyskali: dostęp do lokalizacji samochodu, kamer, otwieranie zdalne włączanie auta:

Lastly, after we’ve filled out the above form, it takes about 1-2 minutes for Kia Connect to fully activate and give full access to send lock, unlock, remote start, remote stop, locate, and (most interestingly) remotely access vehicle cameras!

Podatności zostały zgłoszone do producenta – przy czym opis błędu: Full Vehicle Takeover on Kia via Deprecated Dealer Portal sugeruje że podatności występowały w starym/zapomnianym (ale cały czas działającym) systemie dealerskim.

~ms

Jak można pisać tak oprogramowanie? To jakieś dzieci piszą?

Studenci ;)

Być może też zabrakło budżetu na testy bezpieczeństwa współpracy pomiędzy jednym starym systemem, a drugim nowym (tym, skąd pochodzi klucz sesji) – może jak oba były stare to klucz był jakoś lepiej strzeżony, albo w ogóle niedostępny dla klienta, bo był tylko jakaś funkcją serwisową. Doświadczony tester, znający wszystkie wspomniane systemy pewnie miałby szansę wymyślić taką kombinację, ale może akurat był zaangażowany w jakiś inny projekt, albo już w ogóle tam nie pracował, a nowy tester znający tylko jeden z tych systemów nie wpadł na to, że można niezbędną informację pozyskać z innego portalu (albo, że tę pozyskaną informację można gdziekolwiek indziej wykorzystać – zależy od której strony testował).

Jaś fasola miał kłódkę i zasuwę na drzwiach samochodu i nikt jego mini morrisa nie ukradł.

Prawie ukradł w jednym z odcinków, gdzie Jaś wymontował kierownicę. Po tym gdy złodziej wszedł do samochodu i zdziwił się, że nie ma kierownicy, odpuścił. Więc Jaś Fasola raz się zabezpieczył wręcz „podwójnie”: zamknął drzwi na kłódkę i zdemontował kierownicę.

Ale to było jakieś 30 lat temu (sprzed wynalezienia „nowoczesnych” technologii)…

A poza tym Mr. Bean woził się najpierw BMC Mini mk2, a potem – Mini 1000 city.

Dobra Analiza. O kierownicy zapomniałem. Trzeba będzie nosić ją do domu, jak dawniej panel z radia.

Taka jest od dłuższego czasu tendencja w tworzeniu oprogramowania wszelakiego – ma działać i zarabiać. Bezpieczeństwo to rzecz wtórna. W końcu to użytkownik ma przesrane, a nie twórca. Chyba, że ten drugi jest jednym i drugim :)

mam to auto, robiłem pentesty i dodatkowo mozna odjechać zdalnie niektórymi :)

Soft mikrokontrolera/procesora z generowaniem danych wysyłanych w powietrzu a możliwość przechwycenia skanerami.Odbiornik i nadajnik powinien mieć algorytm bezpieczny(realizacja programowa,sprzętowa lub mieszana) ze zmianą inkrementowaną za każdym razem o wartość,której regularność jest trudna do wychwycenia.(najlepiej ustawialna przez właściciela auta na poziomie nadajnika i odbiornika.A napewno nie znana reszcie .Kluczyki jako alternatywa bezpieczeństwa dla zamka mechanicznego i sprawny akumulator