Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Zhackowali firmę obsługującą kamery IoT. Dostęp do banków, więzień, szpitali, szkół, …

Całość to pokłosie Operacji Panoptykon. Hackerzy uzyskali dostęp do samych kamer (dostęp root) – w szczególności do live feedów czy zdjęć. Bloomberg wspomina o 150 000 ~podatnych kamerach. Przykłady poniżej.

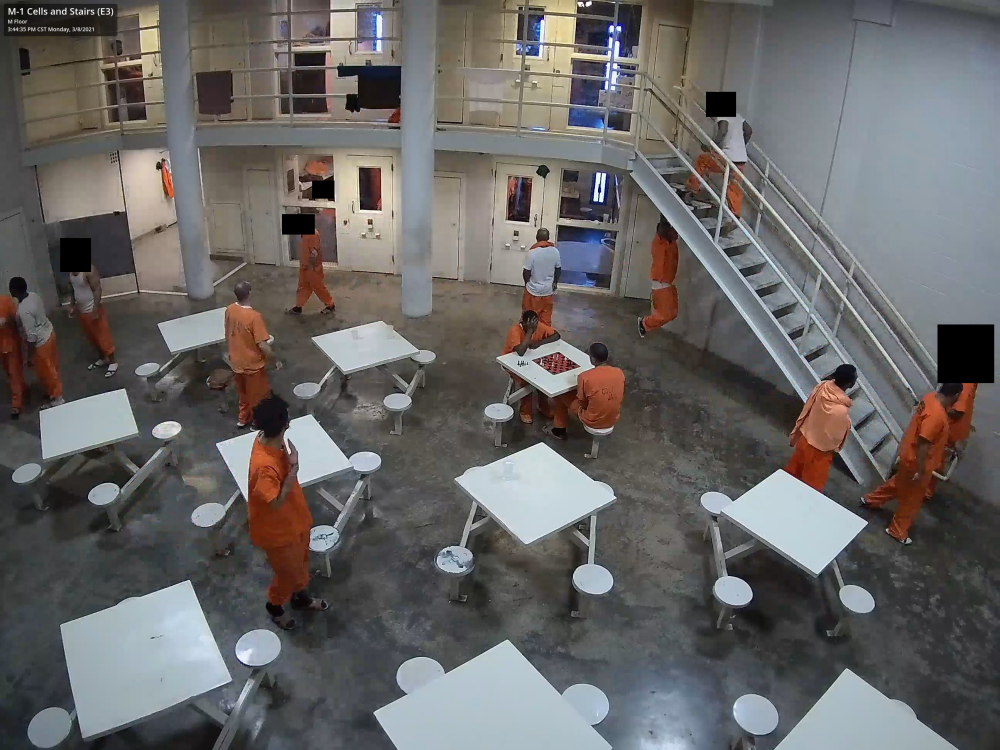

Więzienie:

Warsztat należący wg relacji do Tesli:

Czy powiedzmy nie do końca zgodne z BHP wyjście ewakuacyjne:

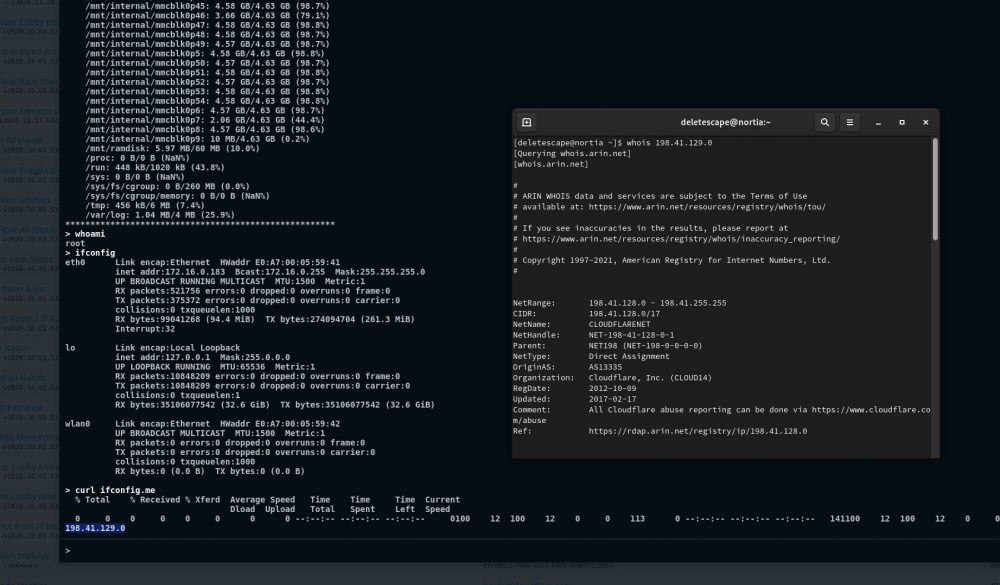

Na jednym ze zdjęć widać dostęp do adresu: https://command[.]verkada.com/ – i prawdopodobny dostęp na Super Admina. Najprawdopodobniej stąd udało się też dostać na OS samych kamer:

Hacker zwraca uwagę na możliwość przeniknięcia z kamer do innych systemów w sieci korporacyjnej. Zgadnijcie ile firm separuje kamery od innych sieci…? (swoją drogą m.in. o podejściu do separacji sieci będziemy mówić na najbliższym remote sekurak hacking party).

–ms

Nie wyobrażam sobie aby nie separować…

W domu również, oddzielne vlany mają: monitoring, roboty sprzątające, tv, wifi, inwerter fv, itp.

Ja w poprzedniej firmie kamery mialem na osobnym VLANie bez dostepu do netu ale tez rejestrator byl na miejscu, a w chmurze.

vlany powiadacie…

VLAN to nie wszystko ;] Trzeba jeszcze zadbać żeby zaterminowac je przez dot1q na firewallu i zadbać o odpowiednie dostępy. Jeśli ktoś ma switch L3 i zaterminuje VLANy na nim to wpada w pułapkę. VLAN to L2 a routing miedzy VLAN to już L3. Dlatego jeśli ktoś zrobi VLAN 10 na podsieci 192.168.1.0/27 a VLAN 20 na 192.168.1.32/27 to ruch miedzy nimi będzie dozwolony. Dlatego do pełnej separacji mamy 3 opcje w zależności od topologii sieci.

1) Brak firewall, Pojedynczy switch L3 – Private VLANs

2) Brak firewall i brak PVLAN, Switch L3 terminujący bramy domyślne dla VLAnów i pozostałe switche L2 – odpowiedni pruning VLANów na trunkach

3) Firewall – Terminujemy bramy domyślne dla VLANów na firewallu – wymagany trunk między FW a switchem i odpowiednia polityka dostępowa.

Ileż to można by “porządków” uczynić w takim więzieniu w którym nie można liczyć na zapis z kamer. ;-)