Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Zdemolował system używany przez dział prawny Facebooka + mógł grzebać po sieci wewnętrznej. Nagroda: ~200 000 PLN

Ostra seria podatności tutaj. Na celowniku tym razem był jeden z systemów legal – w domenie thefacebook.com. Dokładnie rzecz biorąc – ten system.

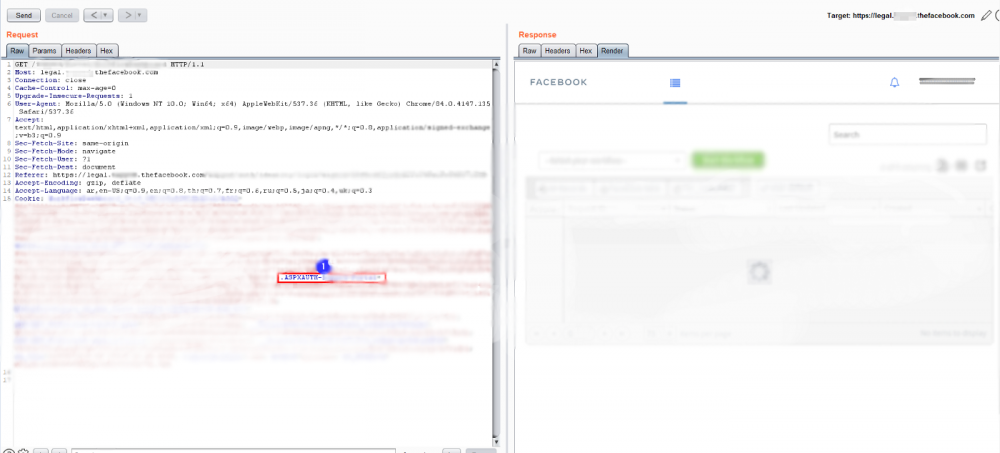

Zaczęło się od zlokalizowania ciasteczka o nazwie .ASPXAUTH

Jest to ciastko sesyjne, ale jakby tu dostać się na admina? Badacz miał nosa do tego typu przypadku (doświadczenia z innych programów bug bounty). Otóż założył, że jeśli jakaś inna aplikacja w internecie korzysta z tego samego oprogramowania co Facebook, być może korzysta też z tego samego, domyślnego klucza kryptograficznego do zaszyfrowania ciastka.

Bingo. Zarejestrował w tej zewnętrznej (publicznie dostępnej) aplikacji konto o takiej samej nazwie jak admin w aplikacji facebookowej.

Do zaszyfrowania ciastka został użyty login oraz właśnie domyślny klucz kryptograficzny = … jest ADMIN! :)

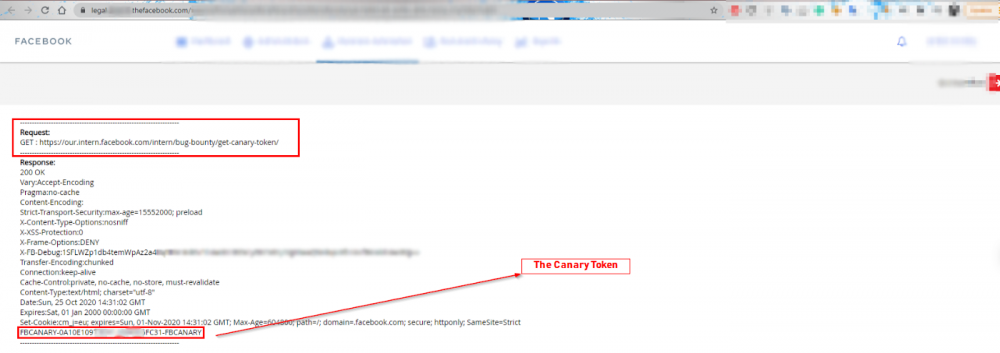

Dalej, po uzyskaniu dostępu na admina badacz zlokalizował podatność SSRF, która umożliwiała mu wykonywanie żądań HTTP do środka sieci Facebooka (+ czasem odczytywanie stamtąd danych). Podpytał ekipę z FB czy może wyeksploitować tę lukę. Dostał zielone światło i wyciągnął w ramach PoC pewne dane z domeny our.intern.facebook.com:

Badacz otrzymał od Facebooka kwotę: $40000 oraz $2000 bonusa (całość w ramach bug bounty).

“Ale, zaraz zaraz” – napisał badacz do ekipy FB – “przecież za pokazanie SSRF-a, który będzie używał dowolnej metody HTTP oraz dowolnego content-type przewidzieliście jeszcze bonus $5000 – gdzie moje piniondze?!? ;-))”

Facebook odpisał grzecznie – racja, tutaj dodatkowe $5000 – w sumie $47000.

–Michał Sajdak

Hej, zawartosci obrazka

https://sekurak.pl/wp-content/uploads/2021/03/fbv1-1000×453.png

nie da sie przeczytac nawet po otworzeniu w osobnej karcie i powiekszeniu.

Nie mozecie robic troche wiekszych? :-(

Zawartość to nie jest istotna tutaj akurat (zresztą jest celowo zamazana), tylko sama idea :)

Tu wersja full: https://sekurak.pl/wp-content/uploads/2021/03/fbv1.png

Zainstaluj sobie dodatek Imagus – po najechaniu myszą obrazek sie powiekszy

Dzieki, ale moze nie zwrociles uwagi, co napisalem.

On nawet po powiekszeniu nie byl czytelny.

A skąd wiedział, jak nazywa się konto admina?:)

AFAIR pobrykał w tym systemie moment wcześniej (za co dostał osobne bounty): https://infosecwriteups.com/how-i-hacked-facebook-part-one-282bbb125a5d