Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Zdalnie zhackowali elektroniczne tablice rejestracyjne w Kalifornii, mogli wyświetlać na nich dowolny dodatkowy napis, zmieniać tło, lokalizować auta, zgarniać dane właścicieli.

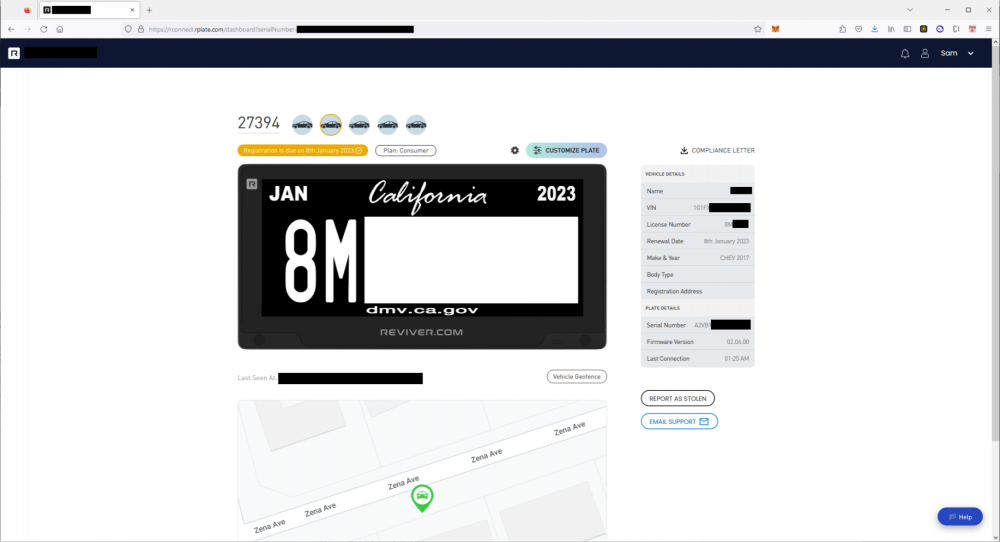

Może nie wiecie, ale w Kalifornii można zamówić sobie elektroniczną tablicę rejestracyjną. Wygląda to całkiem efektownie:

OK, ale czy dałoby się z poziomu Internetu zhackować taką tablicę i wyświetlić na niej pewne informacje wskazane przez atakującego? Zobaczcie zatem sekcję 6 tutaj, o nieco zawiłym tytule:

Mass Assignment on Reviver allows an Attacker to Remotely Track and Overwrite the Virtual License Plates for All Reviver Customers, Track and Administrate Reviver Fleets, and Access, Modify, and Delete All User Information.

Sama elektroniczna tablica rejestracyjna zawiera kartę SIM, która z kolei umożliwia połączenie z Internetem – dzięki temu właściciele tablic mogą dopisać na niej swój slogan czy zmienić tło, istnieje też możliwość śledzenia lokalizacji urządzenia.

Na warsztat badacze wzięli aplikację mobilną systemu połączoną z API: pr-api.rplate.com. W samej appce (będąc właścicielem tablicy) można aktualizować swoje dane czy dodawać subkonta. Od strony technicznej odbywa się to poprzez wysłanie pliku JSON do stosownej funkcji API. W JSONie było z kolei pole type o wartości CONSUMER.

Okazało się że można było zmienić tę wartość na CORPORATE (wyższe uprawnienia) czy REVIVER (pełen admin całego systemu tablic). A admin jak to admin, miał już dostęp do wszystkich tablic wszystkich samochodów w systemie – możliwość zmiany sloganu (napisu pod numerem rejestracyjnym), tła, czy możliwość dodania napisu STOLEN (informuje to też stosowne służby). Najpewniej zmiana samego wyświetlanego numeru rejestracyjnego jest zablokowana hardwareowo (? badacze nie wymieniają, możliwości zmiany tego numeru):

We could take any of the normal API calls (viewing vehicle location, updating vehicle plates, adding new users to accounts) and perform the action using our super administrator account with full authorization. At this point, we reported the vulnerability and observed that it was patched in under 24 hours.

Przykładowe żądanie API o lokalizację:

Możliwość nieautoryzowanej “customizacji” tablicy:

~ms

To chyba jeden z lepszych przykładów pakowania na siłę elektroniki tam gdzie jest zupełnie zbyteczna … Coś jak wifi w czajniku :)

Akurat WiFi w czajniku jest bardzo przydatną rzeczą.

Oświeć mnie, przydatna żeby włączyć go rano z łóżka z tej nigdy nie aktualizowanej słit apki na komci?

A potem się zorientować ze trzeba jednak wstać bo zapomniało się ze wody w środku nie ma a przez wifi się jednak nie naleje? Fajne ;)

dooooopsko

Chcialabym miec wifi w czajniku, hmmm to bardzo dobry pomysl mmm ;-)