Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Zapraszamy na cyberpaździernik z sekurakiem – szkolenia PL/EN, konferencja MSHP, drugi tom książki

W październiku rusza coroczna akcja ECSM (Europejski Miesiąc Cyberbezpieczeństwa) czyli, ogólnoeuropejska kampania poświęcona cyberbezpieczeństwu. W ramach akcji sekurak/Securitum przygotowało sporo inicjatyw skierowanych zarówno do osób technicznych (IT) jak i wszystkich pracowników firm.

Część wydarzeń dostępna jest w formie otwartej, a wszystkie także w formie zamkniętej (realizacja dla zamkniętych grup w Waszej firmie lub online). Jak zwykle u nas stawiamy na czystą merytorykę i praktykę. Chciałbyś podnieść świadomość swoich pracowników w dziedzinie cyberbezpieczeństwa lub po prostu jesteś ciekawy co dla Was szykujemy? Zapraszamy do lektury. W tym wpisie dowiesz się o naszych propozycjach szkoleniowych, konferencji MSHP oraz drugim tomie książki Wprowadzenie do bezpieczeństwa IT.

I. STARTUJEMY JUŻ WE WRZEŚNIU!

Cyber październik rozpoczynamy… 30 września ;-) mocnym akcentem, czyli konferencją Mega Sekurak Hacking Party. Zapraszamy wszystkich zainteresowanych tematyką cyberbezpieczeństwa. Gwarantujemy: trzy ścieżki merytoryczne: MAIN, INTRO (dla osób początkujących) oraz HACKING DEPOT, czyli pokazy hackingu “na żywo”! Dodatkowo w tym dniu będzie miała premiera drugiego tomu książki – Wprowadzenie do bezpieczeństwa IT.

Jeżeli chcesz posłuchać ciekawych, praktycznych i aktualnych prelekcji, porozmawiać z gwiazdami polskiej sceny ITsec, spotkać osoby o podobnych zainteresowaniach (lub odwiedzić stoiska partnerów) to MSHP jest właśnie dla Ciebie!

Więcej informacji o wydarzeniu (wraz z agendą) można znaleźć pod tym linkiem: www.hackingparty.pl

Dla odbiorców tego artykułu mamy zniżkę -20%. Wystarczy wejść na link poniżej i użyć kodu: ecmsmshp

Zapisz się: https://sklep.securitum.pl/mshp-krakow-wrzesien

Kod działa na bilet onsite i jest ważny do 15 września. Firmy zainteresowane większą ilością biletów zapraszamy do kontaktu pod adresem e-mail: szkolenia@securitum.pl

II. CYBERAWARENESS OD SEKURAKA

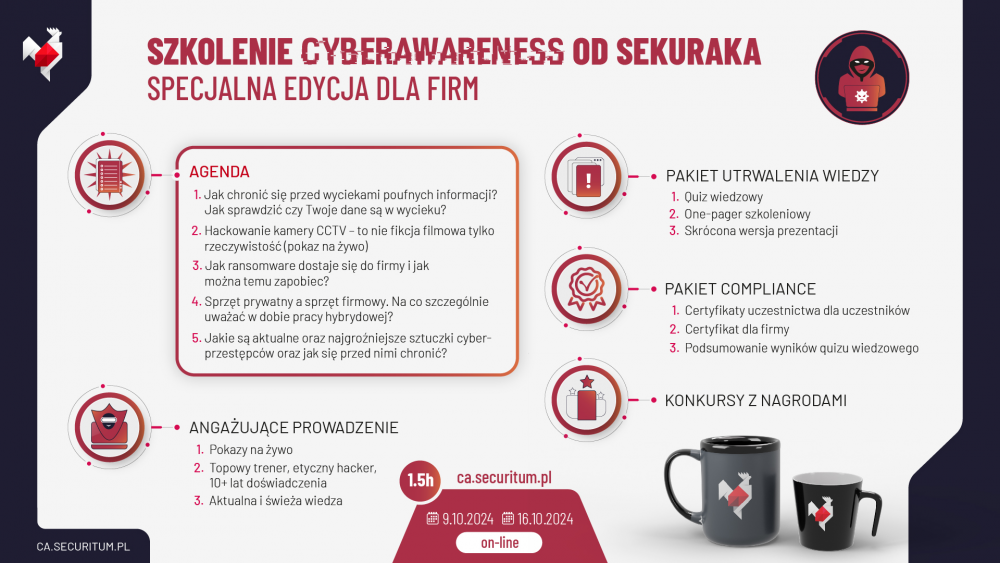

W październiku szykujemy coś wyjątkowego dla firm (ale zapraszamy również osoby indywidualne!). Szkolenie “Cyberawareness od sekuraka. Specjalna edycja dla firm” to szkolenie (w językach polskim i angielskim), które kierowane jest do wszystkich nietechnicznych pracowników. Skupiamy się na angażującej formie (pokazy na żywo), aktualnych i rzeczywistych przykładach ataków, wskazujemy jednocześnie skuteczne metody ochrony przed cyberzagrożeniami. Wszystko to prowadzone przez trenera-praktyka, który od wielu lat na co dzień śledzi oraz opisuje aktualne cyberzagrożenia.

Do 15 września z kodem: emcsca mamy dla Was zniżkę -25%, która działa zarówno na bilety indywidualne jak i pakiety firmowe.

Zapisy: https://sklep.securitum.pl/szkolenie-cyberawareness-dla-firm

Dlaczego warto i co nas wyróżnia?

Po zapisaniu się na szkolenie uczestnik ma do wyboru aż trzy terminy (9, 16 i 23 października) uczestnictwa! Mamy świadomość, że ciężko może być przeszkolić wszystkich pracowników w jednym terminie – dlatego dajemy do wyboru trzy dni (część pracowników może uczestniczyć jednego dnia, część drugiego, nie ma potrzeby deklarowania, kto będzie uczestniczył w którym dniu). Trzeci termin (23.10) to szkolenie, które odbędzie się w języku angielskim :-)

Każdy uczestnik dostanie Pakiet utrwalania wiedzy (quiz wiedzowy, skrócona wersja prezentacji, one-pager szkoleniowy podsumowujący najważniejsze problemy omawiane na szkoleniu), a także Pakiet compliance – przydatny dla ew. audytu bezpieczeństwa / audytu UODO / przekazania kontrahentom (certyfikat potwierdzający realizację – dla firmy (PDF), certyfikaty uczestnictwa dla pracowników (PDF), liczbowe podsumowanie wyników quizu wiedzowego).

Po zakończeniu szkolenia uczestnicy otrzymają również certyfikaty uczestnictwa (pdf)

Czy Twoi pracownicy odporni są na proste tricki hackerskie? Czym jest ransomware / jak dostaje się do firm i jak się przed tym chronić? Czy da się w prosty sposób sklonować głos szefa? Jakie hasła nie są odporne na złamanie? Jak skutecznie zabezpieczyć Twoje konta w systemach firmowych/prywatnych? Jak sprawdzić czy link / dokument przesłany przez kontrahenta jest bezpieczny czy złośliwy? Czy włamania do kamer monitoringu to fikcja czy rzeczywistość? Jeśli takie pytania Cię intrygują i chciałbyś uodpornić Twoją firmę na cyber-ataki, to szkolenie jest właśnie dla Ciebie.

III. ZAMKNIĘTE SZKOLENIA DLA ORGANIZACJI I FIRM!

Przygotowaliśmy dziewięć propozycji szybkich, wypełnionych merytoryką i praktycznymi przykładami, szkoleń trwających od 2 do 3 godzin, które możemy przeprowadzić specjalnie dla Twojej firmy lub organizacji.

Propozycje dla pracowników biurowych (nie jest wymagana wiedza z IT / z bezpieczeństwa IT)

- Skuteczny onboarding nowych pracowników

- Praktyczne szkolenie cyberawareness

- Praktyczne wprowadzenie do pracy z narzędziami AI

- Praktyczne szkolenie z OSINT: poszukiwanie informacji o osobach i firmach

Propozycje dla osób technicznych (programiści, testerzy, administratorzy, dział bezpieczeństwa IT, …)

- Praktyczne bezpieczeństwo aplikacji webowych

- Praktyczne bezpieczeństwo sieci

- Błyskawiczne wprowadzenie do bezpieczeństwa IT

- Testy phishingowe w Twojej firmie. Ćwiczenia z reagowania na incydent bezpieczeństwa IT

Do każdego szkolenia zapewniamy możliwość:

- przeprowadzenia go w języku polskim lub angielskim

- potwierdzenia nabytej wiedzy poprzez udział w quizie końcowym, gdzie po jego zaliczeniu będzie można wygenerować certyfikat ukończenia szkolenia w formie PDF

- otrzymania materiałów szkoleniowych w formie PDF

- kontaktu z trenerem po szkoleniu

Jeśli zainteresował Cię jeden z tematów – napisz do nas na szkolenia@securitum.pl – prześlemy szczegóły.

Poniżej znajdziecie szersze opisy oraz proponowane agendy szkoleń zamkniętych.

Propozycje dla pracowników biurowych (nie jest wymagana wiedza z IT / z bezpieczeństwa IT):

Skuteczny onboarding nowych pracowników

[1,5 godz.; pracownicy biurowi]

Szkolenie cyberawareness dla nowych pracowników w firmie. Sama praktyka i pokazy na żywo zagrożeń i metod detekcji oraz obrony, bez męczącej teorii. Materiał idealnie sprawdzi się jako szkolenie pokazowe dla osób które chcą podnieść swoją świadomość zagrożeń w firmie.

- Wycieki danych

- Prezentacja metod działania hakerów i wydobywania wycieków

- Łamanie haseł do kont na żywo

- Prawidłowa konstrukcja hasła

- Managery haseł – jak używać

- Metody dodatkowe: 2FA i MFA

- Wskazanie metod pozatechnicznych (zastrzeżenia dokumentów, alerty)

- Popularne ataki na firmy

- Prezentacja phishingu na żywo i na co zwrócić uwagę w korespondencji e-mail

- Prezentacja spoofingu SMS i smishingu

- Prezentacja vishingu – jak chronić się przed złośliwymi połączeniami telefonicznymi

- Prezentacja na żywo ataku homograficznego

- Prezentacja na żywo ataku BITB

- Prezentacja ataku deepfake opartego o syntetyzację głosu za pomocą technik AI

- Niebezpieczeństwo publikacji dokumentów i poprawna cenzura

- Nieprawidłowe metody cenzurowania zdjęć i dokumentów – pokazy na żywo

- W jaki sposób prawidłowo cenzurować dokumenty

- Zagrożenia publikowania dokumentów

- Prezentacja metod działania hakerów i wydobywania dokumentów

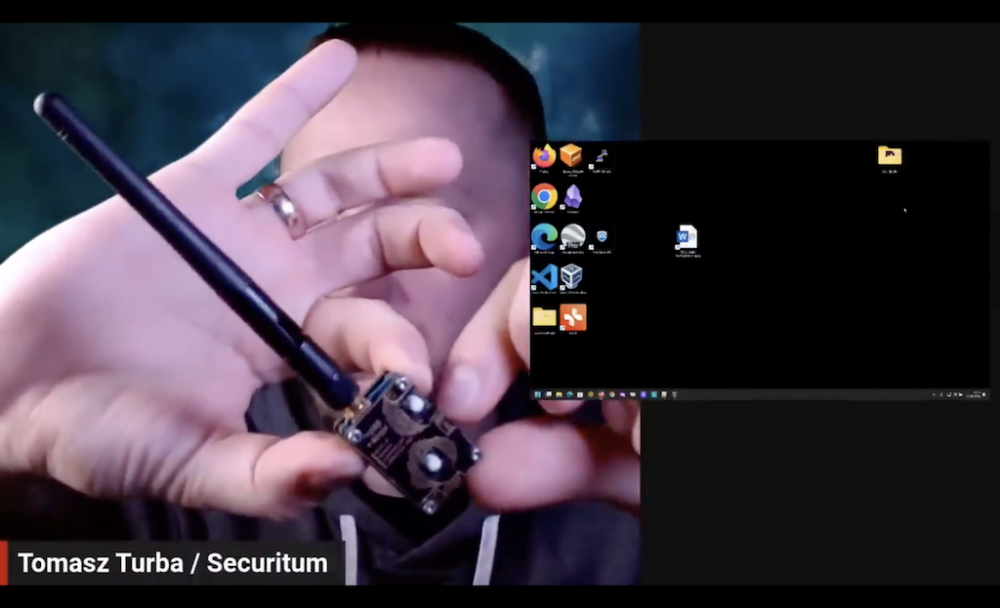

- Niebezpieczeństwo urządzeń

- Prezentacja zagrożenia opartego o magiczny kabel USB

- Prezentacja zagrożenia opartego o możliwość klonowania karty pracownika

- Prezentacja zagrożenia związanego z kodami QR oraz mandatami

- Prezentacja potencjalnych metod podsłuchu i detekcji

Praktyczne szkolenie cyberawareness

[2 godz; pracownicy biurowi]

Szkolenie praktyczne typu FAST TRACK. Sama praktyka i pokazy na żywo zagrożeń i metod detekcji oraz obrony, bez zbędnej teorii. Całe szkolenie dotyczy cyberzagrożeń i podnoszenia świadomości pracowników i jest przeznaczone dla osób które są nieco mniej techniczne, a chciałyby zobaczyć jak wyglądają prawdziwe ataki hakerskie na żywo. Szkolenie realizuje standardy związane ze spełnieniem wymagań szkoleń cyberawareness związanych z dyrektywą NIS2.

- WYCIEKI DANYCH oraz HASŁA:

- jak sprawdzić czy moje dane wyciekły – pokaz praktyczny

- jak przestępcy łamią hasła – pokaz praktyczny

- manager haseł – pokaz praktyczny

- uwierzytelnianie dwuskładnikowe – pokaz praktyczny

- przykłady ataków na 2FA

- wykradanie haseł z przeglądarki – pokaz praktyczny

- podsumowanie modułu w postaci dobrych rad

- ATAKI I METODY OBRONY:

- phishing e-mail – pokaz praktyczny

- phishing domeny – pokaz praktyczny

- atak homograficzny – pokaz praktyczny i metody obrony

- ataki w portalach społecznościowych i metody obrony

- smishing wiadomości SMS – pokaz praktyczny

- vishing – prezentacja metody na atak hakerski

- ataki zaawansowane

- metoda na rekrutację

- metoda na muła finansowego

- metoda na fałszywe inwestycje

- atak browser-in-the-browser

- spear-phishing

- podsumowanie w formie konkretnych rad metod obrony i detekcji

- BEZPIECZEŃSTWO SPRZĘTU I PRACY ZDALNEJ

- wykorzystanie sprzętu prywatnego – zagrożenia

- niewłaściwe korzystanie ze sprzętu służbowego – dobre rady

- konsekwencje nieprawidłowego wykorzystania sprzętu

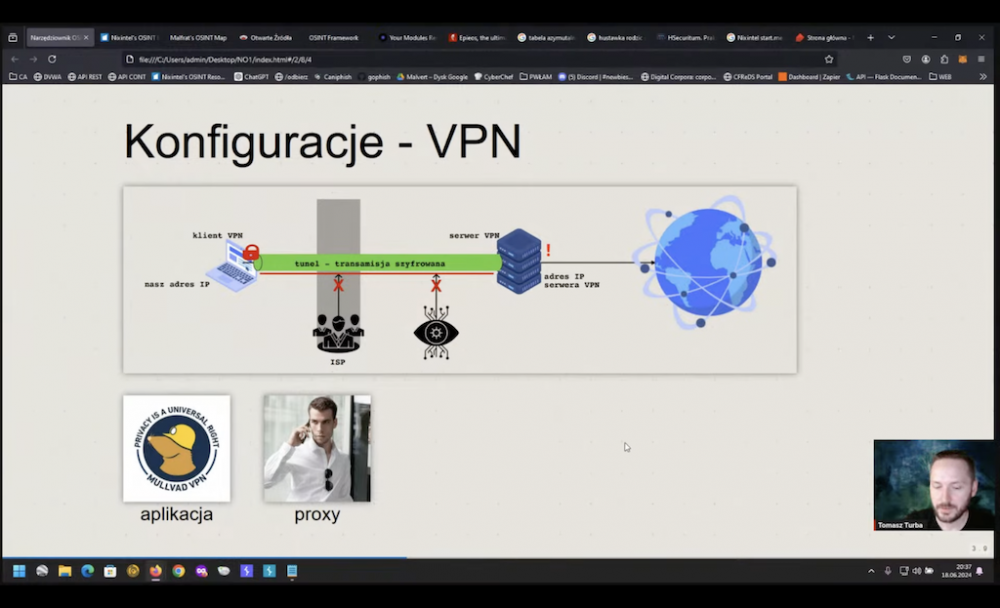

- higiena korzystania z sieci bezprzewodowych, także w roamingu

- ataki fizyczne:

- magiczny kabel – keylogger – pokaz na żywo

- flipper zero – pokaz na żywo

- niebezpieczny pendrive

- niebezpieczne kody QR

- higiena pracy zdalnej, w podróży i przebywania w hotelu

- metody zabezpieczeń na ataki fizyczne i “przez ramię”

- bezpieczny zdalny dostęp

- niebezpieczeństwa danych w chmurze

- formatowanie, usuwanie i szyfrowanie danych – pokazy praktyczne

- podsumowanie w formie konkretnych rad metod obrony i detekcji

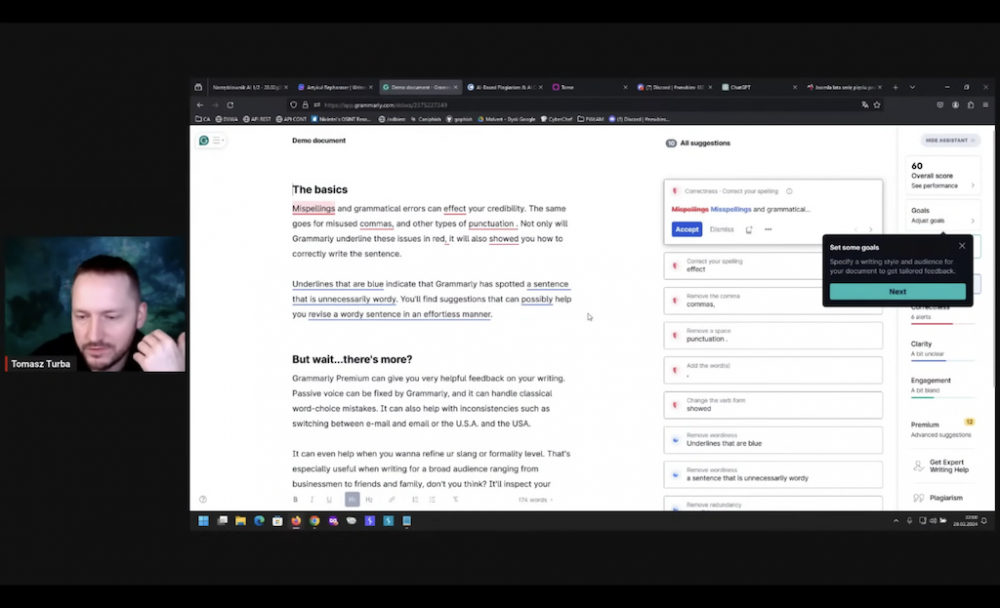

Praktyczne wprowadzenie do pracy z narzędziami AI

[2 godz; grupa docelowa: pracownicy biurowi / osoby techniczne]

Sama praktyka i pokazy na żywo zagrożeń i metod detekcji oraz obrony, bez trudnej teorii dotyczącej AI. Całe szkolenie dotyczy cyberzagrożeń i bezpieczeństwa narzędzi sztucznej inteligencji. Materiał idealnie sprawdzi się dla deweloperów, administratorów narzędzi AI, którzy chcieliby w praktyce zobaczyć z jakimi zagrożeniami na co dzień mogą się mierzyć w swojej pracy. Szkolenie skierowane też jest dla pracowników biurowych, którzy mogą nie być świadomi zagrożeń codziennej pracy z modelami LLM.

- Metody ataków wykorzystujące wątek AI

- Ataki związane z metodami deep fake – pokazy na żywo

- syntetyzacja głosu

- syntetyzacja materiału wideo

- tworzenie fałszywej tożsamości i profilu

- tworzenie fake news

- Metody obrony związane z deep fake – pokazy na żywo

- Ataki intencjonalne na modele ChatGPT-4o, Microsoft Copilot i Google Gemini

- Zagrożenia danych służbowych w modelach LLM – wytyczne dla pracowników

- Demonstracja wybranych zagrożeń w oparciu o listę projektu OWASP TOP10 LLM

- Atak jailbreakingu (tryb DAN)

- Atak oparty o prompt injection i wersja indirect

- Atak związany z insecure output handling

- Atak w oparciu o training data poisoning (evil fine-tuning)

- Atak model denial of service i wyciek danych

- Atak na łańcuch dostaw i halucynacje

- Prawne aspekty cyberbezpieczeństwa w Polsce i Europie

- Sesja Q&A

Praktyczne szkolenie z OSINT: poszukiwanie informacji o osobach i firmach

[3 godz; grupa docelowa: pracownicy biurowi / osoby techniczne]

Szkolenie to stanowi kompleksowy przewodnik po narzędziach i technikach związanych z pozyskiwaniem i analizą informacji w Internecie, zarówno w kontekście osób fizycznych, jak i przedsiębiorstw. Wszystko co potrzebujesz wiedzieć by rozpocząć przygodę z OSINT, przekazane w sposób praktyczny przez trenera.

- Demonstracja narzędzi w celu poszukiwania informacji o osobach na podstawie:

- danych osobowych

- adresu e-mail, nicka

- numeru telefonu

- fotografii (plus techniczna analiza zdjęcia)

- Demonstracja narzędzi w celu poszukiwania informacji o przedsiębiorstwie za pomocą:

- danych rejestrowych

- danych technologicznych (domeny, adresy IP, e-mail)

- danych historycznych

- danych udostępnionych

- Demonstracja narzędzi związanych z mapami i geolokalizacją:

- analizy map, cienia, położenia słońca oraz informacji dodatkowych

- Demonstracja narzędzi automatyzujących i zbierających metadane:

- Prezentacja narzędzia Exiftool

- Prezentacja narzędzia FoCA

- Prezentacja narzędzia Maltego

- Prezentacja narzędzia Recon-NG

- PERSEC – podstawy zachowania anonimowości w Internecie

- przykłady zgubnych skutków ujawniania swoich danych w Internecie

- podstawy zachowania anonimowości i bezpiecznej pracy w Internecie

- weryfikacja jakie nasze dane są dostępne dla każdego w Internecie

- ustawienia prywatności w serwisach społecznościowych

- używanie alertów dotyczących naszych danych

- bezpieczne zakupy w Internecie

- OPSEC – podstawy bezpiecznej pracy w Internecie

- czy płacenie kryptowalutami jest na pewno anonimowe?

- oznaki świadczące o tym, że ktoś może śledzić na komputerze

- bezpieczne przesyłanie informacji drogą mailową

- profilowanie na podstawie opublikowanych zdjęć, dokumentów oraz innych elementów aktywności w sieci – jak go uniknąć

- kontrolowanie informacji udostępnionych w sieci

- techniki ukrywania prawdziwych informacji o sobie

- śledzenie śledzących nas osób

Propozycje dla osób technicznych (programiści, testerzy, administratorzy, dział bezpieczeństwa IT…)

W tej sekcji przeczytasz o szkoleniach:

- Praktyczne bezpieczeństwo aplikacji webowych

- Praktyczne bezpieczeństwo sieci

- Błyskawiczne wprowadzenie do bezpieczeństwa IT

- Testy phishingowe

Praktyczne bezpieczeństwo aplikacji webowych

[2 godz; osoby techniczne]

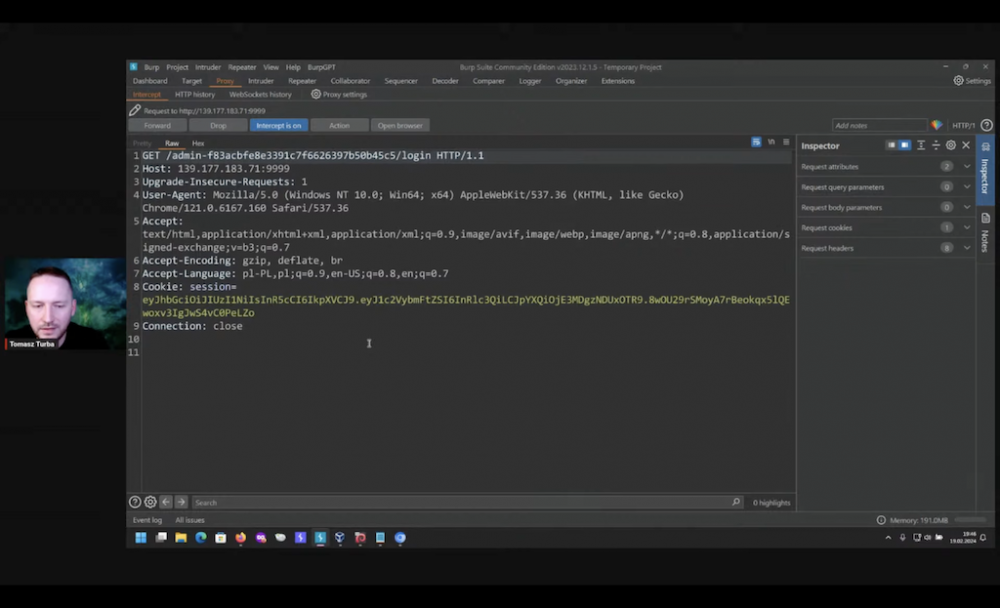

Szkolenie praktyczne typu FAST TRACK. Sama praktyka i pokazy na żywo zagrożeń i metod detekcji oraz obrony, bez zbędnej teorii. Całe szkolenie dotyczy cyberzagrożeń i bezpieczeństwa aplikacji webowych. Materiał idealnie sprawdzi się dla deweloperów, administratorów serwerów www, którzy chcieliby w praktyce zobaczyć z jakimi zagrożeniami na co dzień mogą się mierzyć w swojej pracy. Szkolenie to intensywny, praktyczny kurs skierowany do osób chcących pogłębić swoją wiedzę w dziedzinie cyberbezpieczeństwa, z naciskiem na techniki ofensywne. Uczestnicy szkolenia będą mieli okazję doświadczyć na żywo przeprowadzenia różnych typów ataków, z jednoczesnym omówieniem metod ich wykrywania i ochrony przed nimi.

- Atakowanie (pokazy na żywo)

- Przeprowadzenie ataku typu CVE exploit

- Przeprowadzenie ataku typu webshell RCE

- Przeprowadzenie ataku typu XSS i jego wariacji

- Przeprowadzenie ataku typu SQL Injection

- Przeprowadzenie ataku typu XXE

- Przeprowadzenie ataku typu Broken Authentication

- Przeprowadzenie ataku typu SSTI

- Przeprowadzenie złożonego ataku phishingowego

- Przeprowadzenie ataku typu directory traversal

- Przeprowadzenie ataku typu insecure deserialization

- Ataki i metody ochrony związane z agentami AI przez API

- Analiza możliwości zabezpieczeń i reagowania na każdy z ww. ataków

Zapytaj o ofertę pisząc na adres: szkolenia@securitum.pl

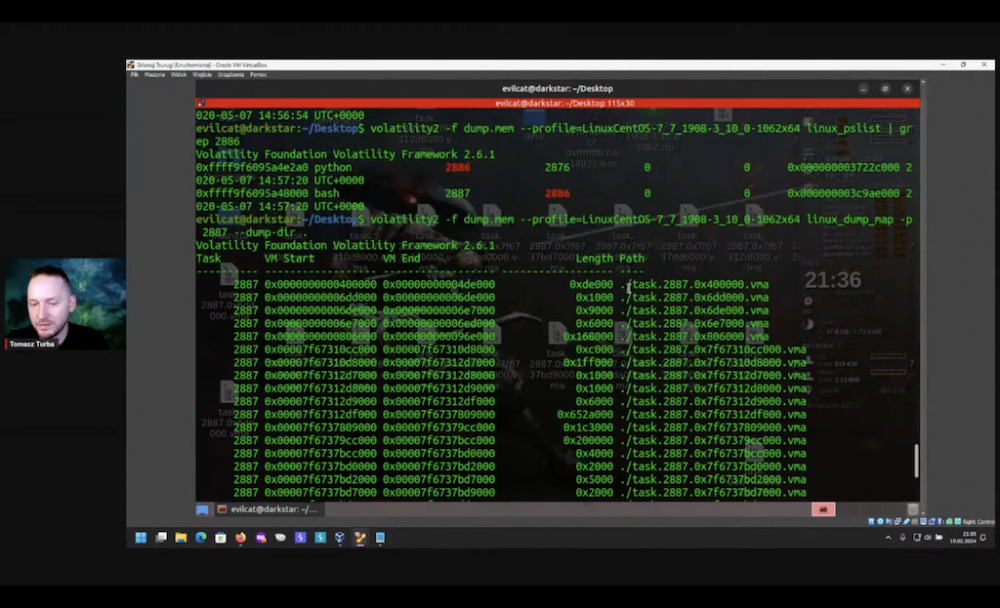

Praktyczne bezpieczeństwo sieci

[2 godz; osoby techniczne]

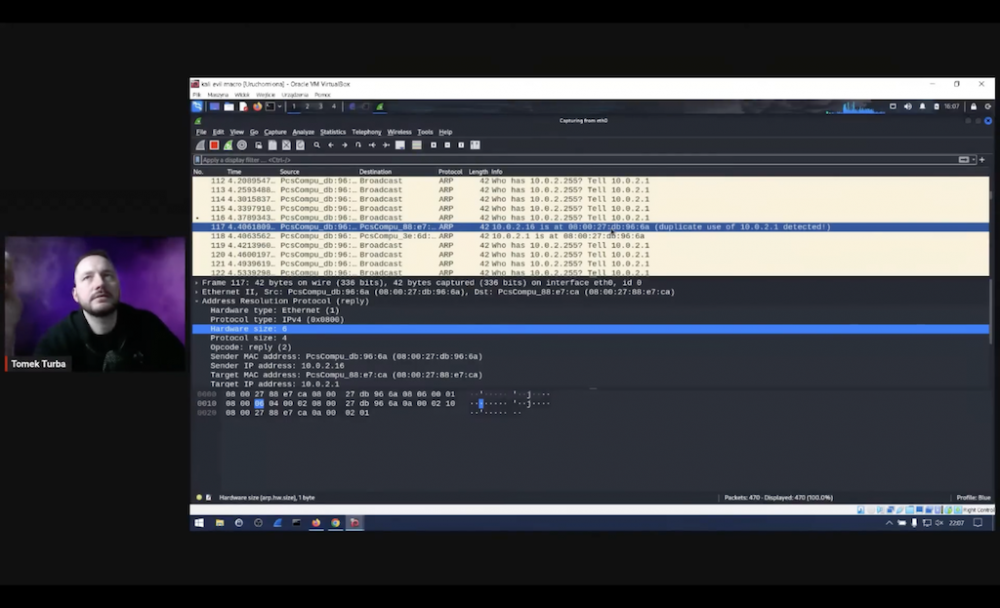

Szkolenie praktyczne typu FAST TRACK. Sama praktyka i pokazy na żywo zagrożeń i metod detekcji oraz obrony, bez zbędnej teorii. Całe szkolenie dotyczy cyberzagrożeń i bezpieczeństwa sieci komputerowych. Materiał idealnie sprawdzi się dla deweloperów, administratorów serwerów, którzy chcieliby w praktyce zobaczyć z jakimi zagrożeniami na co dzień mogą się zmierzyć w swojej pracy. Szkolenie to zaawansowany, praktyczny kurs skierowany do specjalistów ds. bezpieczeństwa IT oraz entuzjastów cyberbezpieczeństwa. Uczestnicy będą mieli okazję obserwować i przeprowadzać na żywo różnorodne ataki cybernetyczne, z jednoczesnym omówieniem technik ochrony i reakcji na tego typu zagrożenia.

- Atakowanie (pokazy na żywo)

- Przeprowadzenie ataku typu CVE exploit

- Przeprowadzenie ataku typu Remote Command Execution

- Przeprowadzenie ataku typu Directory Traversal

- Przeprowadzenie ataku typu ransomware (od phishingu, przez wyciek danych do przejęcia kontrolera domeny)

- Przeprowadzenie ataku typu MiTM i spoofing (np. ARP)

- Przeprowadzenie ataku WiFi Deauth i łamania hasła WPA2

- Łamanie haseł na żywo

- Przeprowadzenie ataku typu współczesny stealer (wykradanie haseł z przeglądarki, komputera)

- Zaburzanie komunikacji pakietów w sieci lokalnej

- Przeprowadzenie ataku Rogue DHCP i DHCP Starving

- Przeprowadzenie ataków na kontenery

- Ataki i metody ochrony związane z agentami AI przez API

- Łamanie zabezpieczeń systemu Windows Server i Windows 11 Pro

- Analiza możliwości zabezpieczeń i reagowania na każdy z ww. ataków

Zapytaj o ofertę pisząc na adres: szkolenia@securitum.pl

Błyskawiczne wprowadzenie do bezpieczeństwa IT

[2 godz.; osoby techniczne]

Rekonesans i hackowanie serwera na żywo, praktyczny pokaz narzędzia nmap i podobnych, a także łamania haseł i ataków typu MiTM, a także różne sztuczki dotyczące testowania aplikacji webowych. Wszystko prezentowane na żywo. Wskazanie dokumentacji ułatwiających wdrożenie bezpieczeństwa w swojej firmie.

Zapytaj o ofertę pisząc na adres: szkolenia@securitum.pl

Testy phishingowe w Twojej firmie. Ćwiczenia z reagowania na incydent bezpieczeństwa IT

W trakcie testów uczestnicy będą mierzyć się z przygotowanym przez nas scenariuszem, a dotyczącym hipotetycznego ataku na infrastrukturę IT firmy.

Sprawdzimy:

* reakcje odpowiednich zespołów na incydent,

* dostępność odpowiednich procedur,

* skuteczność wykrywania problemu,

* skuteczność usunięcia problemu,

* komunikację pomiędzy zespołami,

* komunikację z mediami.

Przedstawimy Ci końcowy raport zawierający statystyki ilościowe “złapanych” pracowników oraz rekomendacje jak poprawić tę sytuację.

Zapytaj o ofertę pisząc na adres: szkolenia@securitum.pl

Jak widać szykuje się dość intensywny październik :-) Zachęcamy do kontaktu z nami. Chętnie udzielimy odpowiedzi na nurtujące Was pytania oraz przedstawimy więcej szczegółów. Jednego możecie być pewni. Z nami i naszymi trenerami, gwarantujemy 100% profesjonalizmu, aktualnych tematów i angażujących i ciekawych szkoleń. Nie nudzimy uczestników teorią!

To co? Widzimy się w październiku? :-)

~Łukasz Łopuszański

Jeśli chodzi o szkolenie CYBERAWARENESS w tekście o terminach jest błąd:

– jest: “… do wyboru aż trzy terminy (9, 10 i 23 października)…”

– a powinno być: “… do wyboru aż trzy terminy (9, 16 i 23 października)…”

Poza tym, w trzecim akapicie, ostatnia linijka: “Dodatkowo w tym dniu będzie miała premiera drugiego tomu książki”

Lepiej brzmiało by: “Dodatkowo w tym dniu będzie miał premierę drugi tom książki”