Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Za pomocą ‘ or ‘1’=’1 byli w stanie się dostać na pokład samolotu jako pilot.

Tak przynajmniej twierdzą badacze, którzy w etyczny sposób zhackowali amerykański serwis FlyCASS[.]com

Na początek – czym jest CASS? Cockpit Access Security System umożliwia dostęp do kabiny samolotu pilotom, którzy potrzebują skorzystać z “podwózki”. Po prostu wchodzą oni do kokpitu na “rezerwowe” / tylne miejsce i są jakby pasażerami.

W jaki sposób na lotnisku autoryzowani są tacy piloci? W osobnym miejscu przy ‘security checku’. Pracownik na bramce sprawdza danego ‘pilota’ w systemie CASC, który dodatkowo zwraca jego zdjęcie.

Czym jest wreszcie FlyCASS[.]com ? To system, do którego odwołuje się pracownik lotniska wskazany powyżej – tak aby sprawdzić autoryzację pilota. Używany jest przez mniejsze linie lotnicze.

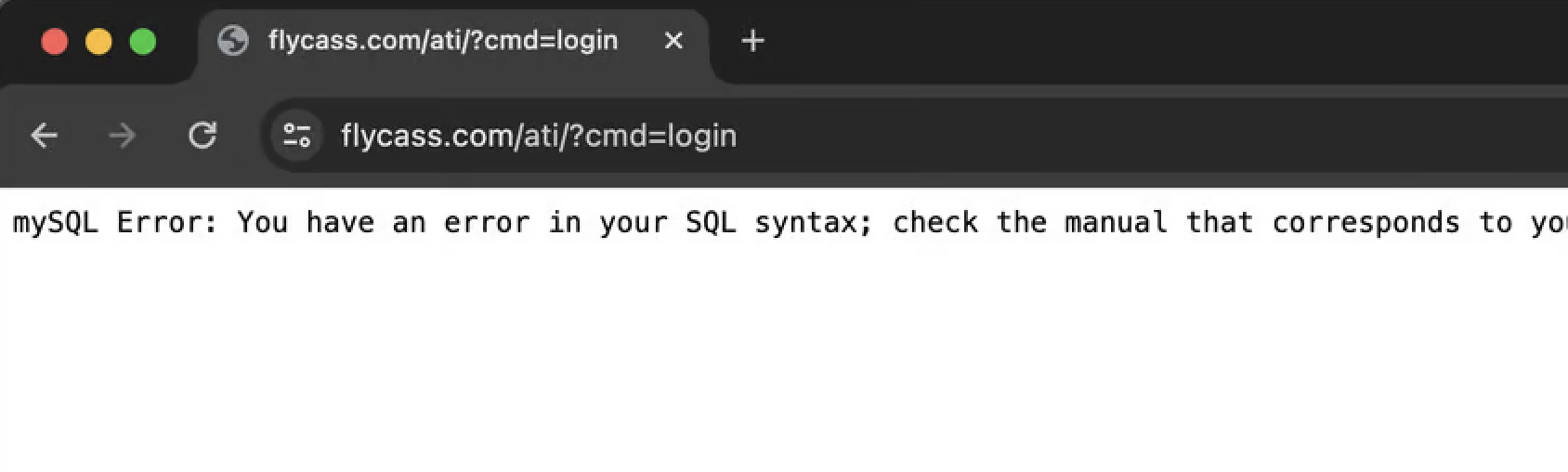

No więc badacze weszli na stronę logowania FlyCASS[.]com i wpisali w pole login znak ‘ (apostrof). Pojawił się błąd MySQL:

Wpisali w login / hasło:

‘ or ‘1’=’1

‘) OR MD5(‘1’)=MD5(‘1

i znienacka zalogowali się jako admin!

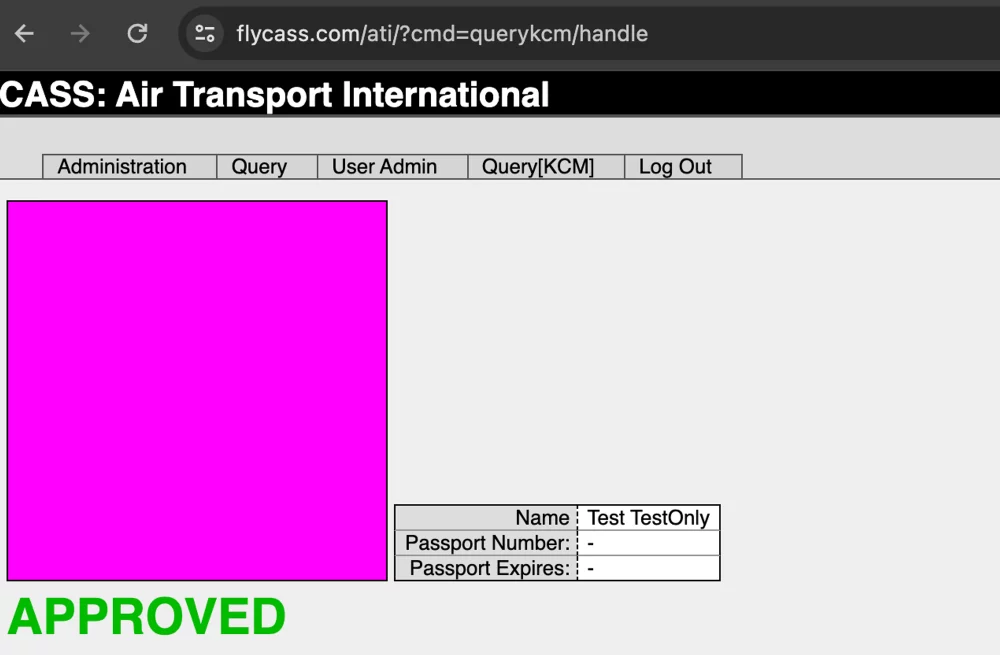

Teraz dołożyli sobie testowego użytkownika z testowym zdjęciem:

Finalnie całość skwitowali w ten sposób:

Anyone with basic knowledge of SQL injection could login to this site and add anyone they wanted (…) CASS, allowing themselves to both skip security screening and then access the cockpits of commercial airliners.

Badacze sprawę zgłosili do Departamentu Bezpieczeństwa Wewnętrznego USA (Homeland Security), po dość krótkim czasie podatność została załatana.

~ms

Zatrudnienie programisty bez podstawowej wiedzy OpSec kończy się właśnie w ten sam sposób.