Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Xerox wydaje łatki dla podatności, które pozwalały wykonywać uwierzytelniony atak RCE

Drukarki to niechlubne bohaterki niejednej z biurowych opowieści. Nie wszyscy administratorzy jednak zauważają, że ich znaczenie bywa krytyczne dla bezpieczeństwa organizacji. Zwłaszcza gdy wykorzystywane są do drukowania poufnych dokumentów. Brak należytej troski o bezpieczne wydzielenie drukarek w sieci może doprowadzić do poważnego incydentu. Wiąże się to z faktem, że są to urządzenia, które nieczęsto doczekają się aktualizacji oprogramowania. I chociaż sytuacja zmienia się na lepsze, opisywany przypadek to ponad 8 miesięcy pracy nad łatką.

TLDR:

- Xerox wydał łatki na krytyczne podatności pozwalające na wykonanie poleceń jako root na niektórych drukarkach

- SEC Consult opublikował szczegóły podatności CVE-2024-6333, która wymaga uwierzytelnienia się do drukarki jako użytkownik z uprawnieniami administratora

Z drugiej strony, dla zespołów red teamingowych, drukarki potrafią być kopalnią złota. Słabo zabezpieczone, dostępne w sieci wewnętrznej (albo co gorsza z zewnątrz), rzadko aktualizowane, posiadające wbudowaną pamięć NVRAM (pozwalającą na konfigurację urządzenia np. dodanie znaku wodnego), ale także wyposażone w pamięć na kolejkę wydruków, z której to można pozyskać zawartość drukowanych dokumentów…

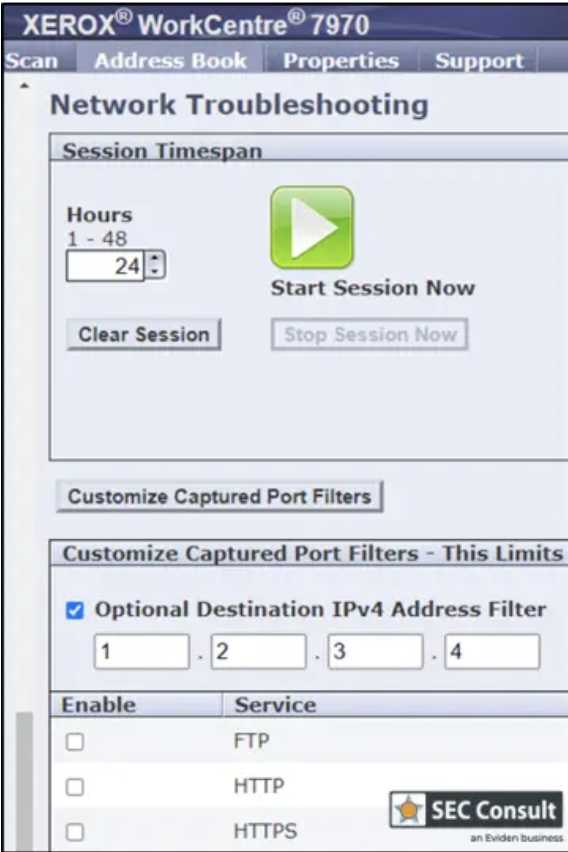

Sama luka sklasyfikowana została jako CVE-2024-6333 – no cóż, lata 90 dzwoniły i chciały odzyskać swoją podatność z powrotem. Opisywany błąd to typowy command injection wynikający z błędnej (a jakże…) walidacji adresu IP w funkcjonalności służącej do diagnozowania problemów z siecią (wariacja nr. 31337) tym razem z wykorzystaniem tcpdumpa.

Złośliwy użytkownik może zmodyfikować żądanie tak, aby wstrzyknąć dodatkowe polecenia, np. takie: 0.0.0.0$(bash $TMP~cmd)

Autorzy znaleziska wskazują, że sposobów na obejście filtrów było sporo. A ponieważ tcpdump jest uruchamiany wewnątrz powłoki działającej w kontekście użytkownika root to atakujący ma pełen dostęp do systemu drukarki i możliwości ograniczone tylko jego wyobraźnią (oraz mocą obliczeniową urządzenia). Xerox opublikował informacje o podatnych urządzeniach.

Co robić i jak żyć? Najlepiej izolować drukarki w oddzielnych VLAN’ach, ograniczyć ekspozycję panelu administratora w sieci (udostępnić go tylko w wydzielonym do tego celu VLANie), pamiętać o konfiguracji i zmianie domyślnych poświadczeń, aplikować udostępnione patche. Warto zastanowić się czy nie wdrożyć osobnych drukarek do wydruku poufnych dokumentów z dostępem tylko dla określonej grupy użytkowników. Można także zablokować dostęp do portu z panelem administracyjnym np. już na przełączniku. Wyłączenie nieużywanych usług jak np. snmp powinno być obowiązkowe.

Może warto zastanowić się nad konfiguracją własnego serwera druku, który spowoduje, że drukarki nie będą wystawiały własnych usług sieciowych?

~fc

Bardzo interesujący i przydatny artykuł.

Niezabezpieczone drukarki to często “otwarta furtka” dla potencjalnych ataków/rekonesansu.

Poprawny link do publikacji Xeroxa:

https://securitydocs.business.xerox.com/wp-content/uploads/2024/10/Xerox%C2%AE-Security-Bulletin-XRX24-015-for-Altalink-Versalink-and-WorkCentre_CVE-2024-6333-.pdf

Czy jest gdzieś dostępna lista modeli, którą są objęte podatnością?

Ja bym założył, że każda drukarka jest dziurawa na ten sposób, lub na 1000 innych.

Chyba stary link:

https://securitydocs.business.xerox.com/wp-content/uploads/2024/10/Xerox-Security-Bulletin-XRX24-015-for-Altalink-Versalink-and-WorkCentre-%E2%80%93-CVE-2024-6333-.pdf

Chyba nowy link:

https://securitydocs.business.xerox.com/wp-content/uploads/2024/10/Xerox%C2%AE-Security-Bulletin-XRX24-015-for-Altalink-Versalink-and-WorkCentre_CVE-2024-6333-.pdf

(skasowali półpauzę i dodali R w okręgu)