Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wysyłasz e-maila z fakturą. Do odbiorcy dociera wiadomość z oryginalną fakturą ale… ze zmienionym numerem konta bankowego. Jak do tego doszło!?

Nasz czytelnik opisuje taką historię:

Nadawca wysyła fakturę w pdfie ze swojego meila w programie pocztowym thunderbird. Wiadomość się wysyła i zapisuje w folderze wysłane wiadomości. Odbiorca nie otrzymuje oryginalnej wiadomości. Po 20 minutach otrzymuje wiadomość z tym samym załącznikiem ale ze zmienionym numerem konta z podobnego adresu e-mail. Ma ktoś pomysł na scenariusze miejsc przechwycenia wiadomości?

Odpowiadamy: możliwości jest kilka, ale najczęstsze to:

- Zhackowane konto pocztowe odbiorcy (przestępcy je monitorują, pobierają PDFa i zmieniają numer konta, usuwają oryginalny e-mail, a następnie wysyłają nową wiadomość ze zmienioną fakturą. Adres e-mail, z którego przyszła wiadomość, może się lekko różnić od oryginalnego).

Dokładnie taki scenariusz opisywaliśmy tutaj: Jak z polskiej firmy w łatwy sposób wykradziono ~20000PLN (i jak się przed tym ochronić?).

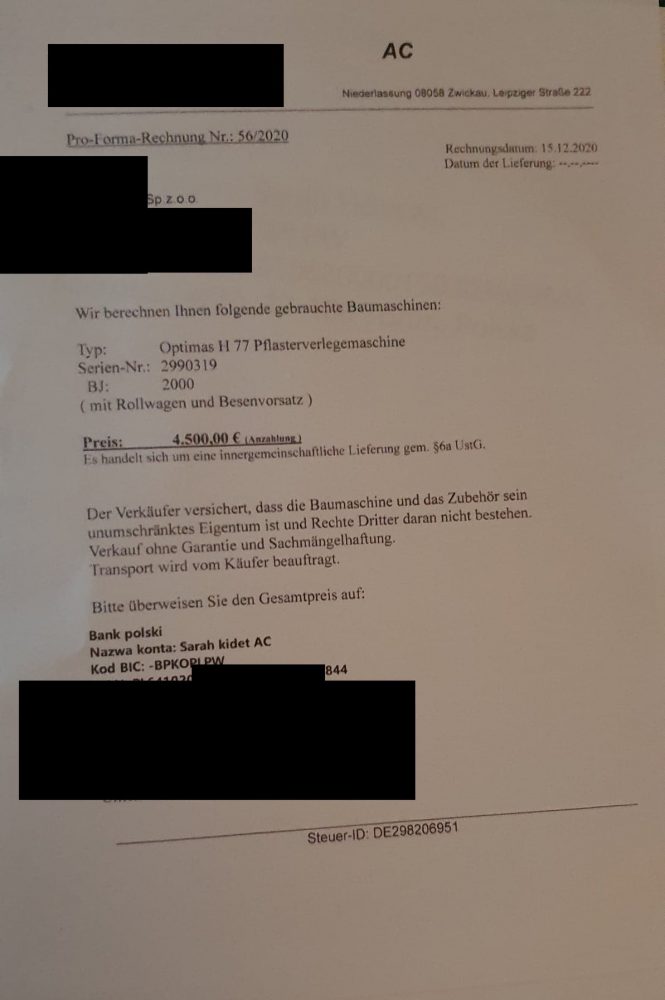

W skrócie – legalna (niemiecka) firma wysłała fakturę na konto pocztowe polskiej firmy. Przestępcy zmienili fakturę, podmieniając tylko konto, na które mają być wpłacone pieniądze. Skasowali oryginalnego e-maila i wysłali nowego. Wprawne oko wychwyci tu zmianę (inny font, inne wcięcie, niemiecka firma ma konto w Polsce?)

- Inna możliwość: zhackowane konto pocztowe nadawcy (przestępcy je monitorują pod kątem wysyłanej poczty, pobierają PDFa i zmieniają numer konta, usuwają oryginalny też e-mail i wysyłają nowy)

- Inna możliwość: zhackowany komputer po stronie nadawcy lub odbiorcy (a co za tym idzie dostęp do programu pocztowego)

- Inna (rzadka) możliwość – zhackowany cały serwer pocztowy (dostawcy poczty lub samej firmy). Swego czasu opisywaliśmy historię firmy Norfund, która w wyniku tego typu ataku straciła ~40 000 000 PLN.

Nasze rady?

- Używaj dwuczynnikowego uwierzytelnienia do poczty elektronicznej (dotyczy webmaili)

- Używaj odpowiednio silnego hasła do zabezpieczenia poczty

- Nie używaj tego samego hasła do poczty i innych serwisów / systemów. Jeśli któryś z nich będzie miał wyciek – ktoś może łatwo dostać się do Twojej skrzynki pocztowej (najprawdopodobniej ta właśnie sytuacja miała miejsce w przypadku wyżej opisanej polskiej firmy)

- Jeśli otrzymasz e-maila z numerem konta / fakturą – potwierdź numer innym kanałem (np. telefonicznie)

- Dla osób technicznych: czytaj sekuraka :-) staramy się na bieżąco informować m.in. o atakach mogących celować bezpośrednio w serwery pocztowe / webmail – np. Horde, Zimbra czy MS Exchange.

Chcesz zobaczyć więcej tego typu historii z polskiego podwórka? A może chciałbyś nauczyć swoich pracowników rozpoznawać tego typu oszustwa i pokazać im skuteczne metody ochrony? Zapraszamy na szkolenie: nie daj się cyberzbójom!

Mieliście takie przypadki lub słyszeliście o podobnych historiach? Widzicie jeszcze inne możliwe scenariusze? Piszcze w komentarzach.

~Michał Sajdak

A wchodzi w grę atak typu man in the middle?

W teorii tak, w praktyce rzadko (w sensie taki sieciowy MiTM).

Atak podobny do dawnego, tego ze schowkiem i parserem stron WWW (znaleziony wzorzec konta bankowego tj. ilość cyfr i sprawdzenie/wyliczenie wag) powodował podmianę ciągu na jedynie słuszny.

Od tego czasu niektóre wymagają po wklejeniu uzupełnienie niektórych cyfr

Mozna uzyć certyfikatu typu S/MIME, który uchroni dokument przed modyfikacją i poinformuje uzytkownika, ze tresc maila została zmieniona/podmieniona. S/MIME działa jak cyfrowy podpis, w momencie, kiedy tresc zostanie zmodyfikowa, podpis przestanie byc wazny. Dodatkowo mozna zaszyfrować wiadomosc, jesli odbiorca i nadawca posiadaja certyfikat.

Aż dziwne, że tak mało osób korzysta z tego rozwiązania.

Moim zdaniem, podpis cyfrowy jest już tak tani, że każda szanująca się firma czy to duża czy średnia, a nawet część mniejszych powinny go używać do faktur, a odbiorca powinien mieć podstawową wiedzę jak zweryfikować, a tak krążą faktury na grube tysiące jako zwykłe dokumenty. Niestety prawo nie wymaga wprost stosowania jakiegokolwiek podpisu cyfrowego, a już tym bardziej kwalifikowanego.

Pozdrawiam.

Napisałem skrypt pod Windows – tworzy klucz S/MIME bez zewnętrznego CA typu certum.pl. Certyfikaty takie nie są drogie (40zł na rok) ale przecież możemy zrobić sobie klucz samemu np. na 10 lat za darmo ;)

Na stronie są też inf. jak używać takiego klucza, może komuś się przyda. Działa pod Outlook, Thunderbird, Kleopatra.

hxxps://github[.]com/HPeTBD/smime [uwaga kod niesprawdzony – przyp. sekurak]

Czy wysyłanie kontrahentowi faktury nie w postaci załącznika, ale za pomocą linku (umożliwa to chociażby wFirma) jest w jakiś sposób bezpieczniejsze?

Trzeba zrobić prostą analizę ryzyka. Bo ktoś podeśle w ramach phishingu podobny link i… game over.

Przestępczy uzyskują dostęp do wielu kont pocztowych które monitorują na bieżąco, pewnie przy pomocy skryptu który po wykryciu słów kluczowych w przychodzącej wiadomości (np. faktura) informuję przestępce. W tym momencie ręcznie należy zmienić numer rachunku w oryginalnej fakturze i ponownie ją umieścić w skrzynce odbiorczej odbiorcy. Oryginalna wiadomość jest usuwana.

Nie polecam korzystania ze skrzynek pocztowych polskich portali. Zabezpieczenia są tam żadne. Serwer przyjmuje wiadomości z wirusami EXE.

W przypadku zhackowanego konta pocztowego nadawcy, w jaki sposob przestepcy powoduja ze oryginalny email nie dociera do odbiorcy?

W przypadku polskich faktur – sprawdzaj czy numer konta jest zarejestrowany w bazie Ministerstwa Finansów.

W wypadku zhackowanego konta nadawcy jest duży minus: odbiorca dostanie dwa maile i może się to wydać podejrzane.

Lub inny scenariusz – przejrzenie maili i wysłanie czegoś w ramach kontynuacji wcześniejszej rozmowy.

Miałem styczność kilkukrotnie z czymś podobnym. U siebie intruza nie znalazłem, kontrahenci się nie przyznali czy coś znaleźli. My jesteśmy kupującym. Używamy email Google Worskpace.

Producentów było kilku, atak wyglądał zawsze tak samo.

W atak zamieszane są 3 “osoby” Producent, Złodziej, Kupujący.

Producent uzgadnia mailowo i telefonicznie warunki transakcji z Kupującym. Pierwotnie w korespondencji biorą udział adresy:

From: John Producer

To: Alice Buyer

Przy końcu ustaleń, korespondencja od John Producer przychodzi nadal tak jak przedtem, ale pojawia się pole Reply-To: John Producer

Kupujący niestety może tego nie zauważyć, ponieważ widzi John Producer, następnie adres, który na pierwszy rzut oka jest podobny do oryginału, cytowaną wcześniejszą korespondencję w treści, i wysyła odpowiedź do złodzieja na contact_producer-com@outlook[.]com. Ten adres zapisuje się w kontaktach w skrzynce.

Następne wiadomości przechodzą obustronnie przez złodzieja.

Producent wysyła do złodzieja To: Alice Buyer

złodziej błyskawicznie analizuje i forwarduje wiadomości. Jest to tak szybko, że podczas rozmowy telefonicznej Producenta z Kupującym producent wyśle maila, Kupujący dostaje go tak szybko, że nie budzi to obaw. Złodziej forwarduje wiadomości aż trafi na fakturę. W fakturze podmienia numer konta i liczy na przelew od Kupującego. Jeśli numer konta nie zostanie zweryfikowany w jakiś dodatkowy sposób, złodziej się obłowi.

Jak do tej pory, zawsze Producenci korzystali z kont pocztowych obsługiwanych przez Microsoft we własnych domenach Producenta. Złodziej zawsze korzystał z kont w domenach outlook.com lub hotmail.com.

Kluczowa jest wiadomość od Producenta (złodzieja) w której pojawia się pole Reply-To:

Ta wiadomość jest wysłana przez inny serwer SMTP niż powinna. Ten SMTP ma IP które nie figuruje na spamlistach.

W nagłówkach widać Received-SPF: neutral,

Do tej pory żaden z Producentów nie miał właściwie ustawionego rekordu SPF, co umożliwiało podstawienie serwera SMTP.

W komentarzu strona wycenzurowała adresy email przez co komentarz stracił sens.

Uzupełniając, co wyciął skrypt strony:

Pierwotnie korespondencja jest pomiędzy adresami: From: John Producer contact[at]producer[.]com To: Alice Buyer import[at]buyer[.]com

W pewnym momencie pojawia się wiadomość z polem Reply-To: John Producer contact_producer-com[at]outlook[.]com

finalnie korespondencja idzie przez adresy:

John Producer contact[at]producer[.]com => Alice Buyer import_buyer-com[at]outlook[.]com => Alice Buyer import[at]buyer[.]com

a w drugą stronę:

Alice Buyer import[at]buyer[.]com => John Producer contact_producer-com[at]outlook[.]com => John Producer contact[at]producer[.]com

Oczywiście w polu From: odbiorcy widzą:

John Producer contact_producer-com[at]outlook[.]com

Alice Buyer import_buyer-com[at]outlook[.]com

albo nie widzą, bo np adresy są na pierwszy rzut oka ukryte w kliencie pocztowym.

Można też podpisywać korespondencję PGP-em, ale bardzo mało ludzi się na to decyduje. Fakt, że klienty pocztowe wyświetlają wówczas ostrzeżenie o nieznanym podpisie nie pomaga.

Hook na ws2_32.send. Stare, kiedyś niektóre robaki miały taki mechanizm propagacji sieciowej. Zmienione wywołanie send zmieniało zawartość i nazwę załączników w Kliencie pocztowym

Miałem indentyczna sytuację w firmie, klient dostał pdf z innym numerem konta. Kwota około 40 000 zl

Moja rada: podpisuj faktury w formacie pdf kwalifikowanym podpisem elektronicznym.

A najprostszy sposób? Podpis elektroniczny lub suma kontrolna SHA-1 wysłana osobnym kanałem.

A modyfikacja transmiji w locie? Moze adwersarz posredniczyl? Kiedys byli tacy bandyci co exit nody w torze stawiali i podmieniali adresy portfeli btc na stronach umozliwiajacych wymiane krypto (cos jak MorphToken), te uslugi zazwyczaj maja https wiec dodatkowo trzeba bylo rozszywac ruch, wezlow mieli bardzo duzo (ok. 20 % wszystkich), bo przez pojedynczy wezel wyjsciowy postawiony przez zagubionego wolontariusza sieci Tor to co najwyzej wylatuja bruteforcy wordpressow z botnetow.

Atak zdechl, bo TorProject zaczal szybko lokalizowac zlosliwe wezly, ale co ciekawe mozna czasem zaobserwowac skokowy wzrost wysycenia sieci nowymi wezlami.

Pewnie zostanę obśmiany ale zadam może głupawe pytanie, które od zawsze mnie trapi a jak dotąd nikt sensownie mi na nie nie potrafił odpowiedzieć :) Może tutaj… :) Jeśli hacker podmienia konto na inne – to na jakie? W tym konkretnym przykładzie było to konto w polskim banku. Konta w banku – ok, można założyć na lewe dokumenty (ale tu wg mnie odpowiadać powinien bank jako, że dał ciała rejestrując fakeowe konto) – ale chyba wyśledzenie właściciela nie powinno być jakimś mega wielkim wyzwaniem…? Choć może… Sądząc po tytułach podobnych historii “właściciel stracił xxx PLN” (czyt. bezpowrotnie). Czy takie konta są “jednorazowe” a kasa po przekręcie jest przelewana gdzieś gdzie już wytropić właściciela się nie da czy jak to się odbywa?

Jak już śmiechowy ból brzucha przejdzie i ktoś pochyli się nad cierpliwym wyjaśnieniem – z góry dziękuję dobremu człowiekowi / człowiecze za uświadomienie nieuświadomionego :) (choć sądzę, że nie jestem sam w tych rozterkach :) )

Zdrówko!

Np. żul w kapturze wypłaca wszystko z bankomatu. Kurtyna.

My też zostaliśmy w ten sam sposób oszukani i wyłudzono od nas też dużo pieniędzy .Tez zmieniono nam konta na proformach lecz nic nie podejrzewaliśmy bo kontrachend był z Francji i konta były Francuskie ,tez to było przez emeil

Jak skończyła się ta historia u Pani? Jestesmy w podobnej sytuacji…

Rada: sprawdzanie numeru konta na białej liście vat.

Bardzo dobra rada. Przy czym: tylko będą tam VAT-owcy.

Wysyłaj co wrażliwsze dokumenty w zipach z hasłem?

A może jest to włam w warstwie prezentacji czyli coś złośliwego podmienia numery w czytniku PDF ?

Zhakowanego konta nadawcy raczej bym nie podejrzewał. Bo skoro wysłał fakturę to w jaki sposób usunęli oryginalną fakturę u odbiorcy?

Prędzej u odbiorcy dobrali się do konta pocztowego.

To mniej prawdopodobny scenariusz. Ale np. filtr na pocztę wychodzącą (jeśli dany dostawca poczty coś takiego wspiera).

Jeszcze jest wariant z dostępem atakującego do zasobu z fakturami. Tam podmienia plik z danymi. Wtedy, jeśli wysyłający nie zweryfikuje treści załącznika, cały przesył odbywa się na legalu, bez ingerencji w skrzynki nadawcy i adresata.

Tak czytam i widzę wiele problemów, ale jeden aż wali po przysłowiowych oczach: ludzie nie mają pojęcia jak bezpiecznie wysłać maile, załączniki…i nie tylko = brak edukacji, brak wiedzy.

To że niektórzy piszą o podpisie elektroniczny maila/dokumentu nie rozwiązuje problemu jeśli druga stronie nie wie jak to zweryfikować/uwierzytelnić.

Ten co podmienia nr konta też może podpisać dokument “lewym” podpisem i wysłać do odbiorcy, a odbiorca najczęściej tylko zerknie “o dokument podpisany” i uważa że wszystko jest OK.

Najpierw edukacja ludzi. Tu widzę naszą rolę jako osób bardziej świadomych aby taką wiedzę przekazywać – firmy nie chcą szkolić bo szkoda im kasy… a potem są problemy. Często nas uważają za wariatów i szkodników, bo marudzimy że to i tamo trzeba zrobi inaczej.

Ilu z was ma podpis elektroniczny z “prawdziwego zdarzenia”?

Ilu go używa?

Kiedy ostatnio wysłałeś zaszyfrowanego i podpisanego maila do drugiej strony?

Oooo…na ostatni punkt nikt się nie zgłosił :)))

Mamy dużo fajnych i niekiedy prostych narzędzi aby zabezpieczyć się prze różnego rodzaju przekrętami, ale z nich nie korzystamy. I tu pytanie: nie chcemy czy nie potrafimy?

A co to jest podpis z prawdziwego zdarzenia?

Panie znawca, albo kwalifikowany albo bezwartościowy!

Sytuacja miała miejsce ostatnio wielokrotnie u mnie w firmie na poczcie przychodzącej. Mechanizm działał wybiórczo, nieregularnie i dość nieudolnie – bo nie kasował oryginalnej wiadomości. Przychodził oryginał, a następnie po minucie lub kilku kolejna wiadomość z podmienionymi danymi w załączniku (faktura vat). Sprawa w toku, wciąż szukamy przyczyny.

Poprawki do tekstu.

“Wysyłasz e-mail”, nie “Wysyłasz e-maila”.

“pobierają PDF”, nie “pobierają PDFa”.

“otrzymasz e-mail”, nie “otrzymasz e-maila”.

A co w sytuacji gdy wysyłamy fakturę do klienta, ale bezpośrednio z aplikacji do faktur i klient dostaję już zmienioną fakturę, pomimo, że wszędzie widnieje prawidłowa faktura?

Podstawowe 3 kwestie rozwiązujące tego typu problemy w 99% i pokazujące, że największym winnym jest bank.

1. w Polsce możecie wysłać przelew na dowolne konto, np. koledze podając adres jaki chcecie, przechodzi nawet cos w stylu ” HULK, Kosmos, Rakieta B” i tym zabaglione nazwy dioramic – sprawdźcie, banki sa temu winne (dając furtkę złodziejom)

2. Podpis elektroniczny / certyfikat / klucz – nie ma sensu jedli sami go generujemy, fakt, ze otrzymuje go nasz partner biznesowt, ale minimum jakie należy posiadać w kwestii podpisów:

– zewnętrzne centrum walidacji (podobnie jak przy TLS), ktore robi KYC obu stronom regularnie, informuje strony o revoke itp. Taka usluga musi byc platna bo jest to dodatkowy czynnik pomagajacy w zachowaniu identyfikacji (*)

– podpis + certyfikat + klucz, jako mniej zalezne od siebie gdzie podpis weryfikuje legitimise nadawcy i musi byc to polaczonez SPF’ami DKIMami DMARCAMI i innymi dobrymi wynalazkami, certygikat waliduje prawidlowo podpisany dokument (dane) i robi maly summary (cos jak pieczatki z epuapow), klucz – szyfruje cala zawartosc danych, dodatkowo wymaga hasla do odszyfrowania (ciekawostka sa hasla i losowo wymagane kody pin jako extra security). Dodatkowo zalecane sa takie rzeczy jak pieczec w dokumentach wskazujaca informacje o bezpieczenstwie i znany tylko nam jakis wzorek lub zaleznie od pory dnia cos sie zmieniajacego — skomplikowanie opisdane, dziala praktycznie bez interwencji. ZADNYCH KODOW JEDNORAZOWYCH SMS, KLUCZY SPRZETOWYCH (moja subiektywna opinia, klucze sa dobre, najprawdopodobniej)

Banki nie robia przelewow blyskawicznie, wiec oba banki powinny przetrzymac pieniadze na wypadek sytacji kradziezy, ale to i tak ich wina bo nadawca moze byc dowolny, a konto “biznesowe” moze byc na osobe prywatna, nie wiem czy jakis bank w polsce rozroznia konta biznesowe od prywatnych po numerze (za wyjatkiem VATOWYCH?)

Teraz pytanie do fachowcow – czego powinienem sie obawiac olewajac kwestie numerow kart, pinow i hasel do bankow? Wiele razy daje komus karte czy wtkrzykuje pin. Co w prztpadku jak (chyba nie nie legalne?) bez stresu moge podac Wam moj numewr karty z pinem, wyslac komus moja karte, hasla do konta nie wysle z powodu tego, ze nie chce aby ktos widzial jakie glupoty kupuje. Czy moge miec tak opracowane swoje procedury bezpieczenstwa ze mam w nosie to przed czym banki ostrzegaja ludzi? TAK MAM TAK. (dziennie zuzywam jedna do 2 plastikowych kart, a czasem wcale, uzywam duzo wirtualek, jako osoba prywatna posiadam kil;kaset rachunkow bankowcyh i niektore banku “zbanowaly: mnie za codzienne zamaiwanie kart itp.

Ludzie musza myslec. A banki tez. — czy ktos to moze robi celowo? Prosze napiszcie w jakim ja moge byc niebezpieczenstwie? jasli szastam pinami i numerami kart na lewo i prawo. Oczywiscie w BIKI itp i ich blokady nie wierze, obszedlem kwesite PESEL legalnie i zgodnie z normami. Obawiam sie bardziej tego , ze moj numer telefonu ktos pozna niz zdobedzie moje dane bankowe (nie jestem bogaty ale, powiedzmy mam oszcednoaci w kwocie na dobre wakacje dla rodziny…) :-))))

czy ktos chcialby poczytac poradnik podparty przykladami i realnymi sytacajiami na zywo gdzie weryfikuje procedury bezpieczenstwa pieniedzy i udowadniam ze niemozliwe jest mozliwe?