Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wystarczyło jedno zdjęcie z WhatsApp do zhakowania Samsunga. Luka zero-day wykorzystana do dostarczenia spyware LANDFALL

Badacze bezpieczeństwa z Unit 42 ujawnili kampanię cyberszpiegowską, wykorzystującą lukę 0-day do instalacji spyware LANDFALL. Podatność występowała w bibliotece odpowiedzialnej za przetwarzanie i dekodowanie obrazów w Samsungu Galaxy. Malware ukryty był w plikach graficznych DNG wysyłanych za pośrednictwem komunikatora WhatsApp. Najprawdopodobniej nie wymagał żadnej interakcji ze strony użytkownika (0-click), uruchamiał się automatycznie po otrzymaniu wiadomości.

TLDR:

- Badacze bezpieczeństwa z Unit42 ujawnili kampanię cyberszpiegowską wymierzoną w Bliski Wschód.

- Malware LANDFALL, korzystając z luki bezpieczeństwa w bibliotece do przetwarzania plików graficznych (CVE-2025-21042) przejmował kontrolę nad urządzeniami Samsung Galaxy.

- Złośliwe oprogramowanie było dostarczane za pośrednictwem komunikatora WhatsApp.

- Najprawdopodobniej nie była wymagana interakcja ze strony użytkownika.

- Pierwsze próbki malware zostały wykryte w 2024 r.

- W kwietniu 2025 r. Samsung wydał aktualizacje bezpieczeństwa naprawiającą lukę.

Próbki oprogramowania zawierającego spyware zostały wykryte w serwisie VirusTotal. Sądząc po nazwach plików: whatsapp image 2025-02-10 at 4.54.17 pm.jpeg, IMG-20240723-WA0000.jpg wszystko wskazuje na to, że malware był aktywnie rozprzestrzeniany już od 2024 roku, a kanałem komunikacji był właśnie WhatsApp. Powyższy mechanizm ataku przypomina kampanię odkrytą w sierpniu 2025 r., podczas której cyberprzestępcy wykorzystali ten sam wektor ataku do zainfekowania urządzeń Apple, o czym pisaliśmy tutaj. Warto również wspomnieć o polskim akcencie z 2020 r., kiedy to badacz bezpieczeństwa j00ru zademonstrował atak typu 0-click na Samsunga Galaxy Note 10, wykorzystując lukę w aplikacji Samsung Messages.

Schemat ataku

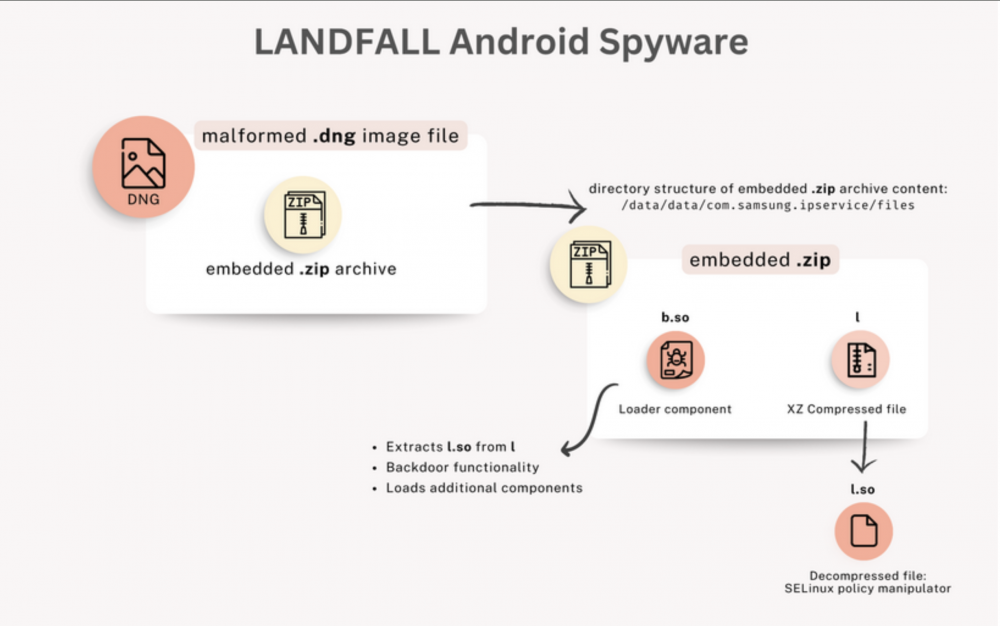

Atak rozpoczynał się od wysłania wiadomości, zawierającej złośliwy załącznik – plik z rozszerzeniem DNG (Digital Negative). Jest to surowy format obrazu, przypominający TIFF. Dropper był doklejony na końcu pliku, jako archiwum ZIP.

Wykorzystując lukę bezpieczeństwa CVE-2025-21042, występującą w biblitece libimagecodec.quram.so, (odpowiedzialnej za przetwarzanie i dekodowanie obrazów), atakujący byli w stanie wyodrębnić pliki bibliotek dołączone do archiwum, a następnie pobrać i zainstalować spyware LANDFALL. Łańcuch ataku wygląda następująco:

Archiwum zawiera dwa pliki: b.so (Bridge Head) oraz skompresowany plik l.xz. Plik b.so pełni funkcję backdoora. Analiza techniczna wskazała, że jest obiektem ELF ARM64, pozbawionym symboli oraz dynamicznie linkowanym. Jego zadaniem jest wypakowanie pliku l.xz oraz nawiązanie komunikacji z serwerem Command & Control (C2), w celu pobrania dodatkowych komponentów malware. Warto zwrócić uwagę na plik l.so, który odpowiada za manipulację polityką SELinux urządzenia, w taki sposób, aby pobrane komponenty malware nie zostały zablokowane (potencjalnie złośliwy kod) oraz mogły działać z podwyższonymi uprawnieniami (eskalacja uprawnień do poziomu jądra systemu).

W tym miejscu nasuwa się pytanie, skąd l.so posiada uprawnienia do manipiulacji polityki SELinux?

Aby odpowiedzieć na to pytanie, należy wrócić do luki CVE-2025-21042. Jest to podatność typu out-of-bounds write, która prowadzi do uszkodzenia pamięci i wykonania kodu atakującego. Kluczowe jest to, że exploit działa w trybie jądra systemu (kernel mode), co w praktyce oznacza całkowitą kontrolę nad urządzeniem, a co za tym idzie pozwala na modyfikację wszystkich mechanizmów bezpieczeństwa, włącznie z SELinux.

Komponenty b.so łączy się z serwerem C2 przez HTTPS, wykorzystując efemeryczne, niestandardowe porty TCP, co utrudnia wykrycie w ruchu sieciowym. Zanim przystąpi do pobrania właściwego ładunku, wysyła do serwera informację, potwierdzającą gotowość do działania.

Jak widać powyżej, w pierwszym kroku do serwera C2 przesyłane są informacje związane z wersją oprogramowania, identyfikatorem agenta (Agent ID), identyfikatorem użytkownika (User ID) oraz ścieżką systemową, w której malware zapisuje swoje pliki na zainfekowanym urządzeniu.

Co ciekawe, atakujący zastosowali technikę certificate pinning, co oznacza że próba podsłuchania ruchu sieciowego zakończy się niepowodzeniem. Klucz publiczny serwera C2 został zakodowany na stałe w pliku b.so. W momencie nawiązywania połączenia klient weryfikuje, czy otrzymany certyfikat serwera odpowiada kluczowi publicznemu, co skutecznie uniemożliwia standardowe ataki typu man-in-the-middle.

Przykładowe dane konfiguracyjne zostały przedstawione poniżej.

Dane konfiguracyjne, zostały umieszczone w pliku b.so w postaci zaszyfrowanej. Atakujący wykorzystali algorytm XOR, z kluczem umieszczonym wewnątrz pliku.

Po pomyślnym nawiązaniu połączenia z serwerem, następuje wysłanie właściwego ładunku. Malware zapisuje surowe bajty jako aa.so, dekompresuje otrzymane dane za pomocą dekodera XZ/LZMA, a wynik zapisuje jako dec_a.so. Następnie, w zależności od wybranej strategii wykonania:

- tryb interaktywny: eksportuje zmienne LD_PRELOAD i PRELOAD_PATH wskazując na plik l.so z polityką SELinux, po czym uruchamia:

LD_PRELOAD=dec_a.so PRELOAD_PATH=../l.so /system/bin/id,

- tryb pasywny: eksportuje zmienną LD_PRELOAD, a następnie uruchamia:

LD_PRELOAD=dec_a.so /system/bin/id.

W powyższych przypadkach malware używa programu id, do załadowania złośliwego kodu. Mamy tu przykład techniki Living-off-the-Land, czyli wykorzystanie narzędzia/oprogramowania zainstalowanego na urządzeniu użytkownika do złośliwych celów.

LANDFALL ma zaimplementowany zaawansowany mechanizm czyszczenia śladów i samozniszczenia, który aktywuje się automatycznie po określonym czasie (~2h). Malware na bieżąco usuwa pliki tymczasowe, zdekompresowane moduły oraz logi z katalogu roboczego /data/data/com.samsung.ipservice/files/, aby utrudnić analizę powłamaniową. W przypadku wykrycia zagrożenia związanego z nietypowym środowiskiem działania (sandbox) lub osiągnięcia limitu czasu, przeprowadza procedurę usuwania wszystkich komponentów (b.so, l.so, dec_a.so).

Malware pozwala atakującemu na przejęcie pełnej kontroli nad urządzeniem. W tym kontekście należy rozumieć m.in.: dostęp do historii połączeń, wiadomości, mikrofonu, aparatu, historii przeglądarki, nagrywanie rozmów, śledzenie lokalizacji GPS. Często użytkownik nie jest świadomy faktu zainfekowania, a automatyczne usunięcie śladów po ściśle określonym czasie znacząco utrudnia analizę powłamaniową, co świadczy o jego zaawansowaniu technicznym.

Kto był celem ataku?

Z przeprowadzonych analiz wynika, że malware był dedykowany na urządzenia Samsung Galaxy S22, S23, S24, Z Fold 4, Z Flip 4, a celem ataku byli użytkownicy na Bliskim Wschodzie, głównie Iraku, Iranie, Turcji, Maroko. Analiza próbek umieszczonych na portalu VirusTotal nie wykazała śladów ataków w innych regionach, co świadczy o precyzyjnie ukierunkowanym charakterze kampanii.

W raporcie opublikowanym przez zespół Unit42 nie przedstawiono jednoznacznie, kto stoi za atakiem. Wszystko wskazuje na to, że LANDFALL jest komercyjnym spyware sprzedawanym rządom. Infrastruktura C2 wykazuje pewne podobieństwa do grupy Stealth Falcon ze Zjednoczonych Emiratów Arabskich (pininig certyfikatów, modularność, targetowanie), jednak nie zostało to jednoznacznie potwierdzone.

Ponadto, użycie specyficznego nazewnictwa w kodzie np.: Bridge Head, wskazuje na powiązanie z vendorami mobilnego spyware takimi jak NSO Group (oprogramowanie Pegasus), Variston (oprogramowanie Heliconica). Obie powyższe firmy używają nazwy Bridge Head dla pierwszego etapu infekcji.

Jak się chronić?

W przypadku opisywanej kampanii ponowne uruchomienie urządzenia skutecznie usuwało LANDFALL, ponieważ malware nie osiągał trwałej persystencji w systemie. Jednak w związku z mechanizmem autodestrukcji i stosunkowo krótkim czasem aktywności na urządzeniu, metoda ta była w praktyce mało skuteczna jako środek ochrony. Atakujący zdążali uzyskać dostęp do interesujących ich informacji, po czym malware samoczynnie usuwał wszystkie swoje komponenty, zacierając tym samym ślady infekcji.

Użytkownik najprawdopodobniej nie był świadomy, że został celem ataku, a jego urządzenie zostało przejęte. W przypadku ataków 0-click całkowita ochrona może być niemożliwa. Warto jednak być na bieżąco z informacjami o aktualizacjach dla używanych systemów, a po wydaniu poprawek bezpieczeństwa niezwłocznie je instalować.

W kwietniu 2025 r. Samsung wydał aktualizacje bezpieczeństwa naprawiające lukę.

Źródło: unit42

~_secmike

Warto jeszcze dodać info o iOS 18.7.2 and iPadOS 18.7.2.

https://support.apple.com/en-us/125633

Nietrudno się domyślić, mając wszystko podane jak na tacy, że Żydzi (powiazania z Pegasus) próbowali inwigilować sąsiadów z Bliskiego Wschodu.

Jak powiedzieć że zrobili go żydzi nie mówiąc że zrobili go żydzi.

Czyli atakował Izrael….

Czy Adobe to think tank służb? Nie wiem, ale się domyślam.

Może jakbym był grafikiem komputerowym, na izolowanym od internetu urządzeniu bym korzystał. Ale są mi potrzebni jak javascript w plikach pdf. Webp od google to samo. Same nowości, nowe kolory wymyślili idziemy z duchem czasu. A żeby coś pożytecznego zrobić faktycznie na lata i dekady to paru nerdów wolontariuszy na cały świat. Model biznesowy vs pasja jak służba Bogu i ludziom, albo mamonie. Jeszcze mamy wolność wyboru dzięki tym paru niezależnym nerdom. Są siły, które mają pieniądze i widzą biznes w tym żeby dorabiać drzwi w murze i będą to robić. Ludzkość musi dojrzeć do tego, że takim ludziom trzeba płacić. Jak nie zapłacisz za firefoxa to “zapłaci” im google.

l.so czy b.so? Automaty Wam nie służą co nie. Żenua!