Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Wymuszanie okupu od użytkowników sprzętu Apple z wykorzystaniem iCloud’a

Sporo uwagi poświęcamy w ostatnim czasie złośliwemu oprogramowaniu klasy ransomware. Znacząca większość wirusów szyfrujących dane swych ofiar atakuje użytkowników systemów Windows. Co ciekawe, właściciele sprzętu Apple padają ofiarą jeszcze bardziej zuchwałych szantażystów.

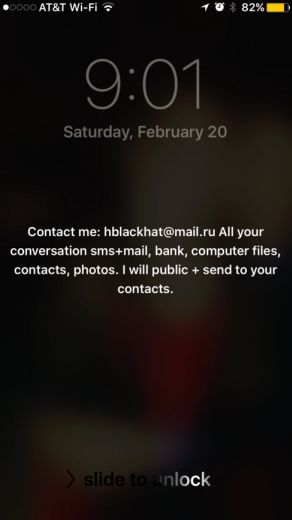

Zablokowany iPhone — informacja od szantażysty (malwarebytes.org)

Malwarebytes opisuje interesujące przypadki szantażystów, którzy za cel obierają sobie użytkowników iGadżetów. W tym przypadku do udanego ataku nie jest wymagana jakakolwiek infekcja urządzenia docelowego, a jego skutki mogą być jeszcze bardziej dotkliwe niż te związane z wirusami szyfrującymi dane.

Atak rozpoczyna się od uzyskania dostępu do konta ofiary w serwisie iCloud. Następnie korzystając z dostępnej tam usługi Znajdź mój iPhone / iPad / Mac szantażysta włącza tryb Utracony w celu całkowitego zablokowania docelowego urządzenia. Oczywiście mając dostęp do konta iCloud przestępca otrzymuje również dostęp do zgromadzonych tam kopii danych.

Tryb Utracony do tego typu szantażu nadaje się idealnie — odblokowanie jest możliwe jedynie po podaniu prawidłowego kodu blokady, możliwe jest również wyświetlenie na urządzeniu dowolnie wybranej wiadomości…

Co to jest tryb Utracony?

W trybie Utracony można zablokować urządzenie za pomocą kodu blokady, aby uniemożliwić innym osobom dostęp do osobistych informacji. Gdy urządzenie jest w trybie Utracony:

Możesz wyświetlić własną wiadomość na ekranie. Na przykład możesz poinformować, że urządzenie zostało utracone lub podać sposób kontaktu z Tobą.

Tryb Utracony jest więc ciekawym przykładem funkcji zabezpieczającej, która może stać się dla użytkownika zabójczą bronią obosieczną. Warto też dodać, że wsparcie Apple nie pomoże nam odzyskać kontroli nad własnym urządzeniem, jeśli nie przedstawimy przekonywujących dowodów na jego legalne posiadanie.

Co ciekawe, tego typu ataki nie są zupełną nowością i swego czas były często spotykane w Australii.

Jak się bronić?

Przede wszystkim usługi wysokiego ryzyka, takie właśnie jak iCloud należy zabezpieczyć silnym i unikalnym w ramach wszystkich naszych serwisów internetowych hasłem. iCloud pozwala również na włączenie dwuskładnikowego uwierzytelniania, co znacznie utrudni potencjalnym intruzom przejęcie naszego konta.

Warto również pamiętać o lokalnych kopiach najważniejszych danych, gdyż przejęcie naszego konta pozwala również intruzowi na zdalne usunięcie całej zawartości naszego urządzenia.

— Wojciech Smol

Oczywiście dwuskładnikowe uwierzytelnienie na numer inny niż backupowany w iCloudzie iPhone :)

Który typowy iUser wpadnie Ci na to, by podać nr telefonu inny niż ten, z którego korzysta? :D