Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wykorzystują “złośliwe” kody QR i przejmują dostęp do komunikacji w komunikatorze Signal.

Google ostrzega o kampaniach hackerskich prowadzonych przez rosyjskich rządowych hackerów.

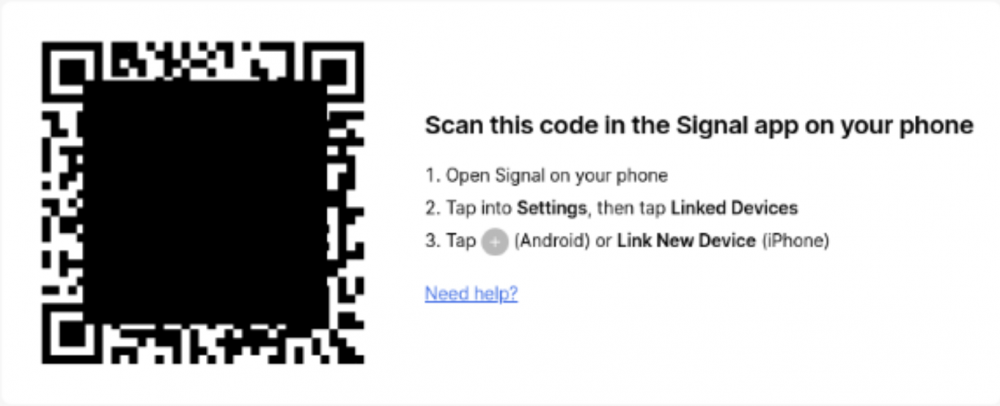

W atakach wykorzystywana jest funkcja “Połączone urządzenia” (ang.: linked devices). Funkcja ta umożliwia równoległe korzystanie z Signala na różnych urządzeniach.

Bardziej podejrzliwi czytelnicy już czują co się tutaj święci… No właśnie – do ofiary podrzucany jest QR kod z prośbą jego zeskanowania. Jeśli ktoś przeskanuje kod (w aplikacji) oraz wykona procedurę linkowana, umożliwi dostęp atakującym do swojej przyszłej komunikacji. To mniej więcej tak jakby atakujący miał działającego w czasie rzeczywistym klona Twojego Signala.

If successful, future messages will be delivered synchronously to both the victim and the threat actor in real-time, providing a persistent means to eavesdrop on the victim’s secure conversations without the need for full-device compromise.

Kod QR dostarczany jest różnymi wariantami phishingu (w szczególności w appkach udających te używane przez ukraińskie wojsko, linki podrzucane e-mailem, …).

Widziano też warianty fizycznego przejmowania telefonów na polu walki (Ukraina) i linkowanie ich do lewych instancji Signala, należących do Rosjan.

(…) we have also seen malicious QR codes being used in close-access operations. APT44 has worked to enable forward-deployed Russian military forces to link Signal accounts on devices captured on the battlefield back to actor-controlled infrastructure for follow-on exploitation.

Google, który bada kampanię wskazuje, że jest ona trudno wykrywalna, ze względu na prosty fakt – mało kto monitoruje pod względem bezpieczeństwa fakt linkowania innej instancji Signala do danego konta. W ostatnim opracowaniu od Google pokazana jest też garść historycznych ataków tego typu (nie jest to więc całkowicie nowość).

Garść rad na koniec:

- Posiadaj w pełni zaktualizowaną wersję Signala (ostatnia wersja dodały dodatkowe zabezpieczenia przed atakiem opisywanym w tym tekście)

- Zachowaj ostrożność przy skanowaniu kodu QR w appce (zawsze miej wiedzę co chcesz osiągnąć skanując kod, czytaj dokładnie komunikaty; jeśli nie chcesz za wiele myśleć – w ogóle nie skanuj kodów QR w Signalu)

- Start procedury linkowania obcego urządzenia może być zainicjowany również linkiem wysłanym na Signala. Uważaj na “dziwne” linki (np. zaproszenia do grupy) i nie akceptuj “w ciemno” komunikatów, które są prezentowane po kliknięciu w taki link.

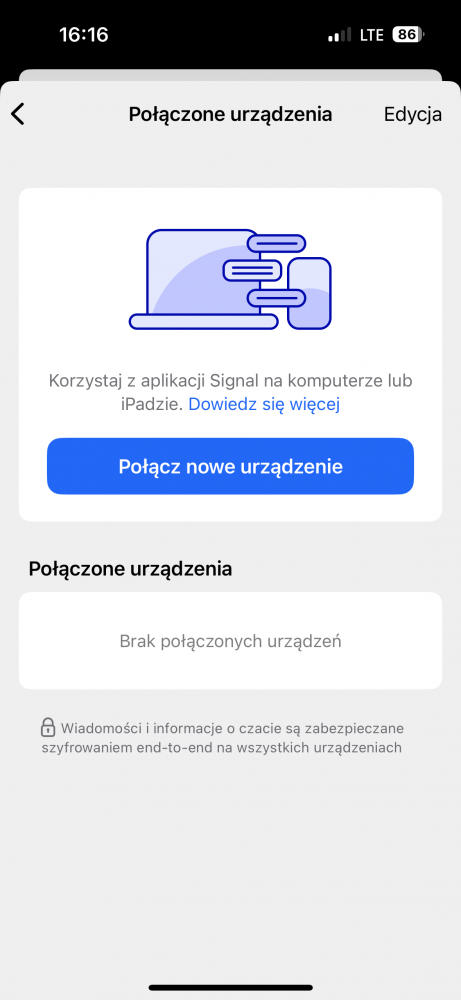

- Możesz sprawdzić czy nie posiadasz żadnych “podlinkowanych”, obcych urządzeń: Signal -> Ustawienia -> Połączone urządzenia

~ms

Signal już to naprawił.

nie jest napisane, że Zero Day, ale aktualizacja jest potrzebna