Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wygląda na to, że wyciekły klucze do podpisywania appek systemowych Samsunga / LG / paru innych ~vendorów. Google ostrzega

Wyciek wyciekiem, ale działający w Google Łukasz Sierwierski donosi, że komuś w rzeczywistości udało się podpisać malware kluczem:

Platform certificates used to sign malware.

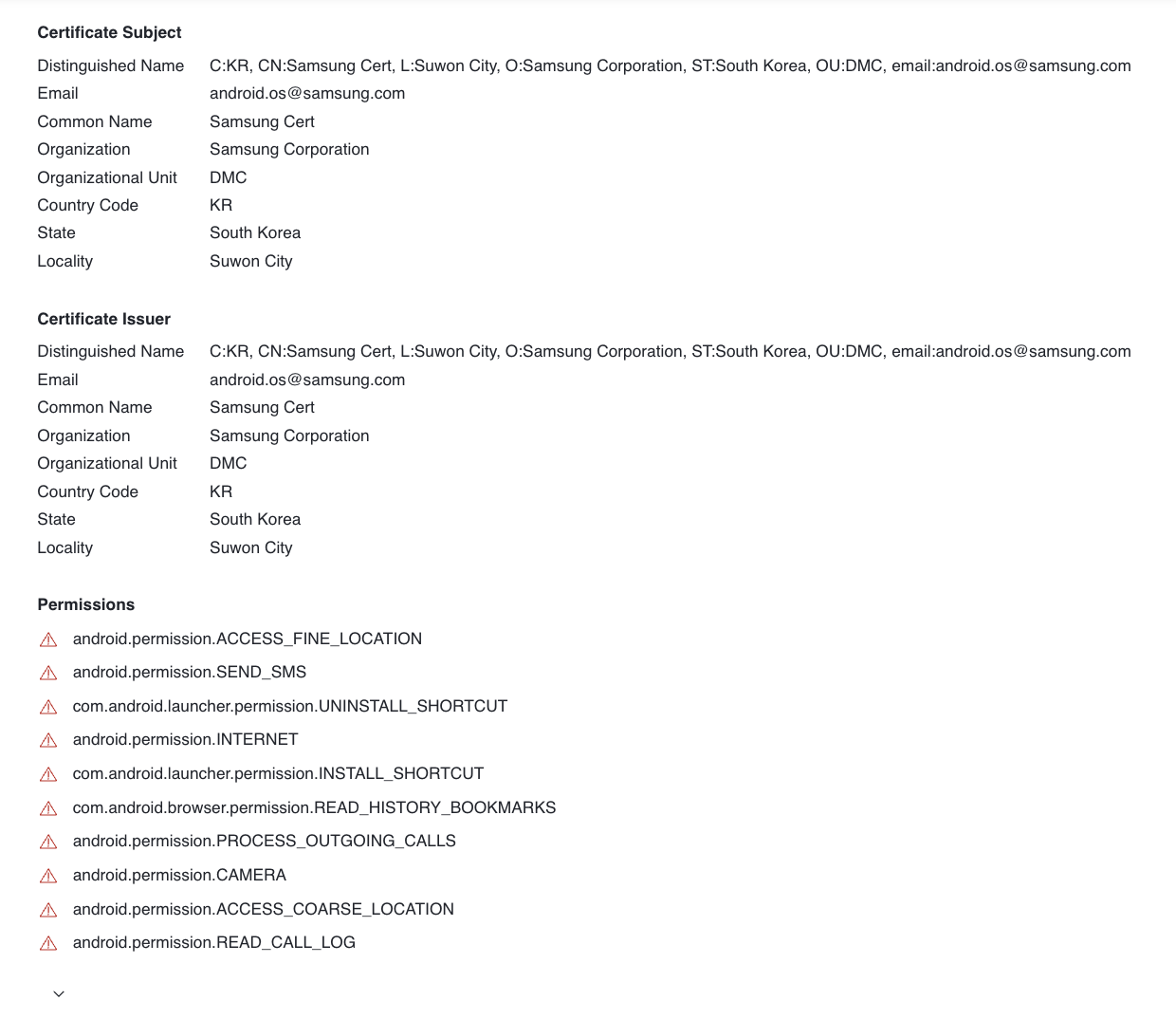

Przykład? Zerknijcie np. tutaj: https://www.virustotal.com/gui/file/b1f191b1ee463679c7c2fa7db5a224b6759c5474b73a59be3e133a6825b2a284/details

Nie wygląda to zbyt optymistycznie:

Co daje takiemu malware podpisanie certyfikatem platformy? Może on działać na użytkowniku, z którego korzystają appki systemowe, dostarczane z telefonem przez producenta, a dokładniej:

A platform certificate is the application signing certificate used to sign the “android” application on the system image. The “android” application runs with a highly privileged user id – android.uid.system – and holds system permissions, including permissions to access user data. Any other application signed with the same certificate can declare that it wants to run with the same user id, giving it the same level of access to the Android operating system.

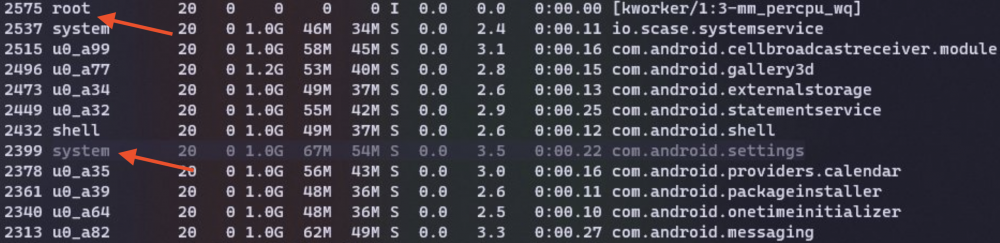

Nie jest to wprawdzie root, ale użytkownik system ma zazwyczaj dosyć rozległe uprawnienia:

Co więcej wygląda na to, że klucz cały czas jest używany do podpisywania appek…

Są też dobre wieści:

- Atakujący nie otrzymuje uprawnień roota (chociaż jego uprawnienia w wyniku skutecznego są wysokie)

- Ofiara musi (musiała) zainstalować “lewą” appkę spoza oficjalnego app sklepu (taka appka mogłaby podszywać się pod aktualizację jakiejś appki systemowej).

- Google uruchomił dodatkowe procedury tak żeby zminimalizować skuteczność ew. ataków:

OEM partners promptly implemented mitigation measures as soon as we reported the key compromise. End users will be protected by user mitigations implemented by OEM partners. Google has implemented broad detections for the malware in Build Test Suite, which scans system images. Google Play Protect also detects the malware. There is no indication that this malware is or was on the Google Play Store. As always, we advise users to ensure they are running the latest version of Android.

Jakich producentów klucze wyciekły? Zerknijcie na hashe wskazane w oryginalnym wpisie oraz użyjcie Virustotala.

Podziękowania dla InformatykaZakładowego oraz Kuby Wojciechowskiego za konsultacje dotyczące omawianego problemu.

~Michał Sajdak

No to nieco zabarwiliście. Dzięki tej podatności można zdobyć uprawnienka system i nadać sobie dowolne uprawnienia androidowe. Czytaj można wyciągnąć praktycznie wszystkie dane z telefonu. Inna sprawa że mając ten poziom uprawnień to eskalacja do roota jest turbo prosta bo polityki selinuxa dla aplikacji typu system są bardzo poluzowane i dostajemy dostęp do całej masy sterowników które można atakować, a większość vendorów nie dba wcale o sterowniki które są dostępne dla użytkownika system bo to i tak wysoki poziom uprawnień więc nawet tego nie łatają. Inna sprawa to dostęp do demonów uruchomionych jako root. No ale powiedzmy że to tylko system i nic się nie stało. Toszto pełna kompromitacja systemu 🤦

No system to b. dużo, ale przecież to nie jest root jeszcze. Tzn. trzeba wykonać drugi krok (co ciekawe były takie historie w przeszłości -> https://exploit.kitploit.com/2020/11/zte-blade-vantage-z839-emodeapk.html tu trzeba było wykorzystać “extra ficzer” żeby zdobyć roota)

:D.