Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wyciek z forum prostytutek i ich klientów – hasła przechowywane bcrypt, a i tak udało się dużo z nich złamać!

Wyciek tej jest niby jak każdy inny, ale ma on w sobie kilka elementów wartych uwagi:

- Dość wrażliwa branża z całkiem pokaźną bazą wyciekniętych kont (prawie 300 000)

- Do ataku wykorzystano niedawno odkrytą lukę 0-day w vBulletin (czy 1-day), dającą możliwość dostępu na serwer bez uwierzytelnienia (nie było to najczęściej chyba wykorzystywane w tego typu akcjach SQL injection). Osobiście nie polecamy odwiedzać skompromitowanego serwisu (RCE = możliwość wgrania tam przez atakującego różnych dodatkowych ciekawostek).

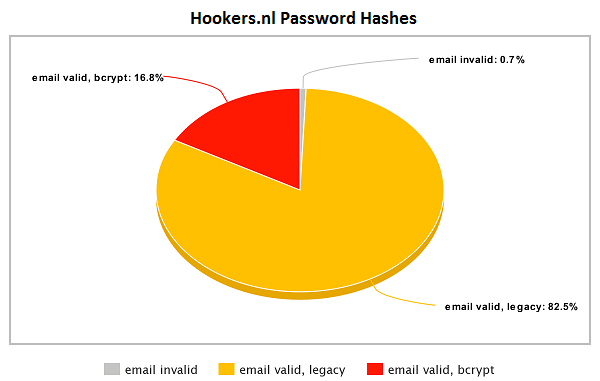

- System przechowywał dwa rodzaje hashy (stary MD5, ale było też sporo haseł zapisanych bcryptem – jednym z bezpieczniejszych algorytmów o którym piszemy w naszej książce):

- Wśród haseł przechowywanych z wykorzystaniem bcrypt udało się złamać w krótkim czasie (i to na jednym GPU) aż 24% haseł – jak widać nawet użycie najbezpieczniejszego algorytmu niewiele znaczy jeśli pozwalamy na tworzenie prostych haseł.

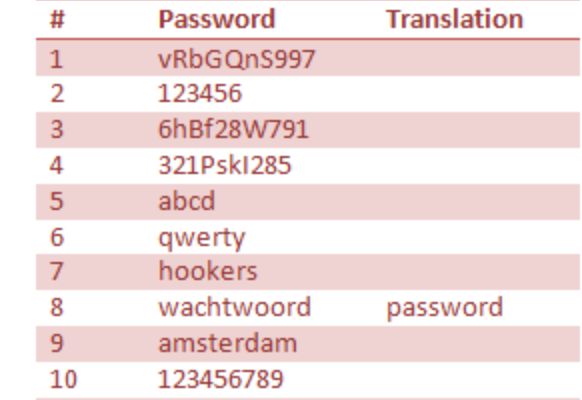

- Spośród wszystkich złamanych haseł, najczęściej wykorzystywano takie (niezawodny 123456 dość wysoko :)

–ms

Warto zaznaczyć, że bezpieczeństwo bcrypt jest regulowane, w zależności od oczekiwanego bezpieczeństwa i dostępnej mocy obliczeniowej.

Oczywiście, ustawienie musiałoby być absurdalnie wysokie (nierealne w rzeczywistym użyciu), żeby zabezpieczyć tak proste hasła jak 123456.

Zawsze mnie coś ciekawiło. Ja rozumiem jak wiele osób mogło wpaść na takie same hasła typu 111111 123456 qwerty czy jakieś wzorki na klawiaturze typu qazxsw 1qazxsw23edc. Ale kurde na 1 miejscu jest jakiś dziwny twór. Jakim cudem tyle osób wpadło na takie samo hasło, za którym nie stoi jakas prosta logika robienia wzorkow/linii prostych/ lini łamanych/ ciągów liczbowych na klawiaturze albo po prostu jakichś słów że słownika? Proszę o wyjaśnienie.

The top 35 cracked passwords show that the most popular passwords were relatively short and simple. It was striking that ‘vRbGQnS997’ was 1320 times in total and therefore the most used. One explanation is that this was created automatically for spam activities.

No tak, nieśmiertelne 123456, jak zwykle :-D

Bębni się już z dziesięć lat żeby nie stosować ale co tam.

Swoją drogą “Wyciek z forum prostytutek i ich klientów…” Zdecydowanie jestem mało dzisiejszy. Nawet nie wiedziałem że takie fora istnieją :-P Dodatkowo “300 000”?! :-O Toż to chyba przebija najbardziej poczytne fora w Polsce. Jestem odrobinkę zdziwiony. Pewnie nie powinienem.

Ciekawi mnie pozycja 1, 3 i 4 z listy – w końcu to nie coś w stylu “qwerty123”, a somehow są wysoko na liście.

Czym jest ten ciąg vRbGQnS997 ?

“jak widać nawet użycie najbezpieczniejszego algorytmu niewiele znaczy jeśli pozwalamy na tworzenie prostych haseł” – przynajmniej (jak rozumiem) załączona w tym algorytmie sól spowolniła prędkość łamania haseł

Ktoś może wyjaśnić zagadkę popularności haseł na pozycjach 1,3 i 4? Wydaje się, że w porównaniu z qwerty są mało oczywiste.

@Marek

Spamboty?

Lepiej jest korzystać z gotowców (sklep internetowy/forum/CMS) czy pisać stronę od zera?

z gotowców, żeby nie popełnić dziesiątek błędów i podatności które popełnisz sam / popełni firma pisząc to od zera. Nad gotowcami pracują dziesiątki ludzi. Ktoś poruszy aspekt bezpieczeństwa w wordpressach, phpbb, joomli ALE – to nie skrypty są podatne, ale wtyczki do nich, które każdy może napisac :/

@tmk

Ale jaką stronę, dla kogo, za ile?

Odpowiedź zależy od wielu czynników.

rozwiązuję zagadkę. Prawdopodobnie hash czegoś prostego np. aqswde12 oraz vRbGQnS997 jest taki sam. Md5 nie zapewnia unikalności ciągu w dużej skali.

Jak to piszą : “But hashes are not about “unique”, they are about “unique enough”.

Też mnie zastanawia ciąg vRbGQnS997. Może to końcówka linku do “top of the top”? :D

Co do hasła na 1wszym miejscu to stawiam na jakiś skrypt zakładający konta (do spamowania czy fiszingu).

Very Rare But Good quantity not sufficient a to 997 to hgw

Zaciągnięte z innej strony wyjaśnienie hasła z pierwszego miejsca:

“The top 35 cracked passwords show that the most popular passwords were relatively short and simple. It was striking that ‘vRbGQnS997’ was 1320 times in total and therefore the most used. One explanation is that this was created automatically for spam activities. Other findings of the analysis are that some accounts are registered with mail addresses with domain names of government organizations, such as ministries, and that IP addresses show that the forum was frequently visited from corporate networks.”