Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wyciek danych z Europejskiej Agencji Kosmicznej. Co zostało ujawnione?

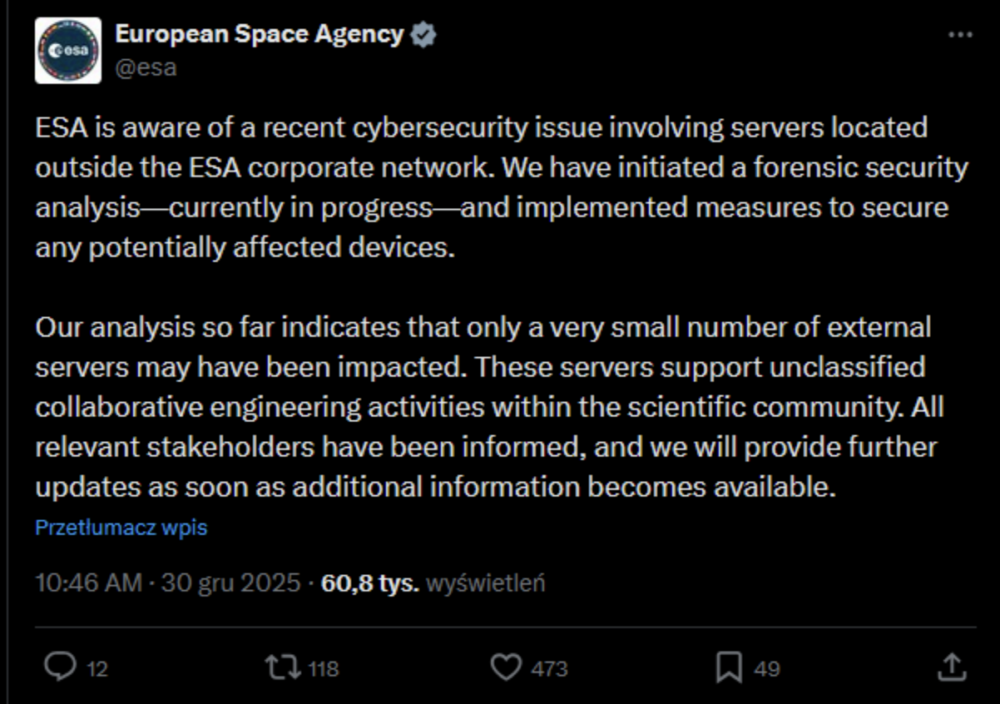

30 grudnia 2025 r. na portalu X (dawniej Twitter) Europejska Agencja Kosmiczna (ESA) oficjalnie potwierdziła, że padła ofiarą ataku cybernetycznego. Zgodnie z oświadczeniem, atakujący uzyskali dostęp do serwerów zewnętrznych Agencji, służących m.in. do koordynacji prac badawczych społeczności naukowej. Incydent bezpieczeństwa dotyczył jedynie niewielkiej liczby serwerów, a systemy wewnętrzne nie były narażone na atak. Czy aby na pewno?

TLDR:

- Europejska Agencja Kosmiczna za pośrednictwem platformy X potwierdziła, że padła ofiarą cyberataku.

- Zgodnie z oficjalnym oświadczeniem ESA, atakujący uzyskał dostęp do serwerów zewnętrznych Agencji, służących m.in. do koordynacji prac grup badawczych.

- Jednocześnie zapewniono, że wykradzione dane nie są krytyczne dla funkcjonowania Agencji, należą do tzw. informacji niesklasyfikowanych, dotyczących zagadnień technicznych

- Za atakiem stoi aktor, posługujący się pseudonimem 888.

- Na jednym z forów cyberprzestępczych opublikował ofertę sprzedaży około 200 GB danych wykradzionych z systemów ESA.

- Oferowana paczka zawiera prywatne repozytoria Bitbucket, Jira, poświadczenia logowania, tokeny uwierzytelniające, dokumentacje techniczne projektów oraz wiele innych interesujących informacji.

- W ocenie analityków udostępnione próbki danych są wiarygodne.

ESA w swoim oficjalnym oświadczeniu stara się uspokoić opinię publiczną, tłumacząc że wykradzione dane nie są krytyczne dla funkcjonowania Agencji. Są to jedynie informacje jawne (unclassified), związane z projektami inżynieryjnymi, prowadzonymi w ramach społeczności naukowej. Nadal trwają prace związane z analizą powłamaniową, a wszystkie zidentyfikwane jako podatne urządzenia zostały odpowiednio zabezpieczone.

26 grudnia, na jednym z forów cyberprzestępczych pojawiła się oferta sprzedaży danych, które mają rzekomo pochodzić z systemów ESA. Atakujący, posługujący się pseudonimem “888” stwierdził, że uzyskał dostęp do systemów agencji i przez prawie tydzień eksfiltrował dane. Co więcej, nie były to tylko pojedyncze serwery, ale całe środowiska służące do zarządzania projektami IT i tworzenia oprogramowania (Bitbucket, Jira). Na dowód swoich działań udostępnił próbki wykradzionych danych.

Z informacji udostępnionych na forum można wyczytać, że atakujący jest w posiadaniu ok. 200 GB danych, zawierających m.in.:

- prywatne repozytoria Bitbucket (można się domyślać, że chodzi o kody źródłowe projektów, w tym skrypty, narzędzia),

- bliżej nieokreślone poświadczenia uwierzytelniające (klucze API, tokeny, hasła),

- potoki CI/CD, czyli zautomatyzowane procesy budowania i wdrażania oprogramowania bezpośrednio na produkcję. UWAGA: atakujący zyskał możliwość wstrzykiwania backdoorów i automatyczną dystrybucję złośliwego oprogramowania do punktów końcowych.

- pliki konfiguracyjne, skrypty SQL,

- dokumentacja techniczna projektów,

- potencjalne dane kontaktowe do podmiotów współpracujących z ESA, co może skutkować kampanią phishingową.

Co wiemy o atakującym?

Atakujący, posługujący się pseudonimem 888, jest znany w kręgach cyberprzestępczych, jako postać wzorująca się na aktywności IntelBrokera. Trwają spekulacje, że jest to ta sama osoba, ponieważ schemat ataku na ESA niemal idealnie wpisuje się w model operacyjny przypisywany IntelBrokerowi.

Spektakularny atak na duże organizacje/instytucje państwowe, brak żądania okupu, dane nie zostają uszkodzone/zaszyfrowane, praktycznie natychmiastowe wystawienie oferty sprzedażowej (płatność w kryptowalucie Monero), to tylko niektóre z cech charakterystycznych dla obu brokerów danych.

Takie zachowanie odróżnia ich od członków grup ransomware, skupionych głównie na zaszyfrowaniu infrastruktury oraz negocjacjach okupowych i wskazuje na motywację finansową. Informacja staje się towarem, a atakujący wystawiając dane na sprzedaż liczą na szybki zysk i sławę.

Na ten moment mało wiemy na temat wektora ataku oraz potencjalnie wykorzystanych luk. Na szczegóły techniczne przyjdzie nam poczekać do czasu zakończenia analizy powłamaniowej. Pytanie tylko czy ESA zdecyduje się udostępnić raport techniczny, czy też zasłoni się klauzulą poufności.

Źródło: bleepingcomputer.com, x.com

~_secmike