Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wprowadzenie do bezpieczeństwa IT – przeszło 12 godzin kompleksowej wiedzy od Sekuraka. Ostatnia edycja w tym roku + rabat 50%

Jeśli chcesz w sprawny, praktyczny sposób rozpocząć swoją przygodę z bezpieczeństwem IT – zapraszamy na zaktualizowaną edycję szkolenia: Wprowadzenie do bezpieczeństwa IT [tutaj zapisy].

W trakcie dwudniowego szkolenia mamy: ogrom pokazów praktycznych, dostęp do nagrania szkolenia, wartkie prowadzenie, dostęp do aktualnej wiedzy (robimy ciągła aktualizację treści tego szkolenia na podstawie bieżących zagrożeń), dostęp do doświadczonego prowadzącego oraz dużo materiałów dodatkowych. Zobaczcie zresztą jedną z publicznych opinii:

Jeśli chcesz w skondensowany sposób zapoznać się ze szkoleniem (w tym oglądnąć w ramach demo jego fragmenty), zapraszamy tutaj: https://wprowadzenie.sekurak.pl/

Podsumowanie najważniejszych informacji o szkoleniu:

- można w niej uczestniczyć aż z 50% rabatem.

Standardowy koszt szkolenia 1999 PLN netto. Koszt z rabatem: 999 PLN netto (2 dni, w tym dodatkowo dostęp do zapisu filmowego). Zapisując się, wystarczy w uwagach powołać się na ten wpis lub podać kod: wprowadzenie-50 - Otrzymujesz świeżą wiedzę. Agenda jest cały czas aktualizowana zarówno o nowe pokazy praktyczne jak i przykłady zagrożeń. Czasem będziesz w stanie zobaczyć analizę ataków, które miały miejsce raptem parę tygodni przed szkoleniem.

- szkolenie będzie nagrywane, a nagranie będzie dostępne dla każdego uczestnika aż przez 12 miesięcy.

Jeśli nie opowiada Ci termin szkolenia, możesz zapisać się w normalnym trybie. Otrzymasz wtedy materiały szkoleniowe oraz nagranie szkolenia – jak każdy inny uczestnik (dostęp do nagrania przez 12 miesięcy od daty zakończenia szkolenia). - szkolenie zawiera ogrom jasno podanej wiedzy, w trakcie zobaczycie kilkadziesiąt case studies czy pokazów na żywo. Szkolenie było dopracowywane przez wiele ostatnich lat; część mniej atrakcyjnych tematów została z niego usunięta, znaczna liczba świeżych elementów została z kolei dodana.

Dodatkowo w pakiecie uzyskasz:

- prezentację ze szkolenia w formie PDF

- pakiet dokumentacji (format docx) do wykorzystania w swojej firmie. Przykładowa polityka bezpieczeństwa. Przykładowy standard zabezpieczania laptopa / PC. Przykładowa procedura reagowania na incydenty bezpieczeństwa.

Do kogo kierowane jest szkolenie?

Do wszystkich osób z IT. Przy czym nie wymagamy doświadczenia związanego z bezpieczeństwem. Do tej pory w szkoleniu uczestniczyły osoby należące do takich grup kompetencyjnych:

- administratorzy (po szkoleniu mogą od razu wdrożyć w swoich organizacjach konkretne zalecenia, czy sprawdzić bezpieczeństwo swoich systemów; bez problemu poruszają się w żargonie przyjętym w świecie ITsec)

- programiści (część z nich po szkoleniu od razu znajduje luki w swoich aplikacjach i je koryguje; wszyscy – dobitnie uświadamiają sobie na konkretnych przykładach, że aplikacje webowe oraz ich bezpieczeństwo jest obecne wszędzie – urządzenia sieciowe / API / IoT – żeby wymienić tylko kilka)

- osoby odpowiedzialne za bezpieczeństwo w firmie (czasem zachodzi potrzeba uzupełnienia swojej wiedzy, czy wręcz pozyskania kompleksowych, aktualnych informacji o bezpieczeństwie IT – tę ostatnią potrzebę obserwujemy w momencie gdy ktoś otrzymał dość enigmatyczne zadanie “zajęcia się bezpieczeństwem IT w firmie”)

- pracownicy SoC (Security Operation Center) (szkolenie to świetny, błyskawiczny oraz praktyczny przegląd po potencjalnych problemach z którymi stykają się tego typu osoby. Dzięki szkoleniu oszczędzają czas na research, w momencie kiedy trzeba szybko reagować na incydent)

- osoby odpowiedzialne za ochronę danych osobowych / compliance (suche procedury często niewiele zmieniają, z drugiej strony sama techniczna wiedza związana z bezpieczeństwem IT bywa często stosowana bez umiaru; szkolenie stara się pokazać odpowiedni balans pomiędzy podejściem formalnym a stricte technicznym. Uspokaja paranoików, ale pokazuje również istotne zagrożenia, o których nikt nie myśli. Jak wspominaliśmy wcześniej, całość umożliwia również sprawne zapoznanie się z żargonem spotykanym w świecie technicznego bezpieczeństwa IT)

- managerowie IT (odbycie szkolenia umożliwia sprawną rozmowę z “bezpiecznikami”; a wiadomo – nie ma nic lepszego dla bezpiecznika IT niż szef, który rozumie dylematy i zagrożenia, z którymi spotykają się na codzień osoby związane z bezpieczeństwem IT).

Agenda szkolenia. Dzień pierwszy (~6h, z przerwami)

Zamiast wstępu – pokaz na żywo przejęcia kamery CCTV.

Byliście kiedyś na szkoleniach, które polegały na “slajdowisku”? No więc u nas zaczynamy od razu od widowiskowej praktyki, zrozumiałej dla każdego (z IT :). Kilka minut i absolutnie od zera zobaczycie jak można zlokalizować lukę w profesjonalnej kamerze IP (w naszym LAB). Na koniec – jeden prosty link, który bez uwierzytelnienia umożliwia sterowanie kamerą, dostęp do nagrań czy nawet jej zbackdoorowanie. Jeszcze raz – wszystko zajmuje kilka minut i tłumaczone jest językiem dla osób, które niekoniecznie muszą mieć doświadczenie z bezpieczeństwem IT.

Zazwyczaj po tej wprowadzającej sesji ludzie pytają się – ale jak się zabezpieczyć? Gdzie poszukać informacji o lukach w innych modelach? Jak sprawdzić czy moje urządzenia są podatne? Czy mógłbyś wkleić na chacie tego linka-exploita? Oczywiście na bieżąco odpowiadamy na te (i inne) pytania.

Podstawy rekonesansu infrastruktury IT

To kolejny temat, który pojawia się dość naturalnie po wstępie. No właśnie – czy można w prosty sposób zlokalizować urządzenia sieciowe czy różne “zapomniane” systemy/aplikacje wystawione do Internetu przez daną firmę? Jak poznać publiczne adresy IP przypisane do danej firmy? Ile (oraz jakich) rekordów danych wyciekło w ramach danej domeny? Czy taki rekonesans można wykonać w pełni pasywnie (tj. nie dotykając w żaden sposób analizowanej infrastruktury)?

Odpowiedzi na te pytania ponownie pojawiają się w formie praktycznej. Gotowe, sprawdzone narzędzia, analiza na żywo czy możliwość przećwiczenia na żywo przez uczestników pokazywanych tematów.

Jak tego typu rekonesans realizowany przez wewnętrzne IT może podnieść bezpieczeństwo całej firmy? Jak się chronić przed wrogim rekonesansem? Tak, tego typu tematy również poruszamy w bloku recon.

W jaki sposób atakowane są firmy / użytkownicy – i jak temu zapobiec?

Po technicznej dawce informacji z poprzednich bloków czas na kilka aspektów, które mogą przydać się również osobom nie będącym stricte związanymi z IT. Kilka przykładowych tematów, które omawiamy w ramach tego bloku:

- historia dwóch firm, które w wyniku przejęcia dostępu do skrzynek pocztowych straciły duże pieniądze [jak to się odbywa? jakie są warianty? na co uważać? ]

- jak nagranie kilkunastu sekund Twojego głosu może umożliwić idealny vishing [czyli voice phishing; napastnicy mogą stworzyć niemal dowolną frazę “wypowiedzianą” przez Ciebie; jest tu pewne live demo i krótkie rozważania czy takie ataki zdarzają się w rzeczywistości]

- od wycieku, przez podrobione dokumenty aż po kredyt zaciągnięty w imieniu ofiary [ wszystkie kroki tego typu ataku zobaczymy na realnych scenariuszach, dwa słowa również o tym jak się bronić przed byciem oszukanym ]

- nie może tutaj też zabraknąć często “granych” przez cyberprzestępców tematów dookoła smartfonów. SIM SWAP i czyszczenie kont bankowych na kwoty idące w setki tysięcy złotych, czy triki umożliwiające wykradzenie naszych danych logowania do bankowości. Już do znudzenia – nie zabraknie tutaj również metod ochrony

- czy skanowanie kodów QR w środkach komunikacji publicznej jest bezpieczne? Czy samo kliknięcie linka w SMSie grozi infekcją telefonu? W jaki sposób oszuści tworzą reklamy w zasadzie idealnie podszywające się pod duże instytucje?

Jak ransomware dostaje się do firm?

Otwarcie złośliwego załącznika (tak zakończyliśmy poprzedni moduł) – to jedna z dróg dostawania się ransomware do firm. Ale czy najczęstsza? Zobaczymy zatem garść aktualnych statystyk. Przyjrzymy się z lotu ptaka realnym atakom ransomware na firmy (jak się dostał? jak szybko go wykryli? jak długo trwała obsługa incydentu?). Zobaczycie również przykładową relację działania ransomware w polskiej firmie (relacja jednego z naszych czytelników, z punktu widzenia szeregowego pracownika). Będą także dwa słowa o podstawach tzw. threat intelligence.

Na koniec będzie sporo rad dotyczących zasad higieny antyransomware – zarówno od strony IT jak i z punktu widzenia szeregowego pracownika. Uczestnicy otrzymają również linka do ~kilkunastostronicowego sekurakowego materiału, omawiającego rekomendowany sposób obsługi incydentu ransomware czy przygotowania się na takowy.

Całość przeplatana jest również ciekawymi anegdotami z incydentów ransomware czy wpadkami samych cyberprzestępców. Swoją drogą – prowadzący za prezentację o ransomware otrzymał pierwsze miejsce w ankietach uczestników – na branżowej konferencji Techrisk (2021r).

Elementy bezpieczeństwa informacji

Był incydent? – o to teraz mamy budżet na bezpieczeństwo! Nie było incydentu? Kryzys – obcinamy budżety :) Z takim podejściem boryka się wiele firm. No więc ile tak naprawdę warto wydawać na bezpieczeństwo? Na to pytanie odpowiemy przy okazji tematu: zarządzanie bezpieczeństwem / analiza ryzyka (tutaj zobacz opracowanie prelegenta – właśnie o temacie analizy ryzyka IT).

W tym bloku będzie również o: poufności, integralności, dostępności, rozliczalności. Co to jest? Który z tych atrybutów jest najważniejszy? A może jest to źle postawione pytanie? Będzie też co nieco o politykach bezpieczeństwa, a w ramach podsumowania uczestnicy otrzymają przykładową politykę bezpieczeństwa (format docx) do własnego wykorzystania.

Jeśli kogoś mniej interesują polityki, będzie można pobrać od nas przykładową ~instrukcję zabezpieczenia stacji roboczej czy procedurę reagowania na incydenty bezpieczeństwa (oba dokumenty do dowolnego wykorzystania w ramach swojej organizacji).

Wybrane zagadnienia bezpieczeństwa warstwy sieciowej

Na dobre podsumowanie pierwszego dnia mamy to co, wiele osób uważa za najciekawsze :-) Czyli:

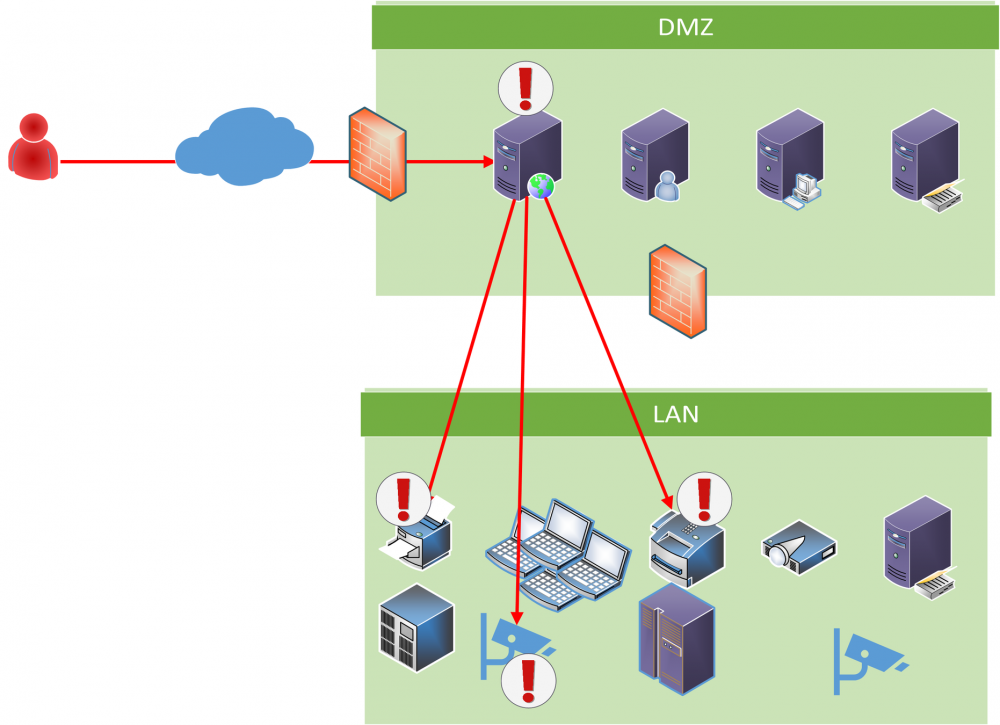

- Firewalle to nie tylko zablokowanie paru portów :)

Kilka słów o funkcjach które spełniają nowoczesne firewalle, trochę o DMZ-tach i częstych grzechach podczas wydzielania tych stref. Zobaczmy również jak zbadać szczelność firewalla, używając do tego narzędzia nmap.

Po 20 minutach będziesz wiedzieć właśnie: do czego służy nmap, a do czego nie służy :) Jak go używać żeby nie popsuć czegoś w sieci. Jak nie popełnić kilku szkolnych błędów podczas korzystania z tego narzędzia, a także jak zacząć przygodę z nieco bardziej zaawansowanymi funkcjami tego narzędzia. - Jeden z wielu ataków podsłuchu, działający w większości sieci LAN.

Brzmi intrygująco? No więc od razu uderzymy “z grubej rury” pokazując podsłuch rozmowy VoIP-owej. Będą gotowe narzędzia oraz nieco później wytłumaczenie działania ataku oraz rekomendowanych strategii ochrony. - Systemy IDS – jako jeden z elementów monitoringu bezpieczeństwa sieci

Wykrywanie intruzów zaprezentujemy na przykładzie narzędzia Snort. Zobaczymy w jaki sposób taki system jest komplementarny do firewalla, zastanowimy się czy jego ominięcie jest możliwe a również gdzie taki system umieszczać w sieci. Będzie również pewne nawiązanie do systemów WAF – Web Application Firewall. - HTTPS – przed czym chroni a przed czym nie. Tutaj w ramach jednego z live demo zobaczymy logowanie się do banku (będzie w przeglądarce szara kłódka), przy jednoczesnym wyłuskaniu od strony atakującego loginu oraz hasła w formie jawnej.

Bezpieczeństwo WiFi – kilka żelaznych zasad bezpieczeństwa

W zasadzie jest to fragment poprzedniego bloku, ale warto go wyróżnić jako praktyczne podsumowanie dnia pierwszego. Nie będziemy też oszukiwać – jeśli w trakcie szkolenie jest dużo pytań, to są one adresowane na bieżąco i wtedy blok o bezpieczeństwie WiFi rozpoczyna dzień drugi.

W każdym razie uczestnicy mają okazję zobaczyć coś, co najbardziej zapada w pamięć: dema na żywo:

- skanowanie okolicznych sieci WiFi (wszystko legalne) – w tym krótkie wprowadzenie do tematyki wymaganego sprzętu

- łamanie hasła do WPA2 z wykorzystaniem GPU (pobranie hasha, przygotowanie hasha, atak słownikowy / bruteforce)

Nie zabraknie również krótkiego wstępu do WPA2-Enterprise czy paru nietypowych ataków na WiFi. Całość oczywiście uzupełniona praktycznymi radami – jak się chronić.

Agenda szkolenia – dzień drugi (~6h, z przerwami)

Bezpieczeństwo aplikacji www – praktyczne wprowadzenie

Drugi dzień warto rozpocząć od razu od praktycznych pokazów:

- Atakowanie pozornie bezpiecznego ekranu do logowania

- Pokaz przykładowego, świeżego ataku na znane oprogramowanie wykorzystywane do budowy serwisów webowych / intranetów czy innych rozbudowanych aplikacji. Atak ten swoją drogą widzieliśmy w Polsce – efekt finalny to instalacja na serwerze koparki kryptowalut i dalsza penetracja infrastruktury

- Wgrywanie w nieoczywisty sposób backdoorów do aplikacji

- Kilka absurdalnie prostych do wykorzystania podatności w aplikacjach dużych firm

Po tej rozgrzewce zobaczymy kilka ciekawych dokumentacji ułatwiających życie deweloperom, administratorom czy osobom formułjącym wymagania dla dostawców aplikacji. Będzie też kilka słów o jeszcze gorącym dokumencie OWASP Top Ten (edycja 2021).

W pewnym skrócie – otrzymacie tutaj w ramach tego bloku esencję świeżej wiedzy z obszaru bezpieczeństwa aplikacji webowych. Zresztą to właśnie o tym temacie sekurak przygotował unikalną książkę: Bezpieczeństwo aplikacji webowych.

Uwaga, jeśli ktoś uważnie czyta – to mała niespodzianka. Każdy uczestnik szkolenia otrzyma linka do zapisu filmowego 4-godzinnego szkolenia Michała Bentkowskiego: wprowadzenie do bezpieczeństwa aplikacji webowych. Będzie można gładko kontynuować pozyskiwanie wiedzy z obszaru bezpieczeństwa aplikacji również po szkoleniu.

Wybrane problemy bezpieczeństwa w architekturze sieci

Najlepiej uczyć się na cudzych błędach. Stąd w trakcie tej sekcji zaprezentujemy często spotykane grzechy właśnie w kontekście architektury sieci.

Całość okraszona garścią informacji o rzeczywistych konsekwencjach bezpieczeństwa, które mogą nas spotkać jeśli mamy w sieci jeden z omawianych problemów. Zobaczycie też jeden kuriozalny problem z architekturą, na który swego czasu zwócił uwagę UODO (Urząd Ochrony Danych Osobowych).

Bezpieczeństwo infrastruktury mobilnej (telefony, tablety)

To obszar, który na pewno zainteresuje nie tylko osoby z IT. Ponownie – całość prezentowana jest w formie case-studies:

- Czy telefon można przejąć zupełnie bezprzewodowo?

- Kiedy kliknięcie w linka może niepostrzeżenie udostępnić Twoją kamerę atakującym?

- Czy warto stosować antywirusy na komórki?

- Czym jest MDM i co może się wydarzyć jeśli ktoś nam taki system zhackuje? (case studies)

- Podstawowe zasady bezpieczeństwa na telefonach

Zapewne rozgorzeje tutaj klasyczna dyskusja dookoła tematów: czy bezpieczniejszy jest Android czy iOS? A czy jakoś możemy chronić się przed Pegasusem? Czy rootowanie telefonów zwiększa czy zmniejsza bezpieczeństwo? Nie ma tutaj idealnej odpowiedzi, co nie oznacza że prowadzący nie przedstawi swojego punktu widzenia o temacie.

Na koniec – udostępnione zostaną linki do kilku ciekawych dokumentacji (zarówno w kontekście zabezpieczenia samych telefonów / tabletów) jak i w kontekście budowania bezpiecznej infrastruktury mobilnej w firmie.

Bezpieczeństwo systemów operacyjnych oraz elementów oprogramowania infrastruktury

O tym temacie można by mówić długo, choć akurat w trakcie szkolenia wspominamy zaledwie o paru podstawowych zasadach. Jednocześnie odsyłamy do ciekawych bezpłatnych dokumentacji, które każdy może zaaplikować do swojej infrastruktury: systemy operacyjne, urządzenia sieciowe, bazy danych, serwery webowe i aplikacyjne czy cloud.

Bezpieczeństwo IoT

Jak mawiają – S w skrócie IoT oznacza bezpieczeństwo :-) No właśnie, czy jest aż tak źle? W ostatnim już module szkolenia zobaczymy aktualny krajobraz bezpieczeństwa IoT, prześledzimy kilka ciekawych luk – aż wreszcie dojdziemy do bardzo konkretnych rekomendacji jak zabezpieczać urządzenia tego typu (jeśli jest to w ogóle możliwe).

Nie zabraknie także świeżych przykładów podatności w urządzeniach klasy enterprise – w tym miejscu zrobimy błyskawiczny przegląd przez głośne podatności głównie w systemach klasy firewall/VPN. Ten punkt może w szczególności stanowić świetny argument za tym, że jednak urządzenia warto aktualizować, sprzecznie z niesłusznie kultywowaną regułą: “działa? nie ruszamy”.

Sesja pytań i odpowiedzi

Często pytania zadawane są na bieżąco, ale niektórzy wolą zadać je na koniec. Ewentualnie mają pewne rozterki związane jeszcze z innym obszarem bezpieczeństwa IT – innym niż ten poruszany na szkoleniu. W tym miejscu jest czas na spokojną rozmowę (na chacie) z prowadzącym.

Przy takiej mnogości poruszanych tematów, rzetelne i zrozumiałe ich przedstawienie nie jest proste, a jest kluczowe dla przeprowadzenia dobrego szkolenia. Wam to się udało, widać bardzo duże doświadczenie.

Prowadzący szkolenie:

Michał Sajdak, założyciel sekuraka oraz Securitum, redaktor i pomysłodawca dwóch tomów bestsellerowych książek: “Wprowadzenie do bezpieczeństwa IT”, posiadacz certyfikatów branżowych CISSP, CEH (Certified Ethical Hacker), CTT+.

Badacz bezpieczeństwa (zgłoszonych kilkanaście podatności w urządzeniach klasy IoT), redaktor główny oraz współautor książki: Bezpieczeństwo aplikacji webowych. Posiada na koncie kilkadziesiąt wystąpień na konferencjach branżowych; w trakcie wielu otrzymywał od publiczności najwyższą ocenę za jakość merytoryczną czy styl prezentacji. Od przeszło 10 lat prowadzi szkolenia dotykające różnych obszarów bezpieczeństwa IT, przeszkolił w swojej karierze tysiące osób w Polsce oraz za granicą.

Zagorzały zwolennik formuły szkoleniowej ‘live demo’, która mimo większej dawki stresu u prowadzącego, zapewnia kursantom emocje oraz lepszą akumulację przekazywanej wiedzy :-)

Opinie uczestników

Poniżej, kilka recenzji ze skróconej wersji szkolenia (tylko 4h vs 12h w szkoleniu pełnym), która prowadzona była niedawno:

- Bardzo dobre szkolenie, profesjonalnie przygotowane i poprowadzone. Z pewnością wrócę po więcej.

- Bardzo podobał mi się brak „lania wody” – tylko konkrety.

- 4 godziny śmignęły, że wow. Bardzo pozytywne odczucia. Będę wracał jak tylko się uda.

- No i niby początek, a już na start pokazane fajne dema. Samo mięcho :)

- Przede wszystkim – bardzo przyjemnie prowadzone. Przystępnie i jasno.

- Świetna skondensowana wiedza! Nie sposób się nudzić przez te 4 godziny

- (…) Serio, nawet zaawansowani mogą zweryfikować i/lub uzupełnić wiedzę. Masa przydatnego materiału dla początkujących.

- Elementarz dla osoby, która pragnie zacząć świadomie podchodzić do szeroko pojętego bezpieczeństwa IT.

- Skompresowana wiedza w pigułce gorzkiej do przełknięcia (uświadamia o jak wielu zagrożeniach nie było się świadomym)

- Bardzo fajnie i lekko podane nawet dla laika.

- Merytoryczne, esencja wiedzy, bardzo dobry odbiór.

- Szkolenie bardzo fajne, ciekawe, profesjonalne, dużo praktyki, prowadzący na 6 :)

Czy jak zaliczyłem wszystkie Wasze szkolenia i rSHP to dowiem się tu czegoś nowego?

Jak piszesz o wszystkich szkoleniach “krótkich” – to pewnie większość z tego szkolenia masz już za sobą :)

Co masz na myśli pisząc „krótkie” szkolenia?

Pewnie szkolenia “za darmo lub co łaska”

Czy otrzymam certyfikat?

podpinam się pod pytanie

Tak, otrzymacie.

Przez jaki okres będzie dostępne nagranie ze szkolenia? W mailu jest napisane, że 12 miesięcy natomiast powyżej, że 3 miesiące.

“Całość jest realizowana w formie on-line (na żywo), dzięki czemu możemy przekazać uczestnikom zapis filmowy szkolenia (dostępny aż na 12 miesięcy) – w razie potrzeby można część szkolenia oglądnąć później lub na spokojnie ponownie odtworzyć jeden z przeszło 30 pokazów na żywo.”

“szkolenie będzie nagrywane, a nagranie będzie dostępne dla każdego uczestnika aż przez 3 miesiące.”

12 miesięcy

Czy na szkolenie może zapisać się osoba prywatna bez podawania numeru nip?

tak

Dzień dobry,

Jestem zainteresowany szkoleniem prywatnie.

sekurak-50-wprowadzenie

Prośba o kontakt na szkolenia@securitum.pl

Na jakim poziomie technicznym trzeba być żeby skorzystać z tego szkolenia.

Ogólna wiedza z IT wystarcza

Kiedy książka???

https://sekurak.pl/wprowadzenie-do-bezpieczenstwa-it-12-godzin-kompleksowej-wiedzy-od-sekuraka-w-pazdzierniku-z-rabatem-50/