Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

VirusTotal VT4Browsers: nowa wersja rozszerzenia do przeglądarek

VirusTotal, czyli serwis do skanowania plików i adresów URL pod kątem ich „złośliwości”, wydał aktualizację własnego rozszerzenia dla przeglądarek Chrome i Firefox. Nowa wersja otrzymała możliwość automatycznego wykrywania hashy, domen, adresów IP i URL na przeglądanych przez użytkownika stronach (muszą być „wypisane” na danej stronie, kod źródłowy nie jest niestety analizowany), a następnie wyświetlania obok tych elementów wskaźników reputacji (liczba oznaczeń danego IoC – indicator of compromise, wskaźnik poziomu zagrożenia) na podstawie wyników zgromadzonych silników antywirusowych. Dodatkowo pozwala na analizę pobieranych plików.

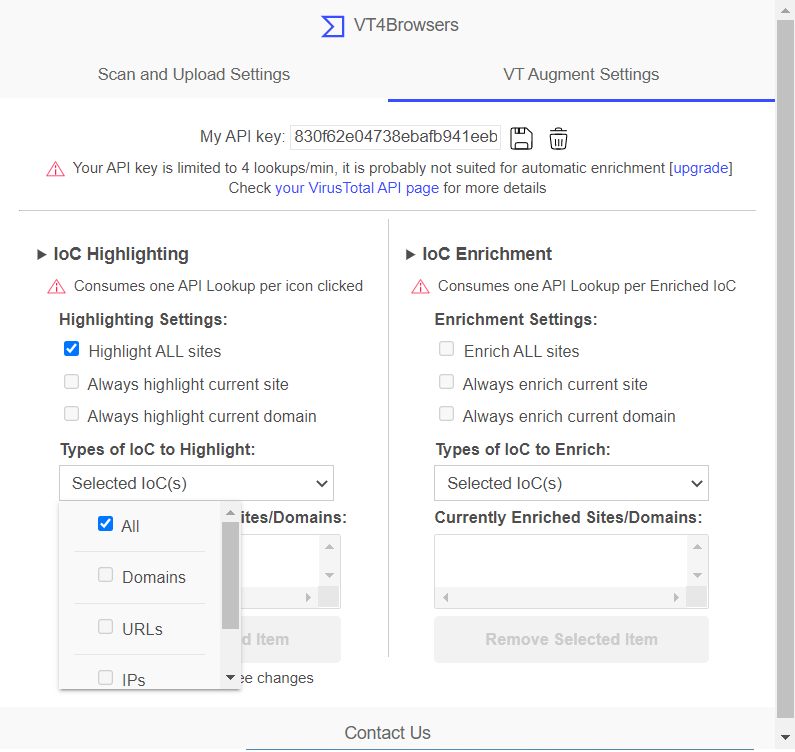

Aby wykorzystać wypisane wyżej funkcjonalności, a nie tylko proste podstawowe opcje, należy podać swój klucz API z serwisu VirusTotal. W bezpłatnym planie i tak będziemy dość ograniczeni do czterech zapytań na minutę i maksymalnie 500 w ciągu całego dnia, natomiast do standardowych codziennych analiz powinno to wystarczyć.

Rysunek 1. Okno z ustawieniami rozszerzenia VT4Browsers.

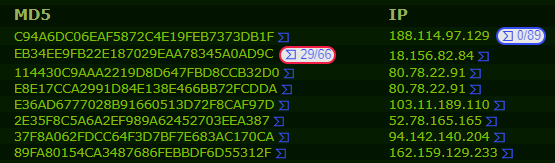

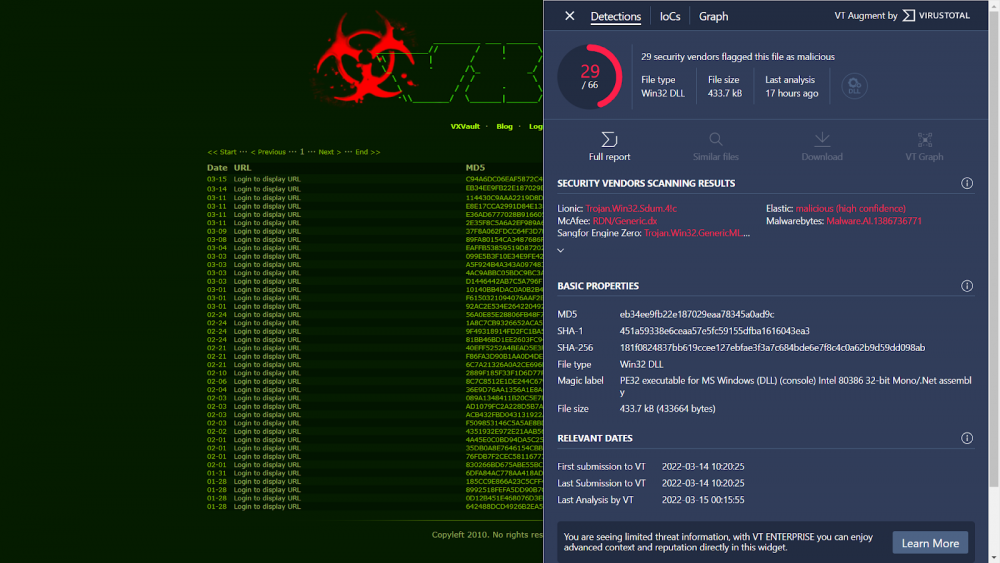

Sami twórcy wskazują, że działanie rozszerzenia najlepiej pokazać na przykładzie VX Vault, serwisu gromadzącego adresy próbek rzeczywistego złośliwego oprogramowania. Przy wykrytych IoC widoczne będzie małe logo VirusTotal. Po kliknięciu na logo zobaczymy raport ze skanowania silnikami różnych dostawców oprogramowania antywirusowego oraz inne przydatne informacje (np. jak dany silnik określił nazwę próbki).

Rysunek 2. Widoczne wykryte IoC na VX Vault; dwa z nich zostały poddane analizie

Rysunek 3. Analiza wskazanej próbki; 29 silników wykryło zagrożenie.

Rozszerzenie przydaje się w sytuacji, gdy otrzymamy link i chcemy szybko zweryfikować spodziewany poziom zagrożenia po jego otwarciu. VT4Browsers radzi sobie także z linkami podanymi w postach na portalach społecznościowych, w czatach czy w wiadomościach e-mail. Adres musi być jedynie jawnie wypisany, czyli w takiej formie:

<a href=’https://zlosliwa-strona.pl’><img src=”./grafika.png”></a>

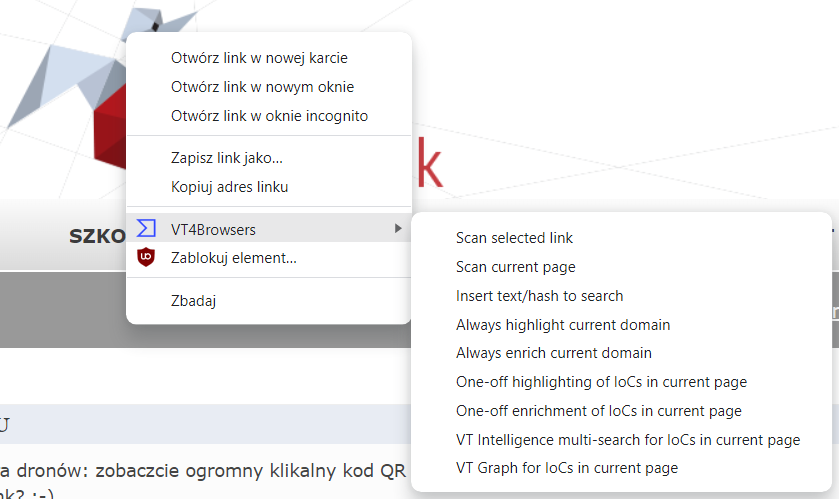

teoretycznie można obejść to „zabezpieczenie”. Wystarczy jednak wywołać na dowolnym elemencie strony menu kontekstowe i z niego ręcznie wybrać opcję analizy.

Rysunek 4. Menu kontekstowe rozszerzenia; widoczne są dodatkowe opcje.

Domyślnie do analizy przesyłane są pobierane pliki (z wyjątkiem tych w formatach .docx, .pdf itp.). W przypadku wykrycia zagrożenia użytkownik nie jest o tym natychmiast informowany, informacja ta jest umieszczana w raporcie dotyczącym skanu. Należy mieć świadomość, że wszelkie dane analizowane w VirusTotal są dostępne do pobrania przez użytkowników z płatnym planem. Z tego powodu raczej nie powinno się przesyłać prywatnych plików do analizy w tym serwisie.

Rozszerzenie VTBroswers nie stanowi również zamiennika zwykłego programu antywirusowego. Działa jedynie w przeglądarce, więc nie obejmuje innych źródeł zagrożeń, jak na przykład nośniki wymienne, czy nawet zagrożenia z sieci lokalnej. Co prawda głównym źródłem zagrożeń jest oczywiście Internet, natomiast istnieją alternatywne metody ataku, nie trzeba używać przeglądarki. Dodatkowo wyników tych analiz w żadnym wypadku nie należy traktować jako pewnej oceny. Antywirusy zainstalowane w systemie mają z reguły szereg innych sposobów zapewnienia ochrony niż tylko statyczne skanowanie. Opcją do rozważenia jest także GlassWire, intuicyjny firewall mający możliwość automatycznego przesyłania do VirusTotal plików generujących ruch sieciowy.

VT4Browsers nie jest więc rozszerzeniem przeznaczonym dla zwykłego użytkownika. Dla osób specjalizujących się np. w analizie malware może jednak być świetnym rozwiązaniem. Pozwala łatwo przeskanować zebrane IoC (wystarczy prosty kod HTML, np. z wypisanymi adresami), co będzie przydatne w określeniu, czy dana próbka faktycznie jest warta dalszego badania. Sam VirusTotal posiada kilka użytecznych funkcji, m.in. wbudowany sandbox Jujubox.

–Michał Giza