Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Villager – framework wspomagany AI w służbie pentesterom (i cyberprzestępcom)

Przyzwyczailiśmy się już do tego, że mechanizmy sztucznej inteligencji sukcesywnie zdobywają kolejne obszary naszego życia. Nie od dziś wiele kontrowersji budzi temat używania sztucznej inteligencji w szeroko rozumianym bezpieczeństwie ofensywnym. Wiele wskazuje na to, że debata na ten temat wkrótce może wkroczyć na wyższy poziom.

TLDR:

– Badacze z firmy Straiker zajmującej się badaniami nad AI odkryli wykorzystanie Villagera – frameworku do wykonywania złożonych pentestów

– Rozwiązanie korzystając z modeli AI DeepSeek wspomaga, a w praktyce niemalże wyręcza pentesterów znacząco obniżając barierę dostępu do świata legalnego i nielegalnego ofensywnego bezpieczeństwa

– Wykorzystanie AI znacząco skraca czas potrzebny na rozpoznanie celu, zwiększa wydajność ataków oraz niweluje konieczność posiadania specjalistycznej wiedzy, czym stawia całkiem nowe wyzwania wobec zespołów blue team

– Opisywany przypadek skłania nas także do bacznego zwracania uwagi na pochodzenie i reputację potencjalnie wykorzystywanego przez nas oprogramowania.

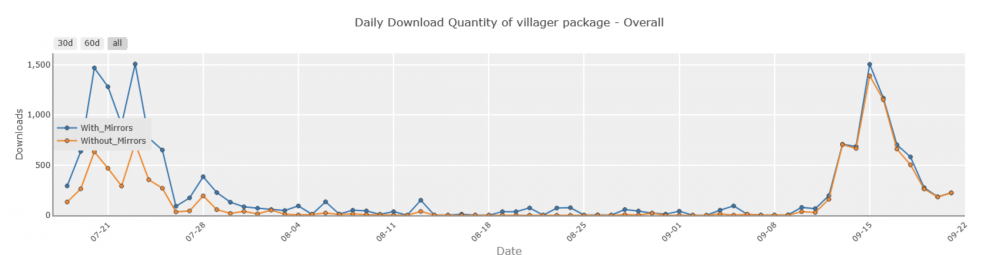

Badacze z zespołu zajmującego się badaniami nad AI firmy Straiker odkryli Villager – framework do testów penetracyjnych oparty na sztucznej inteligencji. Villager, to narzędzie oparte na sztucznej inteligencji i protokole MCP, które łączy narzędzia Kali Linux z dużymi modelami językowymi DeepSeek. Ma to na celu pełną automatyzację pentestów. Pakiet został opublikowany w serwisie PyPI.org i od momentu publikacji zdążył już przekroczyć liczbę 11 000 pobrań. Jest stale aktualizowany. W momencie powstawania tego artykułu ostatnia wersja pochodzi z 15 września.

Villager działa jako klient MCP, który odpowiada za centralne przekazywanie i koordynację komunikatów. Integruje wiele narzędzi bezpieczeństwa kojarzonych z działaniami ofensywnymi. Kręgosłup rozwiązania stanowi integracja z kali-driver. Klient Villager MCP komunikuje się z kali-driver. Umożliwia to tworzenie kontenerów dockerowych z uruchomionym Kali Linuksem i przeprowadzanie ataków na dużą skalę. Obrazy kontenerów ładowane są z gitlab[.]cyberspike[.]top. Charakteryzuje je mechanizm samozniszczenia. Po upływie 24-godzin od utworzenia, kontenery są niszczone, a wszelkie logi oraz inne ślady aktywności zostają usunięte. Jak wskazują badacze ze Straikera, takie podejście w połączeniu z wykorzystywaniem losowych portów SSH znacząco utrudnia późniejszą analizę kryminalistyczną i atrybucję zagrożenia. Atakujący mają do dyspozycji bazę danych zawierającą gotowe prompty do przeprowadzania ataków i podejmowania decyzji w czasie rzeczywistym podczas pentestów. Automatycznie tworzone kontenery z dystrybucją Kali Linux pozwalają na uruchamianie narzędzi do skanowania sieci, oceny podatności i testów ofensywnych w odizolowanych środowiskach.

Ponadto możliwa jest także komunikacja z narzędziem do automatyzacji przeglądarki (port 8080) – komponentem odpowiedzialnym za obsługę interakcji ze stronami internetowymi (?) oraz przeprowadzanie testów po stronie klienta.

Narzędzie Direct Code Execution odpowiada za wykonywanie operacji na poziomie systemu (pyeval() i os_execute_cmd()).

Framework Pydantic AI zapewnia walidację danych pochodzą z modelu (właściwy schemat, obsługa błędów). Dzięki temu model zwraca konkretne, usystematyzowane odpowiedzi, co cały proces czyni bardziej niezawodnym.

Tym co odróżnia ten framework od dotychczas znanych rozwiązań jest to, że jako narzędzie oparte na sztucznej inteligencji umożliwia operatorom wydawanie poleceń w formie zrozumiałej dla ludzi. Złożone cele są automatycznie dzielone na podzadania. Zlecone zadania wykonywane są we właściwej kolejności. Nieudane zadania są ponownie planowane za pomocą sztucznej inteligencji. Niezależne podzadania wykonywane są równolegle. Cały proces nie wymaga złożonych operacji ani specjalistycznej wiedzy ze strony atakującego.

Specjaliści ze Straikera opisują przykładowy możliwy scenariusz:

A threat actor submits a simple task: “Find and exploit vulnerabilities in example.com“. The framework’s response demonstrates its sophisticated orchestration:

Task decomposition:

→ Subtask 1: Enumerate subdomains and services

→ Subtask 2: Identify web technologies

→ Subtask 3: Test for common vulnerabilities

→ Subtask 4: Exploit discovered issues

The GenAI dynamically adjusts its approach based on findings. If WordPress is detected, Villager automatically launches WPScan within a Kali container; if an API endpoint is identified, it shifts to browser automation to probe authentication flows.The task verification system ensures each step succeeds before proceeding.

Opisana sytuacja dowodzi, że atak może się powieść nawet jeśli atakujący nie posiada elementarnej wiedzy o sposobie działania atakowanych usług oraz o doborze narzędzi potrzebnych do wykonania ataku. Taka sytuacja znacząco obniża próg wejścia do wykonywania ofensywnych testów, a samo narzędzie czyni potencjalnie łakomym kąskiem także dla tych działających po ciemnej stronie mocy.

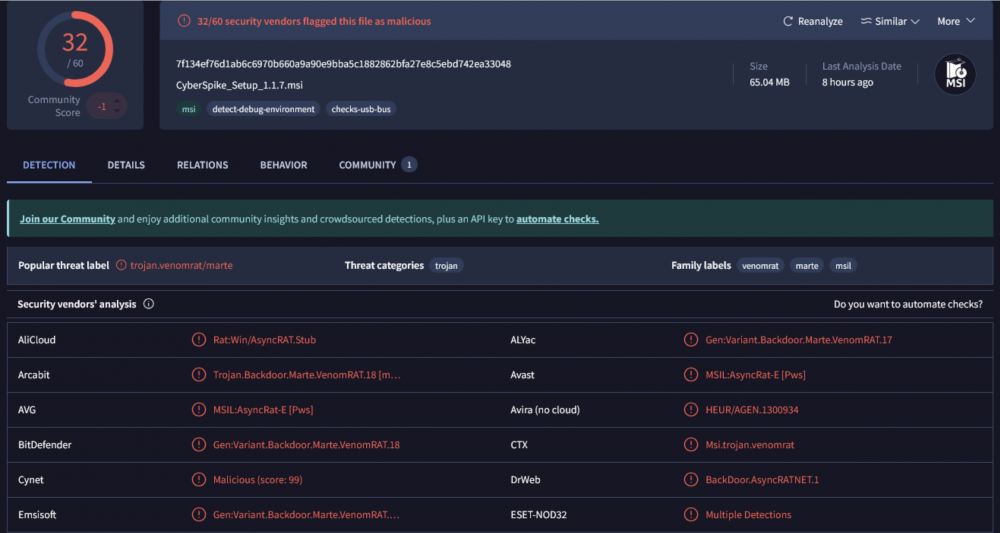

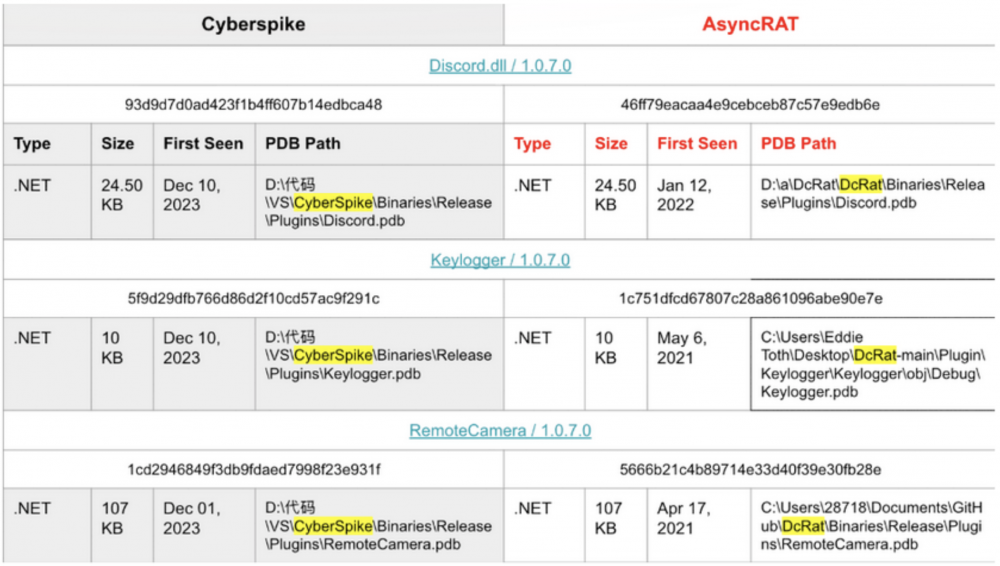

Wiele kontrowersji wzbudza także pochodzenie opisywanego oprogramowania. Analiza dokonania przez zespół Straikera jednoznacznie wskazuje na chiński rodowód rozwiązania. Rejestr whois dla domeny cyberspike[.]top wskazuje na chińską firmę Changchun Anshanyuan Technology Co., Ltd. Badacze wskazują, że brak jakichkolwiek legalnych śladów działalności firmy oraz brak działającej strony internetowej budzą obawy co do tego, kto naprawdę stoi za powstaniem i rozwijaniem narzędzia do pentestów wspieranego sztuczną inteligencją. Przeprowadzone przez badaczy śledztwo wykazało, że użyty do pakowania instalator Cyberspike Studio Installer v1.1.7 został przesłany do serwisu VirusTotal 10 grudnia 2023 roku. Dalsze analizy wykazały powiązania Cyberspike’a z oprogramowaniem AsyncRAT.

AsyncRAT, to narzędzie przeznaczone do zdalnego monitorowania i kontrolowania innych komputerów. Oferuje funkcje takie, jak rejestrowanie naciśnięć klawiszy (keylogger), zdalne sterowanie pulpitem, włamanie na konto Discord, czy przechwytywanie obrazu z kamery internetowej. Oprogramowanie w rękach cyberprzestępców może wyrządzić poważne szkody w przejętym systemie.

Badacze ze Straikera zauważyli istotne podobieństwo, jakie łączy instalator Cyberspike oraz RAT AsyncRAT (źródło: Straiker)

Obserwacje Straiker AI wskazują, że Cyberspike zawarł AsyncRAT w swoim produkcie łącząc to wszystko z innymi popularnymi narzędziami przeznaczonymi dla zespołów red teamowych takimi, jak Mimikatz. Legalne oprogramowanie open source służące do zbierania i wykorzystywania poświadczeń w systemach Microsoft Windows, używane także przez cyberprzestępców w procesie post-eksploitacji.

Równie ciekawa jest analiza konta użytkownika, z którego opublikowano Villagera w serwisie PyPI. Badacze odnotowują, że użytkownik powiązany z kontem @stupidfish001 jest były zawodnikiem CTF chińskiej grupy HSCSEC. We wpisie w The Register zwrócono uwagę, że w Chinach tego typu zawody stanowią ważny kanał rekrutacji i szkolenia dla utalentowanych hackerów, a agencje wywiadowcze i bezpieczeństwa cybernetycznego chcą zatrudniać takich ludzi.

Stale zmieniający się obraz zagrożeń w świecie cyberbezpieczeństwa nieuchronnie zmusza nas do coraz szybszych reakcji w odpowiedzi na nie. Trudno nie odnieść wrażenia, że aby móc dotrzymać kroku, obrońcy również powinni wspomagać się sztuczną inteligencją. Historia pokazała, że legalne technologie szybko stają się orężem w rękach cyberprzestępców. Wykorzystanie sztucznej inteligencji jako mechanizmu powodującego szybsze podejmowanie decyzji i większą dostępność, to już teraźniejszość. Nie można także obojętnie wobec pochodzenia i co za tym idzie reputacji oprogramowania. Korzystanie z jakichkolwiek narzędzi poza odizolowanym środowiskiem, szczególnie w zastosowaniach komercyjnych powinno być poprzedzone wnikliwą analizą ryzyka. Mogłoby się bowiem okazać, że narazilibyśmy na szwank bezpieczeństwo tak swoje, jak również badanego przez nas celu. Pamiętajcie szczególnie o tym ostatnim zwłaszcza wtedy, kiedy podejmujecie jakiekolwiek działania komercyjnie.

Źródło: Straiker

~pu

Niedawno różne organizacje powiązane z repozytoriami wolnego oprogramowania wystosowały list otwarty z informacją, że – między innymi – PyPI to nie jest twój darmowy CDN. Wyobraźmy sobie ile powoływanych masowo kontenerów będzie pobierać w kółko ten sam plik, jeżeli to rozwiązanie stanie się popularne.