Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Veracrypt – godny następca Truecrypta?

Po zaprzestaniu rozwijania Truecrypta powstało wiele różnych klonów oraz projektów chcących dalej rozwijać narzędzie. Ale chyba tylko jeden (VeraCrypt) rozwija się odpowiednio intensywnie i zdobywa sporą popularność wśród społeczności.

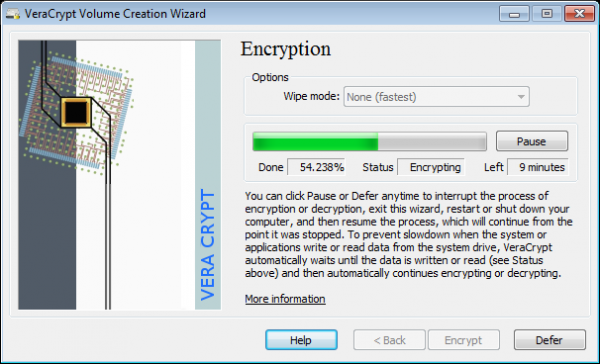

Czym zatem jest VeraCrypt? W skrócie jest to narzędzie wspierające zarówno szyfrowanie całego dysku (Full Disk Encryption), jak i pojedynczych woluminów plikowych (duży plik, który można podmontować jako szyfrowany dysk – dokładnie tak jak w Truecrypcie). Całość jest dostępna na zasadach OpenSource – a binarki dostępne są na Windows / Linux / OS X.

Dodatkowo projekt:

- załatał znaczną liczbę problemów wskazanych w audycie Truecrypta;

- umożliwia montowanie starych wolumenów Truecrypt (tryb kompatybilności);

- implementuje dodatkowe mechanizmy bezpieczeństwa – np. podniesienie poprzeczki dla brute-forcerów (np. drastycznie zwiększona – vs. Truecrypt – liczba iteracji dla pewnych algorytmów kryptograficznych), moduł mający na celu chronić przed atakiem klasy Boot Loader Tampering (czyli zła pokojówka podmieniająca nam bezpieczny bootloader), czy dostępny od ostatniej wersji moduł PIM (Personal Iterations Multiplier).

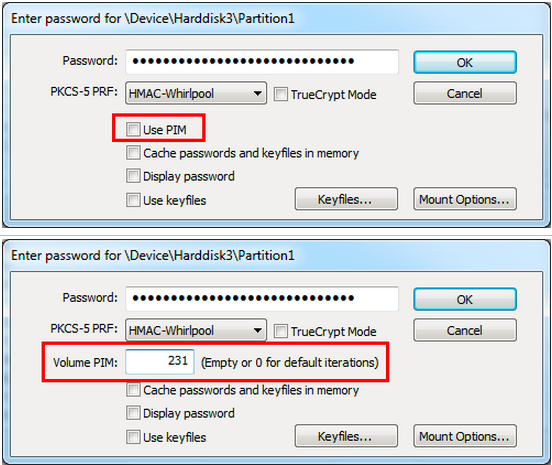

Opcjonalna funkcja PIM (Personal Iterations Multiplier) implementuje mechanizm pozwalający użytkownikowi na wpływanie na ilość iteracji funkcji generującej klucz szyfrujący nagłówka woluminu na podstawie hasła (header key derivation function).

Zwiększanie ilości iteracji poprawia bezpieczeństwo jednocześnie wydłużając czasy bootowania/montowania. PIM stanowi również dodatkowy (oprócz hasła) sekret wymagany za każdym razem w celu skorzystania z zaszyfrowanych woluminów.

Dla chcących rozpocząć swoją przygodę z VeraCrypt polecam tutorial oraz oczywiście samą dokumentację.

— ms & \m/

Szkoda, że nadal słabo współpracuje z SSD, a właściciel projektu nie chce podjąć problemu, stawiając na pierwszym miejscu paranoiczne bezpieczeństwo. Do FDE jestem zmuszony używać natywnego szyfrowania obsługiwanego przez sam dysk.

A co się dzieje nie tak z Vera + SSD?

Feature requestów mają tam całą masę, a pewnie moce przerobowe słabe :/

Po prostu wydajność jest dość ograniczona. Odczyt sekwencyjny jest OK, ale przy dużej ilości małych I/O po prostu coś się zapycha i wydajność leci na łeb. Mam dość specyficzny przypadek użycia, bo muszę przeszukiwać dużo małych plików. Różnica wydajności VC vs SED wynosiła kilka razy jak ostatnio to testowałem. Jest niby dostępna alternatywa dla VC w postaci DiskCryptora i sprawuje się nieźle, ale to IMHO oprogramowanie dużo mniej godne zaufania (audyty, ilość użytkowników). Postanowiłem więc zdjąć mojego tinfoil hata i nie utrudniać sobie pracy ;)

Może przesadzasz z wybranymi algorytmami? (stackowane algorytmy np.?)

Małe pliki to oczywiście inna bajka, ale u mnie samo szyfrowanie dużych danych ze sprzętowym AES idzie na SSD (realnie, nie benchmark) +- 600 MB / sek

Uzywam TC na dyskach SSD od 2 lat i spadek realnego transferu nie jest az tak duzy. 480mb/s przy sekwencyjnym bez szyfrowania spada do okolo 360mb/s z szyfrowaniem AES RIPEMD-160, oczywiscie zalezy to od dysku rowniez. Sredni transfer na dyskach szyfrowanych SSD wynosi u mnie aktualnie cos kolo 250mb/s co jest dobrym wynikiem w porownaniu do magnetycznych 80-100mb/s.

Dla malych plikow sytuacja wyglada slabiej, ale i tak nieporownywalnie lepiej niz na dyskach magnetycznych. Jak dla mnie poswiecenie szybkosci dzialania ssd na rzecz bezpieczenstwa jest wyborem oczywistym.

Jak używasz AES’a i masz CPU który posiada instrukcje AES-NI to spowolnienie będzie niewielkie.

Najgorsza sprawa związana z VeraCryptem, to ta sprawa:

https://labs.riseup.net/code/issues/8911

:(

Znając konserwatywne podejście debiana, może wrzucą do repo za jakieś 5 lat :P

W obecnej pracy niestety jestem zmuszony uzywac Debiana na serwerach. System stworzony przez debili dla debili. O ile jestem jeszcze w stanie przezyc podzial kazdej paczki na -dev -lib -doc -src -bin o tyle zacofania w kwestii wersji samych paczek juz nie. Po roku nadal tesknie za Slackware.

A może to system stworzony przez geniuszy dla normalnych ludzi, a debilami są tacy jak ty? Jeśli nie rozumiesz idei Debiana w wersji “stable”, a masz nie daj Boże tytuł mgr/inż. informatyki, czym prędzej go oddaj, bo to żenada dla polskiej nauki, że dała ci taki tytuł. Zapoznaj się z wersjami Debiana, a nagle magicznie się okaże, że Debian również może mieć najnowsze paczki, tylko wtedy NIE jest jest to dystrybucja stabilna. A na serwer żaden NORMALNY administrator takiej wersji nie wrzuci, co najwyżej admin po gimnazjum. Takim to cudem miliony “debili” hostują swoje aplikacje na stabilnych serwerach z dobrze przemyślaną polityką wydań, a paru “geniuszy”, jak ty, autorze, zalewa śmieciem fora “pomocy, serwer się sypie”. Dno i metr mułu.

Ja nie jestem zmuszony dla mnie to przyjemność. 3 gałęzie i 3 kernele Llinux/BSD/Hurd)- większość procesorów na runku.Jest w czym wybierać a paczkę idzie skompilować samemu. Slack hmmm…

Od lat używałem Truecrypta na SSD i nie było żadnych problemów. Od tego roku VeraCrypt i również wszystko OK.

Droga redakcjo – czy moglibyście napisać coś o LUKS i Linuxowym dm-crypt, a dla innych platform LibreCrypt (podobno następca DoxBox, który podobno jest następcą FreeOFTE)?

Nie znalazłem na Sekuraku żadnego artykułu o którymkolwiek z nich, możliwe, że niektórzy czytelnicy nie sa w ogóle świadomi istnienia “innego gracza” niż TrueCrypt i jego pochodne.

Te Linuxowe wynalazki szyfrowania mają to do siebie, że po prostu są i nic więcej o nich napisać nie można :P

Mógłbyś proszę rozwinąć swój komentarz?

Powiedzieć można sporo.

Sam używam dm-crypta do (prawie) FDE. Działa.

Tym nakładkom GUI się nie przyglądałem.

Przypomnę też, że na Sekuraku już nie raz były omawiane różne “linuxowe wynalazki” – chyba nawet częściej, niż “windowsowe wynalazki”. ;)

Czy może uważasz, że rozwiązania LUKS i dm-crypt nie są godne zaufania? Jeśli tak, też prosiłbym o źródło takiej opinii.

Oooo widzę, że uraziłem linuxowe serduszko :) Dlaczego to akurat ja mam coś udowadniać? Kiedy ostatni raz słyszałeś “NIEWIARYGODNE dm-crypt powstrzymał FBI!”, albo “wysoki sądzie, korzystał z LUKSa, nic nie możemy poradzić!”? Używanie LUKSa w ogóle pominę, bo to najprostsza implementacja szyfrowania na linuxie, która ma strasznie mało możliwości i urozmaiceń, ale dm-crypt niewłaściwie używany, jest bardzo podatny na niektóre ataki (chociażby: https://en.wikipedia.org/wiki/Watermarking_attack). Wynalazki bazujące na TrueCryptcie stawiają na paranoiczną ochronę prywatności i są stupid-proof, bo nawet podstawowa konfiguracja jest niemożliwa do złamania. Taki dm-crypt, bez użycia -xts-plain jest zabawką dla ludzi chowających porno przed rodzicami :) Oczywiście, można im podziękować za szyfrowanie partycji systemowych na Linuxie, czego wynalazki TrueCryptowe nie obsługują, ale to raczej dlatego, że każdy zmuszony do korzystania z TC czy VC leci na Tailsie albo innym Whonixie w dystrybucjach LiveCD. Poza tym, nie samymi algorytmami program żyje, a swoimi własnymi funkcjami i “ficzerami”, które mogą generować błędy bezpieczeństwa (w przypadku TC wykryto podatności podczas używania bootloadera, które jednak całe szczęście nie wpływały zasadniczo na bezpieczeństwo). Także, dla każdego coś miłego, jak ktoś chce się męczyć z ustawieniami – wchodzi sobie na dm-crypt i ustawia wszystkie parametry sam (łącznie z liczbą iteracji headera! to bardzo ważne! i bardzo ważne jest o niczym nie zapomnieć!), a jak ktoś lubi szybkość i efektywność, ściąga sobie VC robi klik – klik i zaszyfrowane, ręce w kieszeń, można nawet zadzwonić do FBI i samemu na siebie donieść :P

Aha no i nie słyszałem, aby dm-crypt wspierał łączenie różnych algorytmów szyfrowania np. AES-Twofish ;)

(ale to może tylko dlatego, że nie słyszałem i google mi w tej chwili nie pomogło – tak, nie korzystam z dm-crypta :( )

Nie widziałem też nic na temat DiskCryptor, a to bardzo fajny program do szyfrowania dysków na Windowsy.

Świetny program, szkoda tylko, że póki co nie obsługuje tablicy GPT przy szyfrowaniu partycji systemowej. Podobno już nad tym pracują, pytanie tylko: kiedy?

Czyli reasumując, który z programów (VeraCrypt vs TrueCrypt) zapewnia możliwie największe bezpieczeństwo danych na dysku ? – oczywiście na dzień dzisiejszy.

Czy dyski hybrydowe będą współpracować z VeraCryptem ?

“Kolejną wadą VC w porównaniu z TC jest fakt że VC nie zostało zaudytowane, więc nie wiemy co w nim siedzi, poza tym za VC stoi oficjalnie francuska firma IDRIX ( http://www.idrix.fr ) która raczej bezinteresownie tego nie robi, możliwe że liczą iż za jakiś czas otrzymają lukratywną propozycję na wstrzyknięcie backdora do programu dedykowanego dla ukochanej NSA.”

Jest jakas opcja, aby na taki wolumen latwo iszybko wrzucic cos bez posiadania klucza?

Chodzi mi o taka skrzynke wrzutowa do ktorej wystarczy klucz publiczny jak w asymetrycznym szyfrowaniu.

Wolę TCNext, bo jest otwarty, niż VC, bo pochodzi od komercyjnej firmy. Nawet za cenę “luk”.

Na stronie Veracripta jest podana informacja ze z koncem 2017 roku przechodzi do lamusa.. Co dalej.

a gdzie dokładnie?

Mam problem – chciałbym zaszyfrować cały dysk w komputerze za pomocą programu Veracrypt. Robiłem to już wiele razy jednak dziś pierwszy raz napotkałem na problem. W momencie wybierania co ma być zaszyfrowane dostępna jest jedynie opcja szyfrowania partycji z systemem. Opcja niżej czyli szyfrowanie całego dysku jest “wyszarzona”. Szyfruję dysk w laptopie, jest na nim zainstalowany tylko jeden system (W10). Czy możecie mi podpowiedzieć co blokuje możliwość pełnego szyfrowania dysku?

brakuje ncurses i tryby wsadowego z haslem jak w openssl (nie w linii komend)