Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Używacie SSLVPN od Fortinetu? Sprawdźcie czy macie łatkę – ktoś właśnie opublikował 50 000 urządzeń (również w Polsce) z których można wyciągnąć dane logowania w plaintext

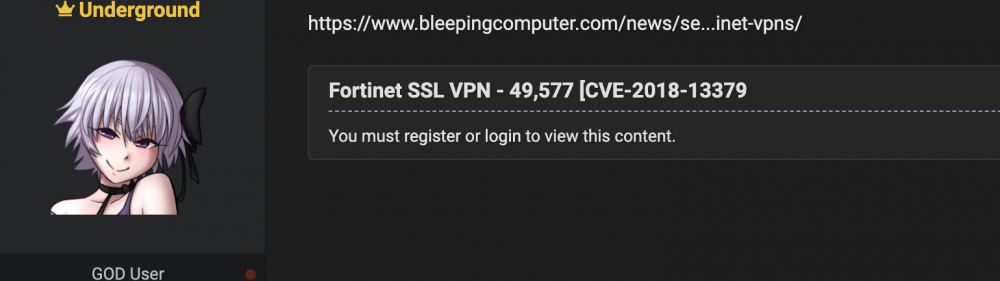

W sieci od niedawna krąży lista podatnych adresów IP (wraz z portami). Chodzi o niezaktualizowane urządzenia Fortinetu zapewniające SSL-VPN:

CVE-2018-13379 jest dość… starą podatnością, ale jak widać prawie 50 000 urządzeń na świecie jeszcze się nie zaktualizowało. Co więcej, w innym dumpie zebrane są ściągnięte z podatnych VPNów loginy oraz hasła (w plaintext). Podatność bowiem w banalny sposób (nawet za pomocą zwykłej przeglądarki) umożliwia dostęp do takich danych (na czerwono zaznaczone login/hasło):

Kto się jeszcze nie załatał – to chyba ostatni moment – ransomware już puka do takich sieci :/

–ms

A co w przypadku jak SSL-VPN settings are not fully configured ?