Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Uwaga na krokodyle – Key Croc w akcji

Można by odnieść wrażenie, że ostatnio wszystkie nowinki technologiczne przeniosły się na grunt medyczny, a tymczasem narzędzia pentesterskie także ewoluują. Na rynku pojawił się niedawno Key Croc (https://shop.hak5.org/products/key-croc), nowy gadżet od Hak5 – tych samych, od których pochodzi chociażby Rubber Ducky, opisywane już jakiś czas temu na Sekuraku.

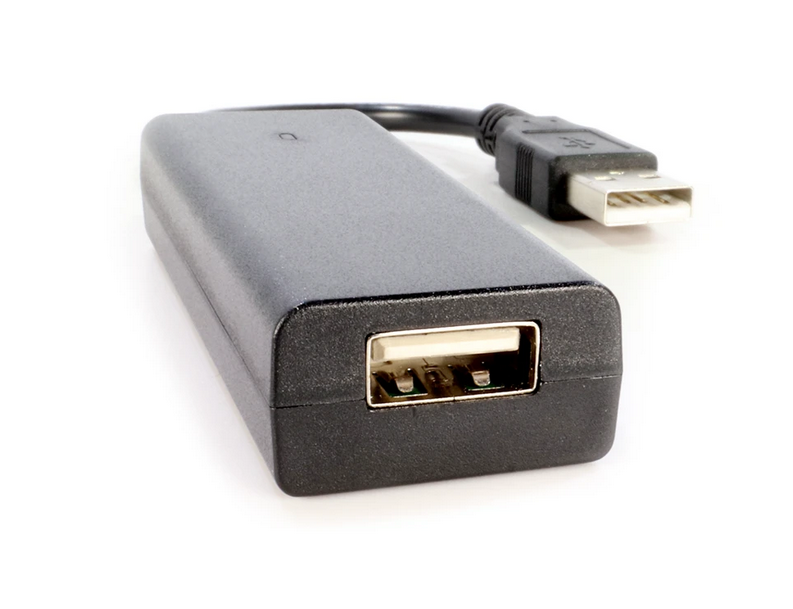

Czym jest nowy „kluczodyl”? Określany jest przez swoich twórców jako implant pentesterski na bazie keyloggera, ale ze znacznie zwiększonymi możliwościami. Po wpięciu tego narzędzia, wyglądem przypominającego zwykłą kartę sieciową na USB (różnica w wyglądzie polega na tym, że zamiast portu ethernetowego mamy port USB), mamy możliwość jednoczesnego emulowania chociażby klawiatury czy bezprzewodowej karty sieciowej. Co więcej, emulując klawiaturę, klonowany jest jej identyfikator, więc od strony listy urządzeń podłączonych do komputera nie widać żadnej zmiany.

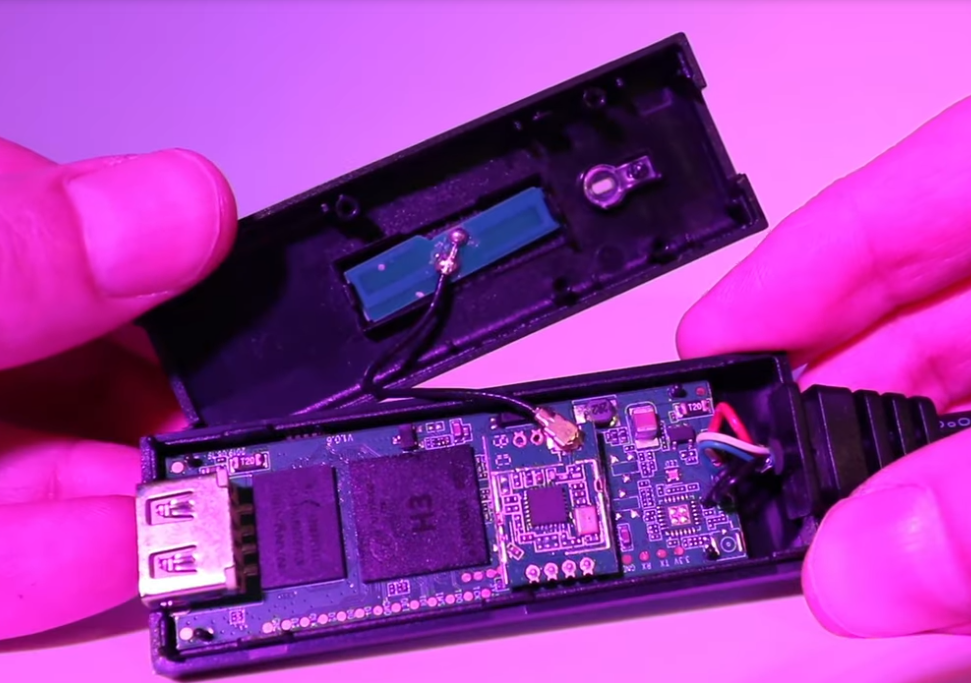

Wnętrze Key Croc-a – materiały Hak5

Taki keylogger nie tylko nasłuchuje na porcie USB, ale także reaguje na klawisze naciskane przez użytkownika komputera, co oznacza, że możliwe jest wysyłanie różnych payloadów dla różnych sytuacji, jak np. naciśnięcie „3 króli” (Ctrl+Alt+Del), wpisanie typowego loginu administratora (chyba, że ktoś akurat pisze tekst o roślinach po angielsku, wtedy możemy skończyć z wieloma niepotrzebnymi tekstami następującymi po słowie „root” ;)) czy wpisywanie danych osobowych jak emaile, numery kart kredytowych itp. Warto przy tym zaznaczyć, że reakcja na wprowadzane dane radzi sobie także z używaniem przez wpisującego klawisza Backspace podczas pisania.

Dodatkowo, wykorzystując Ducky Script 2.0 (używany dla wcześniej wspomnianego Rubber Ducky), urządzenie może także reagować nieco bardziej dynamicznie na wprowadzane dane, poprzez użycie wyrażeń regularnych. Po wciśnięciu ukrytego klawisza (do jego wciśnięcia potrzeba co prawda czegoś wąskiego i ostrego, ale zwykły spinacz spokojnie daje radę), następuje zamiana funkcji keyloggera w dysk SSD o pojemności 8 GB. Wbudowane WiFi (2.4 GHz) umożliwia dostęp po SSH, przechwytywanie wpisywanych ciągów znaków od razu na serwer C2 w sieci lub wywoływanie skryptów zdalnie, tym bardziej, że w ten sposób omijane są firewalle i IDS-y, ponieważ mamy bezpośredni dostęp do urządzenia.

Kawałek prostego skryptu, który przechwytuje serię klawiszy po naciśnięciu Ctrl+Alt+Del:

MATCH \[CTRL-ALT-DELETE]

SAVEKEYS /root/loot/credz NEXT 40

Key Croc można kupić za sto dolarów (bez centa) lub trochę drożej w zestawie z urządzeniem do przechwytywania obrazu po HDMI (https://shop.hak5.org/products/screen-crab), chociaż aktualnie pierwsza partia Key Croców się wyprzedała.

Producent reklamuje oczywiście Key Croc jako narzędzie pentesterskie, ale naturalnie można się spodziewać wykorzystania go także do celów mniej szczytnych, uważajcie więc, czy takie urządzenie nie pojawiło się nagle w Waszym komputerze (lub w serwerowni, może nawet z napisem „nie odłączać!”) lub gdy ktoś, wobec kogo nie jesteście pewni w kwestii intencji, prosi was o podłączenie takiego urządzenia „tylko na chwilę, a ty sobie w międzyczasie normalnie pracuj”. Warto też pamiętać, że używanie tego typu urządzeń bez wiedzy i zgody osoby, do której komputera się podłączacie, jest nielegalne.

Krzysztof Wosiński

Cześć, za taką cenę lepiej przecież kupić Teensy + ESP8266.

Co do zabezpieczania przed takimi rzeczami – polecam zablokować nowe urządzenia na portach USB.

Zgadza się. Podobnie taniego Rubber Ducky można zrobić z Digisparka albo ProMicro. A za gotowe rozwiązanie bez konieczności odrobiny pracy niestety trzeba płacić. :)

Jeśli chodzi o blokowanie nowych urządzeń to jak najbardziej, tylko w tym przypadku HID jest klonowany, więc to może nie wypalić jeśli wpinasz się między jakieś już wcześniej podłączone urządzenie USB.